去年,我們分享了不同類型的紅隊演練之間的差異,以及企業如何從每一種演練當中獲得效益。外部紅隊演練、假設已遭入侵、紫隊演練等等都各有其特點,這些特點會影響哪一種演練最符合企業的要求。此外,定期執行演練對於驗證與改善整體資安框架至關重要,包括個人、程序及技術。

根據 SANS Institute 指出:「勒索病毒攻擊持續成為所有企業不斷攀升的危險,不論是既有或新成立的犯罪集團都在日益壯大。」

趨勢科技自 2021 年起發布了一系列勒索病毒聚光燈文章來報導駭客活動當中最惡名昭彰的一些勒索病毒家族。勒索病毒集團不僅會彼此合作,而且已演化出所謂的「勒索病毒服務」(Ransomware as a Service,簡稱 RaaS) 與雙重勒索手法來加重對企業的打擊。

本文將進一步探討駭客的攻擊手法、技巧與程序 (TTP),並以外部紅隊演練做例子來加以分析。

這項演練一般都遵循 Lockheed Martin 公司所開發的「Cyber Kill Chain」(網路攻擊程序) 框架:

- 偵查:蒐集有關攻擊目標以及攻擊手法的相關情報。

- 武器化:開發可攻擊資安漏洞的惡意程式。

- 派送:經由網路釣魚郵件或其他管道派送惡意程式。

- 攻擊漏洞:將惡意程式送入企業系統內部。

- 安裝:安裝後門程式或遠端存取木馬程式讓駭客能隨意進出。

- 幕後操縱 (CC):取得企業系統與網路的控制權。

- 達成行動目標:蒐集、加密、擷取企業內的機密資訊。

依據 Cyber Kill Chain 這套網路攻擊程序,以下是駭客可能採取的一些基本步驟,這些步驟可能因企業的需求和要求而異:

- 從社群網路上蒐集電子郵件地址,例如:企業官網、LinkedIn、Hunter.io 或其他來源。

- 就外部網路釣魚來說,當我們已經蒐集到目標的資訊之後,就可建立一個網域來配合網路釣魚行動的主題,並在郵件內夾帶連結以用來竊取登入憑證。

- 假使網路釣魚郵件會被企業的政策擋掉,那麼外部演練應該聚焦於各種服務的偵查 (包括雲端供應商) 而非搜刮電子郵件。

- 在武器化方面,我們在演練時通常聚焦在經由遠端程式碼執行 (RCE) 漏洞來存取指令列介面或類似工具,這樣做的目的大多是為了證明客戶的網路存在著潛在入侵管道。

- 利用各種服務來派送幕後操縱程式。

- 我們會使用與駭客相同的技術來進行幕後操縱。

- 突破企業防線之後,接下來我們會進行一般勒索病毒集團或多數進階持續性滲透攻擊 (APT) 集團為達成目標而從事的一些活動。

這階段並非一成不變,而且當初步目標已經達成時,如果模擬演練還剩下一些時間,那客戶可能會要求演練團隊繼續攻擊其他目標,例如:備份網路、Citrix、VMware VCenter 伺服器,或是 Microsoft Azure/Amazon Web Services (AWS) 環境。

了解網路釣魚手法

網路釣魚有幾種可能方式,包括:夾帶一個連結來下載或執行惡意檔案 (進而取得登入憑證或存取權限),或是直接透過附件來散播惡意檔案 (視危險程度,這有可能更容易被發現),還有一種最新的手法是利用 QR code 來讓惡意檔案既可下載、又能避開資安管制。

為了達成目標,各方面都必須完美配合,包括:目標使用者、企業,以及說服收件人點選連結或下載/執行惡意檔案的陳述。此階段提供了一個機會來加強使用者的認知以及產品的功能,以便提早防範這類危險。很重要必須強調的是,紅隊演練並非只有網路釣魚演練,因為這只是其中一個階段。

同時還必須注意,為了全面提升使用者教育訓練,實施一套持續的資安意識提升計畫非常重要。紅隊演練是一種遠超過使用者教育訓練的全方位演練。

透過紅隊演練來改善資安

有些企業認為使用者很容易掉入網路釣魚的陷阱,而且最終可能演變成資安事件。這些企業會假設已經遭到入侵,並且通常會藉由紅隊演練來優先測試內部的各項系統與流程。如果是這樣,那我們強烈建議企業定期實施資安意識提升計畫來強化使用者的認知與警覺性。

一旦進入到網路,演練的焦點將隨著下列工作敘述 (SoW) 所針對的目標而轉移:

- 躲避本機的資安機制。

- 提升本機系統管理權限。

- 取得本機的雜湊碼或密碼。

- 在遵守交戰手則 (RoE) 的情況下搜尋其他系統和資源以及範圍外的資產。

- 在網路內部橫向移動。

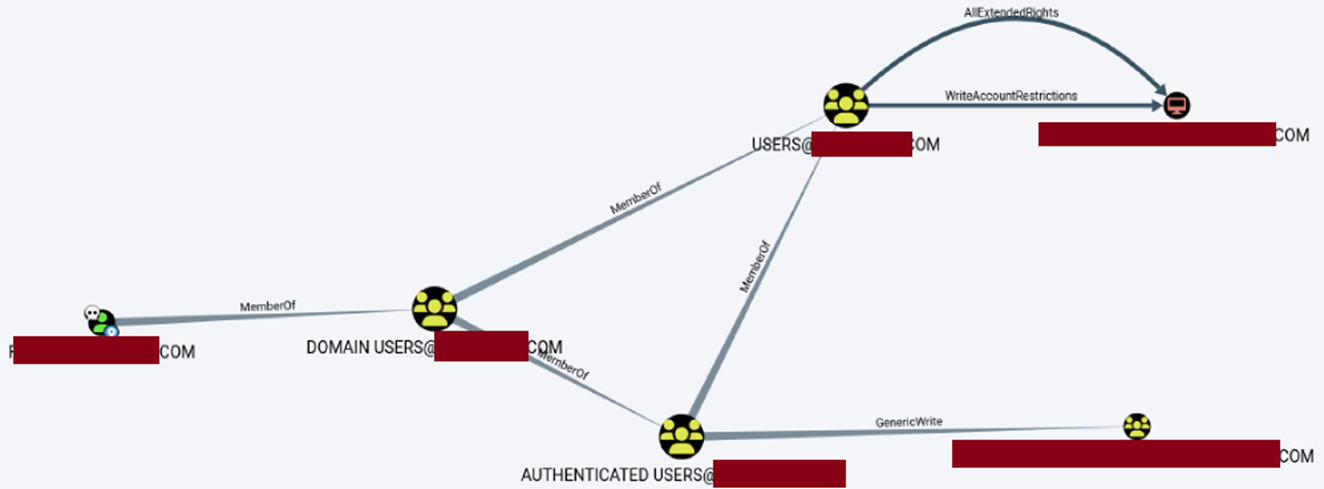

演練團隊也許需要在其他伺服器上重複某些程序來提升我們在網路上的權限,這會隨前述步驟 3 取得的登入憑證/雜湊碼而定。擁有可查詢 Microsoft Active Directory (AD) 環境的工具,對於取得網路或網域掌控權至關重要。這可透過以下技巧來達成:

- DCSync。

- 建立一名系統管理員群組的使用者。

- 產生群組原則物件 (GPO)。

- 將測試資料外傳。

- 在 Azure 當中架設一台虛擬機器。

- 在網域控制器當中植入一個檔案來當成旗標。

客戶設定的目標必須仔細完成,因為這些通常是為了解決日常營運所遭遇的主要挑戰,而且客戶會希望檢驗其保護這些目標的方法是否奏效。

探索紅隊演練

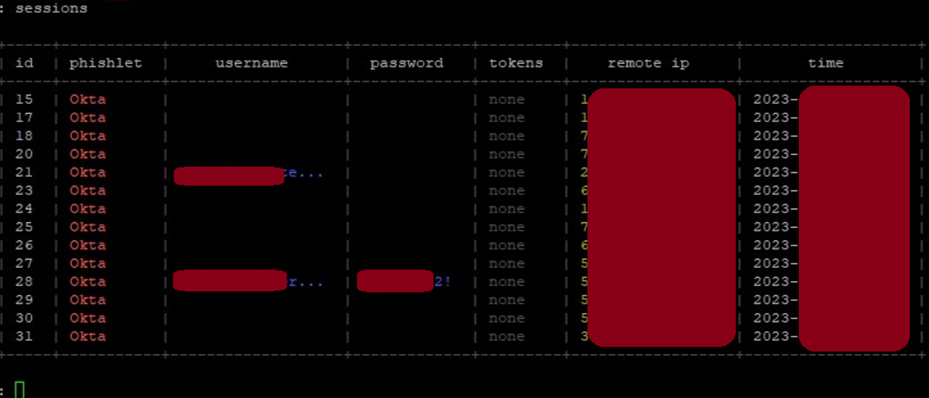

紅隊演練有助於防範漏洞及弱點,還有就是發掘系統內過期的密碼或經常被重複使用的同一密碼。

想想看,假使駭客透過猜測或密碼噴灑 (password spray) 攻擊發現公司有超過 500 人都在使用同一個密碼將是多麼嚴重的情況。事實上,資安工具和程序大致上已經獲得改善,而且未來還會持續評估改善,但下面這些問題仍有待解決:

- 公開分享機敏資料。

- 服務帳號密碼太弱。

- AD 服務的權限設定太弱。

- 未啟用登入憑證保護。

- 缺少 NT Lan Manager (NTLM) 轉發攻擊 (relay attack) 防護。

- 關鍵廠商的資安產品被停用。

- 整個環境的防護並未啟用。

別讓駭客的日子好過

前面提到的所有項目,並非每一次都會發生,有些是客戶內部流程相關的因素所造成。我們在每一階段發現的狀況都會呈現在演練的結案報告中,以方便客戶改善資安。

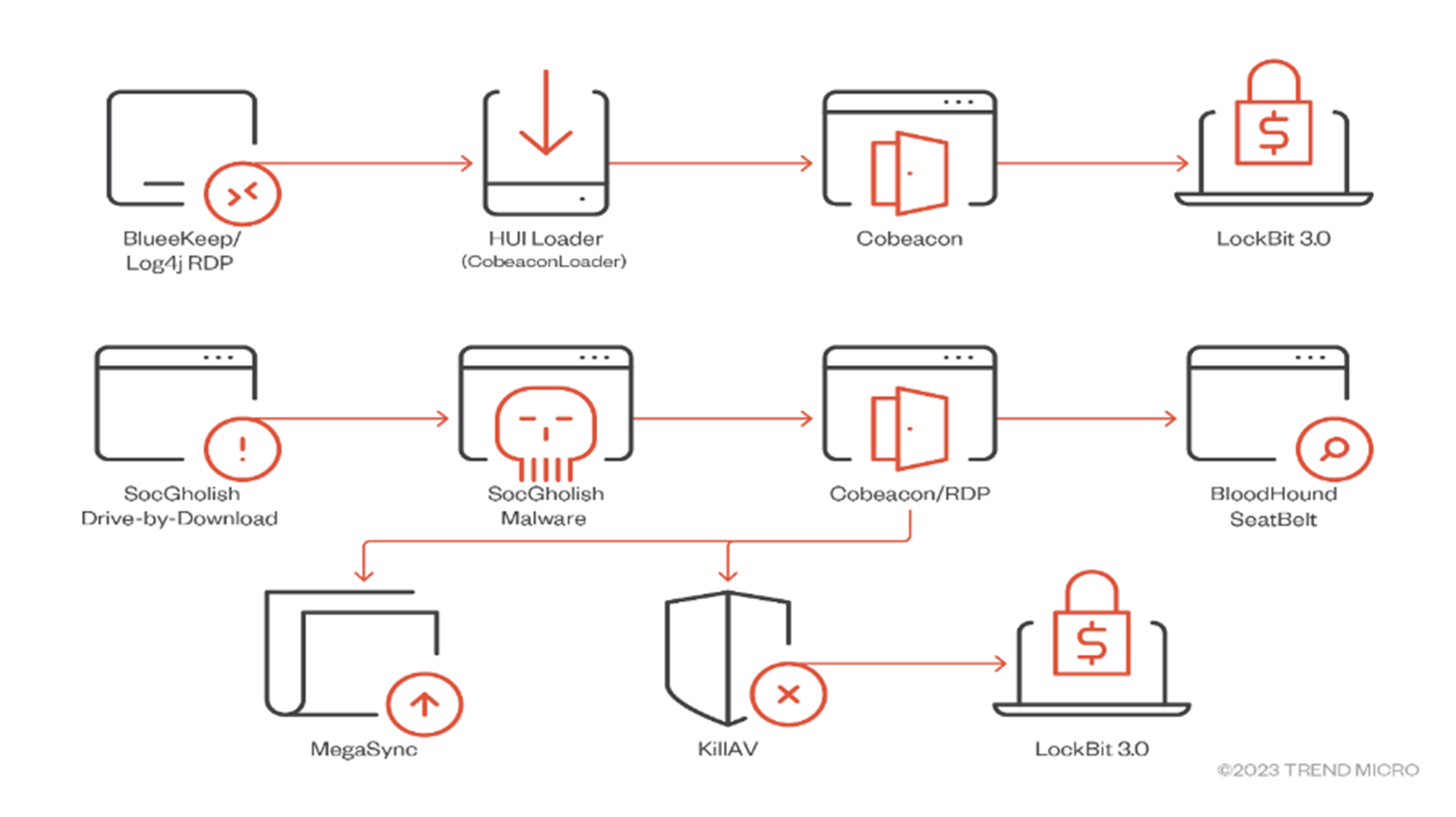

下圖是駭客在網路內部活動的一個典型流程,可用來評估資安機制的成效。

如圖 3 顯示,LockBit 在 2022 年 6 月就已升級到第三版,但其 TTP 還是有參考價值,且 Cyber Kill Chain 框架依然適用。不論客戶希望我們模擬的是哪個駭客集團,工具部分不須指定得太過詳細。演練的主要目的是測試藍隊的防護工具/程序是否能夠對抗駭客攻擊中常見 (或某些特定) 的 TTP。

駭客集團隨時都在改善他們的工具,所以威脅永遠會不斷演進,這正是為何持續改進紅隊演練非常重要。強烈建議企業至少每一年必須演練兩次,以檢驗先前發現的問題是否已經解決,以及企業的防禦是否有在強化。

駭客滲透企業常見的目標

駭客攻擊不僅會隨企業而有所不同,攻擊的目標也會隨之改變,這正是為何「企業資料」現在被視為最重要的資源之一。駭客經常利用網路漏洞來竊取珍貴資料以便用於雙重勒索或其他不法用途。這突顯出透過紅隊演練來評估工具、程序及團隊準備度的重要性。做好萬全準備,就能大大提升您承受及有效防範常見攻擊的能力。

您對紅隊演練和紫隊演練有興趣嗎?

在一個資安威脅日益攀升的時代,企業必須主動採取措施來守護自己的數位資產與基礎架構。Trend Red Teaming 提供了一套策略性方法,透過模擬真實世界的網路攻擊來評估及強化企業的資安。

看看紅隊演練如何協助您企業強化資安狀況以及對抗威脅的韌性。如欲進一步了解我們量身訂製的網路資安解決方案,請與我們聯繫。