網路資安威脅

大型網路釣魚集團「16shop」,如何騙佈全球 43國?趨勢科技與國際刑警組織聯手破獲!

趨勢科技宣布,與國際刑警組織(INTERPOL)合作破獲知名網路釣魚集團「16shop」;據估計,該網路釣魚集團總共在全球43個國家支援過大大小小的網路釣魚攻擊,受害者超過7萬名。 本文摘要說明趨勢科技這幾年來針對「16shop」網路釣魚服務所做的資安分析與調查。此外,也說明趨勢科技如何與國際刑警組織 (Interpol) 合作破獲這起大型網路釣魚行動,逮捕其系統管理員,並關閉其伺服器。

網路釣魚一直是最猖獗、也最難根除的網路威脅之一,它是一種形式極為單純的攻擊,而且就如同惡意程式服務 (malware-as-a-service) 一樣,有些網路釣魚套件的開發者或製作者還會將其原始程式碼出租以賺取費用。像這類的套件一般稱為「網路釣魚服務」(phishing-as-a-service),能讓一些規模較小的駭客集團有機會從受害者身上撈錢,特別是在金融業。

16shop 以攻擊Amazon、Apple等知名品牌聲名大噪

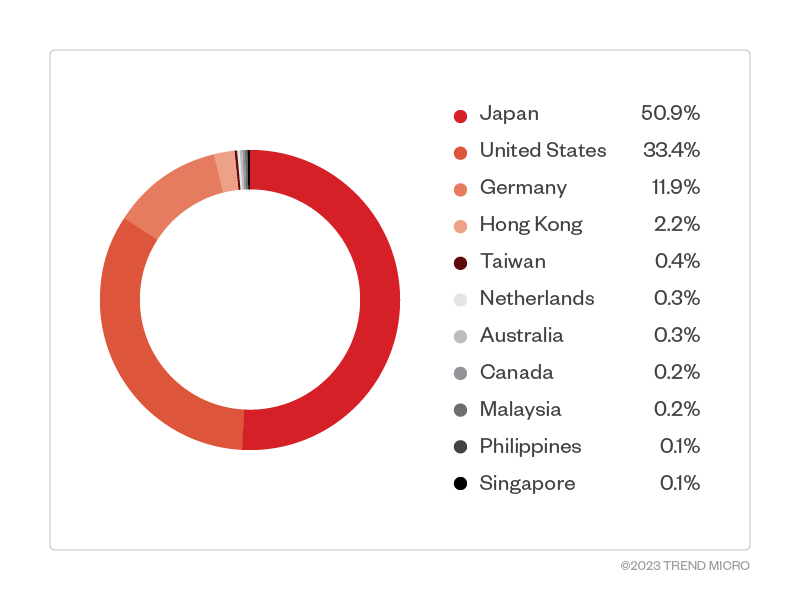

有一個相當知名的網路釣魚套件叫做「16shop」,從 2018 年便開始活躍,至少到 2021 年為止。我們曾經指出 2021 年是 16shop 的巔峰,全球受害者數量達到了最高點,但其一名主要的系統管理員也是在該年被捕。自從它被報導之後,後續的版本很可能都是原始程式碼的破解版。儘管地下市場上有不少網路釣魚套件,但 16shop 之所以出名,就是它攻擊了一些知名品牌,例如:Amazon、American Express、Paypal、Apple 以及 Cash App。趨勢科技的感測器在日本、美國及德國都偵測到 16shop 的網路釣魚網站,其中超過半數都是瞄準日本 的 Amazon 用戶 。2023 年 8 月第一週,國際刑警組織 (Interpol) 表示印尼警方已逮捕了 16shop 的經營者以及其中一名共犯。同一時間,日本警方也在國際刑警組織總秘書處 (Interpol General Secretariat) 以及趨勢科技的協助下逮捕了另一名共犯。

不會撰寫程式碼也可以當駭客,還可自選攻擊品牌

如同其他網路釣魚套件一樣,16shop 也提供了一種授權機制來讓訂閱者安裝自己的網路釣魚管理介面,以便製造大量的網路釣魚網站與潛在受害者。此工具可讓駭客輕鬆發起網路釣魚攻擊行動而不必從無到有撰寫程式碼。訂閱的駭客只需在拿到套件之後修改一下設定檔即可。

該介面上列出了一些可挑選的目標品牌,以及對應的價格。就價格和支付方式來看,American Express (AMEX) 美國運通的詐騙網頁價格最昂貴,有可能是因為該信用卡的使用者雖然數量較少,但通常財力較好。

「16shop.co」網頁會透過位於印尼的銀行帳號或某個比特幣錢包收款。其價格在 60 至 70 美元之間,但攻擊 AMEX 用戶的套件除外,AMEX 的價格為 150 美元。Cash App 行動支付服務隨後也在 2021 年被納入到該平台中,價格為 70 美元。此外,16shop 還提供各種企業失竊帳號的查驗器 (Checker),如:Traveloka、 Xiaomi、Etsy、Apple 及 Malaysia Airlines。

具有反制網路釣魚偵測功能,例如:反制機器人

趨勢科技在網路釣魚套件當中找到了不同語言預載訊息的組態設定檔案 ( 如 verify.ini),這些語言意味著受害目標所在的國家 (除了使用英文的國家之外),例如:日本、中國、法國、西班牙、馬來西亞、德國、泰國以及荷蘭。此外,16shop 的功能也包含了一些反制網路釣魚偵測的常見技巧,例如:反制機器人 (辨識資安相關的 IP 位址)、反制沙盒模擬分析,或是區域存取限制,此外,還有擷取銀行帳號 (僅限於美國) 以及取得 Visa 驗證 (VBV) 或 3D Secure (3DS) 的信用卡。

我們追查了這些網路釣魚伺服器之後發現,它們大多由雲端服務供應商 Digital Ocean 所代管。駭客集團使用該服務來簡化攻擊作業,並且藉由知名服務供應商的位址來躲避偵測。例如,位址在 128[.]199[.]154[.]155 的 IP 伺服器含有大量的 ZIP 檔案,這些就是網路釣魚套件。我們還發現更多含有過期 16shop 授權金鑰的網路釣魚網站,而某篇 2019 年的 Twitter 文章也可看到一個由 Unified Layer 代管的網路釣魚套件管理介面。在那篇文章中,位於 68[.]183[.]236[.]100 的代管伺服器據報也是使用 DigitalOcean 的 ASN (網際網路自治系統編號)。

| 16shop 套件 | 網路釣魚伺服器 | Autonomous System Numbers (自治系統編號,簡稱 ASN) | 地點 |

|---|---|---|---|

| 16Shop-Apple-V2.zip | 128.199.154.155 | AS14061 – DigitalOcean, LLC | 新加坡 |

| 16Shop-Apple-V1.9.7.zip | 167.99.79.91 | ||

| 16Shop-PP-V1.zip | 128.199.154.155 | ||

| 16Shop-PP-V1.4.zip | 178.128.104.179 | ||

| 16Shop-Apple-V2.3.zip | 178.128.104.179 | ||

| 16Shop-Amex-New-V1.zip | 134.209.107.10 | ||

| 16Shop-AMZ-V18.zip | 128.199.154.155 | ||

| 16Shop_Amazon_V1.9.0.zip | 178.128.104.179 | ||

| 16Shop-Cash-V1.zip | 178.128.104.179 |

16shop 的組織運作與調查

此網路釣魚套件的經營方式與組織運作在 2021 年 RSA 大會演講上有詳細的說明 (在會議錄影的 11 分 50 秒處有針對 16shop 的個案討論)。網路釣魚詐騙的生命週期可分成幾個不同階段,就好像變臉詐騙 (BEC) 一樣 (例如 Operation Killer Bee)。

BEC 詐騙會透過一些知名的資訊竊取程式、郵件地址竊取程式,或是企業資料竊取程式從目標企業蒐集記錄檔,因為 BEC 的主要目標是企業。就好像網路釣魚套件的經營者和賣家,賣家負責利用電子郵件之類的個人身分識別資訊 (PII) 來針對個人或消費性產業發動垃圾郵件攻擊,經營者則是先找到一套好用的網路釣魚套件,然後購買該套件,並準備好該套件所需要的基礎架構 (例如網域和伺服器)。他們會購買目標品牌的 HTML 和信件範本以及網路釣魚詐騙主題。

接著,經營者將套件部署到一台虛擬私人伺服器 (VPS) 上,將 PHP 安裝到網站伺服器上,再將整個套件複製過去。這樣他們就能監控受害者的數量、地點,以及詐騙行動的統計數據。接下來,他們會製作大量散播網路釣魚郵件所需要的惡意檔案,還有信件的範本、HTML 網頁、甚至是簡訊用的短網址網站。以資訊竊取程式 AgentTesla 為例,經營者會使用自動化電子郵件發送軟體 (如 Gammadayne) 並購買一台 SMTP 伺服器 (或使用偷來的 SMTP 伺服器) 來發動垃圾郵件攻擊行動。

當網路釣魚行動啟動之後,受害者會被重導到冒牌網頁,冒牌網頁會利用假的表單來誘騙受害者提供自己的 PII。詐騙的最後一個階段是蒐集經由電子郵件、記錄檔,甚至是經由聊天軟體 (如 Telegram ) API 偷到的 PII。接下來,駭客就能直接使用這些 PII (尤其是信用卡資料) 或將 PII 賣給信用卡資料商店來賺錢。

這整個流程會需要某種付款方式才能運作,例如虛擬加密貨幣,或者有時候是現金。整個網路釣魚詐騙生態系是由以下幾個環節所構成:

- 購買網路釣魚套件與基礎架構的經營者。

- 網路釣魚程式碼的開發者或製作者。

- 銷售 VPS、電子郵件、硬體給經營者的基礎架構中介商。

- 用來宣傳及銷售網路釣魚服務的地下市場。

各網域歷年建立時間點

以下列出各網域建立的年份:

- 2017 年:16digit.shop

RNS 在某次訪談中表示 16shop 網路釣魚套件是他和一位同事所發起和開發的。

- 2018 年:16shop.online

2018 年,「16digit.shop」被「16shop.online」所取代,或許代表它是由主系統管理員所直營。儘管沒有註冊者的電子郵件地址和名稱,但註冊者的地點被發現是位於印尼。

- 2019 年:16shop.us

「16shop.us」這個網域從 2019 年開始活躍起來,其伺服器位址在: 89[.]203[.]249[.]185。這與 16digit.shop 所用的主機伺服器相同,這是登記在系統管理員「RNS」名下的第一個網域。有趣的是,「appleidnotice.apphelpa.cc」這個網路釣魚網域在 2017 年也是指向這個 IP 位址,所以它有可能是系統管理員 RNS 早年所用的網路釣魚網域。

- 2020 年:16shop.co

「16shop.co 」網域的伺服器與「16shop.us」相同,都位於:68[.]183[.]178[.]69,而且都是由 Digital Ocean 所代管。「16shop.us」的憑證網域是「16shop.co」,這表示它也是同一名系統管理介面的操作者在使用。而「16shop.co 」的網域則指向另一個 IP 位址:128[.]199[.]252[.]82,註冊在 Digital Ocean 底下。追查這個 IP 位址還會找到其他兩個 16shop 的網域:16shop.vip:這是 Cash App 受攻擊時所通報的網域。另一個網域則看起來格式相當奇怪:16shop.lx-coding.in。

- 2021 年:16shop.vip

「16shop.vip 」這個網域是「16shop.lx-coding.in」在 SSL 憑證中的 Subject Alternative Name (主體備用域名)。追查 lx-coding.in 這個網域會找到一個 GitHub 帳號,代號為「lxcoding666」。接著,它會連結到另一個名稱字首為「L J」的駭客,接著又找到一個 Instagram 帳號 (該帳號之前使用了一張與前面的 GitHub 帳號相同的照片,但最近卻換成了某名攝影師的個人檔案。根據一份介紹「RNS」的報告指出,他已經不再參與 16shop 的開發,而是專注在攝影)。「L J」會說印尼語,並有多個地下帳號,包括一個有關成為 Java 賞金獵人的部落格,也曾經參加信用卡駭客論壇,還有一篇有關失竊 PayPal 帳號相關主題的文章。

其他網域,如「 16shop.club」,應該和「16shop.online」一樣都是 16shop 管理介面的早期版本,活躍於 2019 年。「 16digit.shop」和「16shop.us 」是由「root.devilscream@gmail[.]com 」所註冊,註冊者的全名記錄在 RIF Name Service (RNS) 名稱服務中。資安分析師一開始將該名駭客取名為「DevilScream」,因為他曾經撰寫過漏洞攻擊程式碼,並破壞過多個網站的門面。

有關 16shop 主開發者或系統管理員的調查之所以能有進展,全因為駭客的資安習慣不是太好。2021 年,他接觸了 Cyberthreat.id 並參加了一次訪談來說明他在 16shop 對 Cash App 的攻擊中的涉入情況。他在訪談中提到他自 2019 年起就不再參與該網路釣魚套件的開發。但是「16shop.vip」這個攻擊 Cash App 所用到的網域卻是在 2021 年 4 月才開始活躍。這個網域似乎是 16shop 的系統管理介面,並且註冊於 2021 年,資料當中包含了備用的註冊者電子郵件地址、電話與名稱。我們透過公開來源情報 (OSINT) 工具 Social Links 就能從電話號碼找到另外一個電子郵件地址,我們發現兩個電子郵件地址都分別在 2018 與 2019 年在同一家印尼的電子商務公司上註冊。兩個電子郵件地址也都註冊在「RNS」這個名字底下,其中一個 (以及上述電話號碼) 還可以在印尼的法院記錄中查到。

![圖 9:利用公開資訊追蹤 16shop[.]vip 網域的註冊記錄。](/content/dam/trendmicro/global/en/research/23/i/revisiting-16shop-phishing-kit-trend-interpol-partnership/Fig9-revisiting-16shop-phishing-kit-trend-interpol-partnership.png)

除了 16shop 之外,趨勢科技也調查了一些位於印尼的網路釣魚套件 (其中一些也列在下表中), 如同資安研究員 JcyberSec_的通報。2021 年,我們也調查過某個 Office365 詐騙網頁套件的疑似作者和網路釣魚伺服器,這起詐騙行動從 2019 年起專門鎖定企業高層主管,利用已經入侵的帳號繼續詐騙更多受害者。我們也加入了這些套件來突顯 16shop 被使用及重複利用的情況有多麼廣泛,它已經成為駭客之間流傳最廣、同時也是資安研究人員研究最多的網路釣魚套件。

| 網路釣魚套件 | 瞄準的品牌 | 管理介面所在位置 |

|---|---|---|

| YoungSister | Apple | “panel.php?panel=admin” |

| KuyShop | Apple | “initpanel/index.php” |

| 16shop | Amazon, American Express, Paypal, Apple 及 Cash App | “/admin” or “/server.ini” |

| AppleKit | Apple | “/admin/login” |

Apple FMI-remover kit |

Apple | “/painel” |

| Hijalyh | Apple | “/HijaIyh_App/hijaiyh-panel.php” |

| BadCode | Apple | “/wtf/?path=signin” |

| KucingHitam (or Black Cat in Bahasa) or RSJKingdom | Apple | “PanelKH.php” |

| BekasiSpammerz | Apple | “panel.php?account=on” |

| XBALTI | Amazon | “mazon/admin” |

| iPanelPro | Apple | “/admin/login.php” |

| adrenaline | PayPal | “/admin” |

| Clouds | - | “/admin/login.php” |

| HiroRSJTeam | Apple | “/panel.php?panel=HiroRSJTeam” |

| ForeverYoung | Amazon | “/panel/” |

| Phoenix | Apple | “/admin/?attempt=1” |

| Kr3pto | Lloyds Bank | 需要密碼 |

竊取信用卡、帳密、身分證等個資,非法獲利約800 萬美元

日本與 印尼當地的執法機關已經對被逮捕的 16shop 共犯進行了審訊和調查來了解他們如何從信用卡資訊當中賺取數百萬美元的獲利。由於 16shop 對金融業及消費者造成了嚴重衝擊,因此 Interpol 主導了這次的調查行動。2020 年,我們收到了 Interpol 的資訊請求,從此便與該機構共同積極調查這起網路釣魚行動,蒐集有關駭客的各種情報。根據我們估計,這起網路釣魚行動主要是攻擊日本、美國和德國,對這些國家造成了嚴重影響。2022 年,印尼警方與 Interpol 及 FBI 聯手逮捕了 該網路釣魚套件的開發者。當時的目標是要逮捕網路釣魚套件的主系統管理員,並關閉其主要伺服器以切斷 16shop 的服務並防止客戶繼續購買。

根據司法部的檔案,嫌犯被控開發及銷售了 16shop 網路釣魚服務的原始程式碼,該服務駭入了一些國際電子支付帳號和信用卡。這套原始程式碼具備反制機器人與反制網路釣魚偵測的功能,支援八種語言,並且會自動根據受害者裝置所在地點自動載入適當語言。這起網路釣魚行動的目標是要竊取帳號持有人的機敏資料或個人資訊,例如:信用卡卡號、使用者名稱、密碼、身分證、電話號碼以及其他相關資料。歹徒在全球 43 個國家總共攻擊了 7 萬多個跨國企業的帳號,累積損失金額估計約在 1,270 億印尼盧比 (800 萬美元) 左右。

16shop 在主系統管理員被逮捕之後仍依然運作,我們發現其主管理介面 16shop[.]vip 的註冊資料仍連結至「RNS」,也就是 DevilScream。16shop 目前已經不再活躍,而且印尼與日本警方在 Interpol 的協助下後續又執行了兩波逮捕。

像趨勢科技與 Interpol 這樣傑出的合作經驗未來仍會持續下去,因為我們的使命就是要建立一個更安全的網路世界。我們很榮幸有這樣的機會可以協助提供更優質的情報,並透過資訊的請求和交流來分享資訊,同時促成不同執法機關之間的跨國合作與聯合行動。