The Sprawling Reach of Complex Threats

Rok 2019 w branży cyberbezpieczeństwa minął pod znakiem skomplikowanych i trwałych zagrożeń. Przestępcy stosujący ataki z wykorzystaniem oprogramowania typu ransomware znaleźli niszę w postaci wysokiej klasy celów, z kolei wyłudzacze informacji znaleźli nowe metody podstępu. Ujawniono luki w zabezpieczeniach powszechnie używanego protokołu, a zagrożenia dotyczące zewnętrznych usług i narzędzi uświadomiły wszystkim, jak ważne jest bezpieczeństwo we wszystkich elementach łańcucha dostaw.

W naszym corocznym podsumowaniu stanu bezpieczeństwa IT analizujemy te i inne ważne kwestie, które pojawiły się w zeszłym roku oraz przedstawiamy informacje ułatwiające firmom orientację w tym coraz bardziej istotnym obszarze.

Ransomware

Cele wysokiej klasy

Oprócz notorycznie nękanego sektora opieki zdrowotnej skutki stosowania lepiej ukierunkowanych technik ataku przez przestępców wykorzystujących ransomware dotkliwie odczuły także instytucje rządowe i edukacyjne. Szczególnie w USA ataki z wykorzystaniem ransomware zostały skierowane na tak wysokiej klasy cele, jak Kalifornia, Georgia, Michigan, Maryland i Floryda oraz szkoły publiczne w Luizjanie, co skutkowało wprowadzeniem stanu wyjątkowego.

Na rozwój sytuacji mogło mieć wpływ to, że wiele organizacji zdecydowało się zapłacić okup, aby jak najszybciej odzyskać sprawność swoich systemów i dostęp do danych. Szczególnie chętnie z takiego rozwiązania korzystały te organizacje, które wykupiły ubezpieczenie pokrywające ataki typu ransomware. Na przykład pewne hrabstwo z Indiany, aby uniknąć paraliżu przez ransomware, zgodziło się zapłacić sześciocyfrowy okup, który w trzech czwartych pokrył ubezpieczyciel.

Zażądana kwota okupu, kwota zapłacona przez organizację oraz kwota pokryta przez ubezpieczyciela w sprawie hrabstwa LaPorte w Indianie

Przebiegłość

Wydaje się, że cyberprzestępcy pewniej czują się w przeprowadzaniu precyzyjnie nakierowanych ataków niż w opracowywaniu nowych form oprogramowania ransomware. Choć w zeszłym roku odnotowaliśmy nieznaczny wzrost liczby zagrożeń związanych z oprogramowaniem ransomware, w 2019 r. pojawiło się o ponad połowę mniej nowych rodzin tego typu oprogramowania niż w 2018 r.

Z drugiej strony, pośród tych względnie nielicznych nowych rodzin znaleziono kilka wyróżniających się pewnymi cechami wykraczającymi poza zwykłe szyfrowanie danych.

Porównanie rok do roku liczby wykrytych zagrożeń związanych z oprogramowaniem ransomware

Porównanie rok do roku liczby wykrytych nowych rodzin oprogramowania ransomware

MAZE

Potrafi automatycznie skopiować pliki na serwery kontrolowane przez atakującego

SNATCH

Potrafi wymusić ponowne uruchomienie systemu Windows w trybie bezpiecznym, aby ominąć oprogramowanie zabezpieczające i uniknąć wykrycia

ZEPPELIN

Potrafi zamykać różne procesy i posiada dostosowane do celu teksty okupu

Godne uwagi rodziny ransomware, które pojawiły się w 2019 r.

Zagrożenia związane z wiadomościami

Phishing

Popularność pakietu Microsoft Office 365 wśród firm, który w zeszłym roku przekroczył barierę 200 milionów aktywnych użytkowników miesięcznie, zachęca cyberprzestępców do podszywania się pod jego aplikacje, w szczególności pod klienta poczty elektronicznej Outlook. Znalazło to odzwierciedlenie w podwojeniu się liczby zablokowanych przez nas adresów URL związanych z Office 365 w porównaniu z poprzednim rokiem.

Z drugiej strony nasilająca się migracja użytkowników firmowych do Slack i innych nowych platform komunikacyjnych spowodowała spadek ogólnej liczby wykrywanych przez nas phishingowych adresów URL.

Porównanie rok do roku liczby zablokowanych phishingowych adresów URL związanych z Office 365

Porównanie rok do roku całkowitej liczby blokad dostępu do adresów URL służących do phishingu (np. trzy przypadki zablokowania dostępu do jednego adresu URL są liczone trzy razy)

Rosnąca świadomość zagrożeń phishingowych, które tradycyjnie są rozsyłane za pomocą poczty elektronicznej, wśród firm zmusza oszustów do opracowywania nowych metod kradzieży poufnych informacji.

Wykorzystywanie rozszerzenia przeglądarki SingleFile

Przy użyciu tego rozszerzenia tworzone są nieodróżnialne od oryginału kopie stron logowania, na których oszukani użytkownicy wpisują swoje dane uwierzytelniające.

Ataki związane z hasłami jednorazowymi (OTP)

Użytkownicy wpisują swoje dane uwierzytelniające i hasła jednorazowe na fałszywych stronach banków internetowych.

Przechwytywanie wyników wyszukiwania

Fałszywe strony wyszukiwania Google kierują ofiary na strony phishingowe.

Wykorzystanie stron błędu 404

Strony błędu wyglądają jak formularze logowania, przez które kradzione są dane uwierzytelniające ofiar.

Nowe techniki wykorzystywane w kampaniach phishingowych w 2019 r.

Próby ataków typu BEC

Wykorzystanie fałszywych biznesowych wiadomości e-mail (BEC) to technika z dziedziny inżynierii społecznej, która w najbardziej typowej formie polega na podszyciu się pod ważną osobę z organizacji w celu nakłonienia innej osoby z tej samej organizacji do przelania środków na fałszywe konto. Bez zaskoczenia przyjęliśmy fakt, że pięć pierwszych miejsc pod względem liczby ataków BEC, jakie wykryliśmy w 2019 r., zajmują wysokie stanowiska. Oprócz zawsze wysoko notowanych wysokich stanowisk w dziale finansowym na liście znalazły się także księgowy i profesor, co potwierdza naszą prognozę na 2019 r., w której przewidywaliśmy, że oszuści stosujący technikę BEC wezmą na cel pracowników także z niższych szczebli hierarchii firmowej. Szczególnie dobrze jest to widoczne w sektorze edukacyjnym, w którym także w zeszłym roku odnotowano pewną liczbę ataków BEC.

Dystrybucja stanowisk wybieranych do ataków BEC w 2019 r.

LUKI W ZABEZPIECZENIACH

Luki w RDP

Krytyczna luka w zabezpieczeniach usług pulpitu zdalnego Microsoft BlueKeep (CVE-2019-0708) trafiła na nagłówki gazet ze względu na możliwość jej wykorzystania do błyskawicznej dystrybucji niebezpiecznego kodu w sposób podobny do tego, jak robił to wirus WannaCry, który pojawił się w 2017 r. Przestępca, który z powodzeniem wykorzysta lukę BlueKeep — obecną w starych systemach Windows 7, Windows 2003, Windows Server 2008 R2, Windows Server 2008 oraz Windows XP — uzyskuje możliwość zdalnego wykonywania kodu na komputerze ofiary.

Wykryto próby wykorzystania luki BlueKeep w celu zainstalowania złośliwego oprogramowania do wydobywania kryptowalut. Choć w tym przypadku, nie doszło do wykorzystania możliwości automatycznej propagacji zagrożenia przez lukę BlueKeep, firma Microsoft podkreśla, że przyszłe exploity mogą czynić poważniejsze szkody i zachęca do instalowania poprawek. Po dwóch miesiącach od daty ujawnienia luki BlueKeep, mimo jej wagi, ponad 800 000 systemów nadal nie miało zainstalowanych odpowiednich poprawek.

Liczba luk w zabezpieczeniach związanych z RDP ujawnionych w okresie od maja do grudnia 2019 r.

Ujawnienie luki BlueKeep zwróciło uwagę na kwestię bezpieczeństwa RDP, w następstwie czego odkryto kilka kolejnych podatności. Choć protokół RDP znacznie ułatwia firmom zdalną pracę i administrację, skuteczny exploit pozwalający przestępcom przejąć kontrolę nad systemami firmowymi, może zniweczyć te korzyści.

Botnety IoT

Luki w zabezpieczeniach wciąż są jedną z największych bolączek Internetu rzeczy (IoT). Wynika to między innymi z faktu, że instalowanie poprawek w różnych urządzeniach jest powolne i kłopotliwe. Przestępcy w 2019 r. doskonale o tym wiedzieli, o czym świadczy wszechobecność botnetów IoT wykorzystujących w swoich exploitach stare i dobrze znane luki.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (routery wykorzystujące SDK firmy Realtek) | |||||||

| CVE-2016-6277 (routery Netgear R6400 i R7000) | |||||||

| CVE-2017-17215 (routery Huawei HG532) | |||||||

Trzy luki w zabezpieczeniach wykorzystywane przez wiele botnetów IoT w 2019 r.

Botnety IoT są także znane z przeprowadzania ataków metodą brute-force, które polegają na wielokrotnym zgadywaniu danych uwierzytelniających w celu uzyskania dostępu do niezabezpieczonych urządzeń. Korzystając z tego, że użytkownicy urządzeń podłączonych do IoT często zapominają zmienić lub zaktualizować dane logowania, w swoich próbach najczęściej wykorzystują wykradzione, często używane lub domyślne nazwy użytkownika i hasła. W 2019 r. wykryliśmy prawie trzy razy więcej zalogowań metodą brute-force niż w 2018 r.

Porównanie rok do roku liczby zdarzeń wejściowych i wyjściowych związanych z logowaniem metodą brute-force

ATAKI PRZEZ ŁAŃCUCHY DOSTAW

Łamanie zabezpieczeń sklepów internetowych

Konsorcjum grup hackerskich o nazwie Magecart spopularyzowało ataki przez łańcuchy dostaw, które polegają na wykorzystaniu zewnętrznego partnera, usługi lub organizacji w celu uzyskania dostępu do danych lub systemów docelowych. Grupy te najczęściej za cel ataku obierają systemy koszyka na zakupy wykorzystywane w sklepach internetowych, aby ukraść dane kart płatniczych klientów.

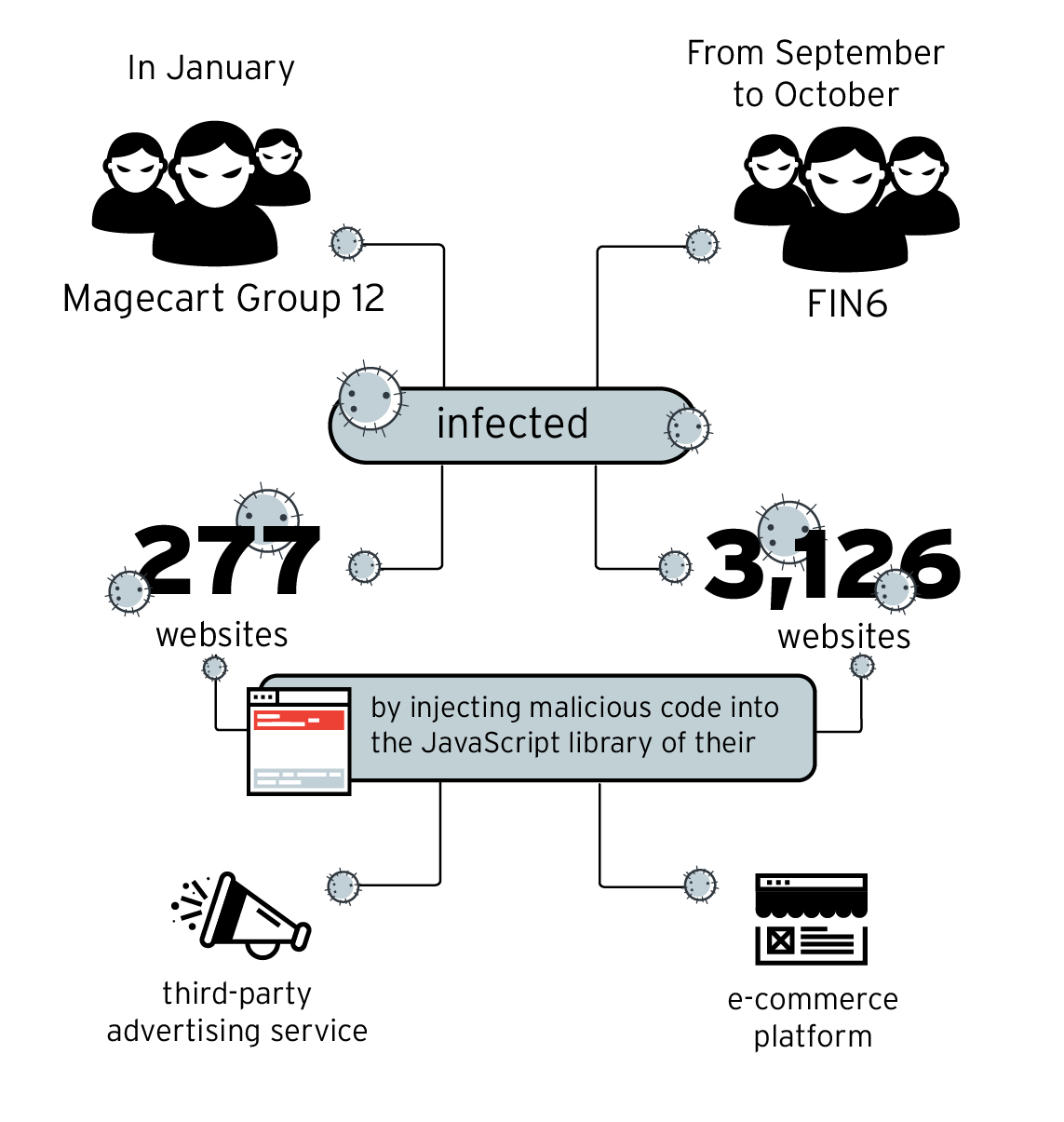

Jedna z takich grup to Magecart Group 12, która zainfekowała kilkaset sklepów internetowych, kierując swój atak na zewnętrznego dostawcę usług reklamowych. Inna grupa, o nazwie FIN6, złamała zabezpieczenia tysięcy sklepów internetowych działających na popularnej platformie handlowej.

Ataki na sklepy internetowe przeprowadzone przez grupy Magecart Group 12 i FIN6 w 2019 r.

Zagrożenia narzędzi programistycznych

Przestępcy mogą też obierać za cel ataku procesy programistyczne, ingerując w proces wytwarzania oprogramowania. Umożliwiają im to luki w zabezpieczeniach narzędzi i platform DevOps, które z założenia powinny usprawniać procesy tworzenia oprogramowania.

W wierszu poleceń systemu zarządzania kontenerami Kubernetes ujawniono bardzo niebezpieczną lukę umożliwiającą złośliwemu kontenerowi tworzenie lub zamienianie plików w stacji roboczej. Ponadto odkryliśmy usterki w serwerze automatyzacji Jenkins. Jedna z nich może umożliwić zdalne wykonanie kodu, cztery inne mogą zostać wykorzystane w celu kradzieży danych uwierzytelniających użytkowników. Dodatkowo na platformie kontenerowej Docker znaleziono ponad 2 000 hostów zainfekowanych robakiem do wydobywania kryptowalut.

Krajobraz zagrożeń

Porównanie półroczne zablokowanych zagrożeń związanych z pocztą e-mail, plikami i adresami URL w 2019 r.

Porównanie półroczne zablokowanych zagrożeń związanych ze zdarzeniami bezplikowymi w 2019 r.

Półroczne porównanie liczby złośliwych aplikacji dla systemu Android zablokowanych w 2019 r.

Aby oddalić od siebie te i inne złożone i trudne do wykrycia zagrożenia, firmy powinny wybierać rozwiązania potrafiące wykrywać złośliwą aktywność w bramach, sieciach, serwerach i punktach końcowych. Aby zapobiec cyberatakom, które mogą utrudnić prowadzenie działalności, odbić się na reputacji oraz pogorszyć wyniki, organizacje powinny korzystać z wielowarstwowych strategii bezpieczeństwa połączonych ze stosowaniem najlepszych praktyk branżowych.

Więcej informacji na temat najważniejszych kwestii związanych z cyberbezpieczeństwem w 2019 r. i ich rozwiązań znajduje się w pełnym raporcie „Rozległy zasięg skomplikowanych zagrożeń”.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks