Wytyczanie nowych granic: Roczny raport na temat stanu bezpieczeństwa cybernetycznego Trend Micro 2021

W 2021 roku transformacja cyfrowa, wdrożona w celu zapewnienia ciągłości działań w czasie pandemii Covid-19, wciąż ma istotny wpływ na bezpieczeństwo IT. Ważną rolę w kontekście tych skomplikowanych zmian odgrywali cyberprzestępcy, szukający najlepszych dróg dojścia do pojawiających się luk w zabezpieczeniach.

Złośliwi aktorzy osiągali większe zyski za pomocą zarówno wypróbowanych metod, jak i nowatorskich pomysłów. Częściej współpracowali oni ze sobą, wymieniając się wiedzą, co skutkowało większą skalą zniszczeń i kosztów dla ofiar ich ataków. W swojej działalności posługiwali się również pandemią, tworząc wokół niej przynęty i motywy swoich akcji. A wykorzystywanie starych i nowych luk zabezpieczeń było nadal przytłaczającym wyzwaniem dla zespołów bezpieczeństwa, które dodatkowo musiały sprostać wyzwaniom związanym z utrzymaniem ogólnych zasad bezpieczeństwa organizacji w obliczu pracy zdalnej.

Nasz coroczny raport dotyczący cyberbezpieczeństwa przedstawia najważniejsze problemy związane z bezpieczeństwem, które pojawiły się i utrzymywały w 2021 roku, wraz ze spostrzeżeniami i zaleceniami mającymi pomagać organizacjom sprawniej poruszać się w stale zmieniającym się krajobrazie zagrożeń.

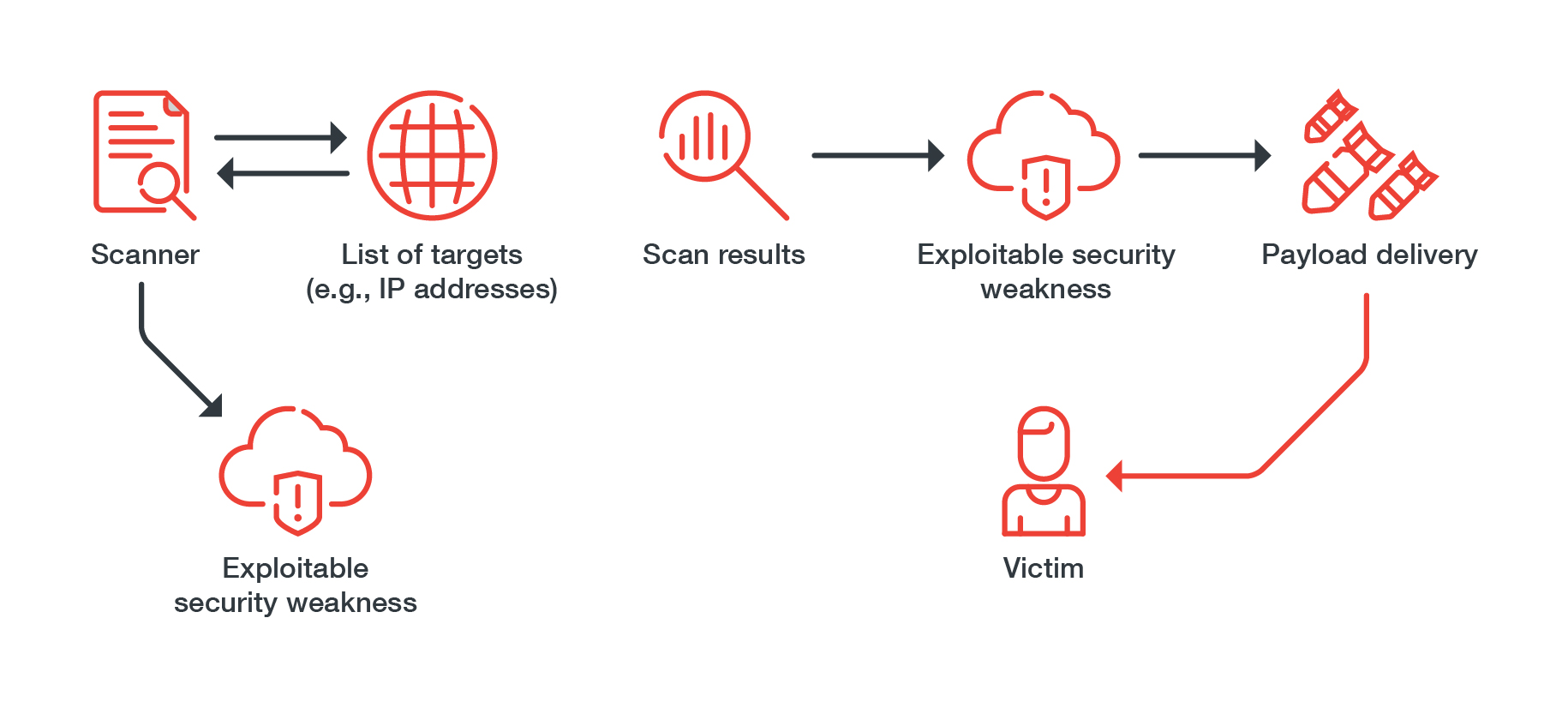

Grupy cyberprzestępcze specjalizujące się atakach typu RaaS (Ransomware-as-a-Service) nie spieszą się i przed przeprowadzeniem ataku metodycznie infiltrują środowisko ofiary. To podejście wyraźnie różni się od niewybrednych metod dotychczasowych ataków ransomware typu „spray-and-pray”. Ci nowi cyberprzestępcy celowo biorą na cel duże organizacje. W 2021 roku dał się zauważyć spadek liczby przypadkowych ataków, a celem coraz częściej były sektory o znaczeniu krytycznym, takie jak instytucje rządowe, bankowość i opieka zdrowotna.

2021

Trzy branże najczęściej atakowane przez ransomware w 2021 roku

Źródło: Trend Micro™ Smart Protection Network™

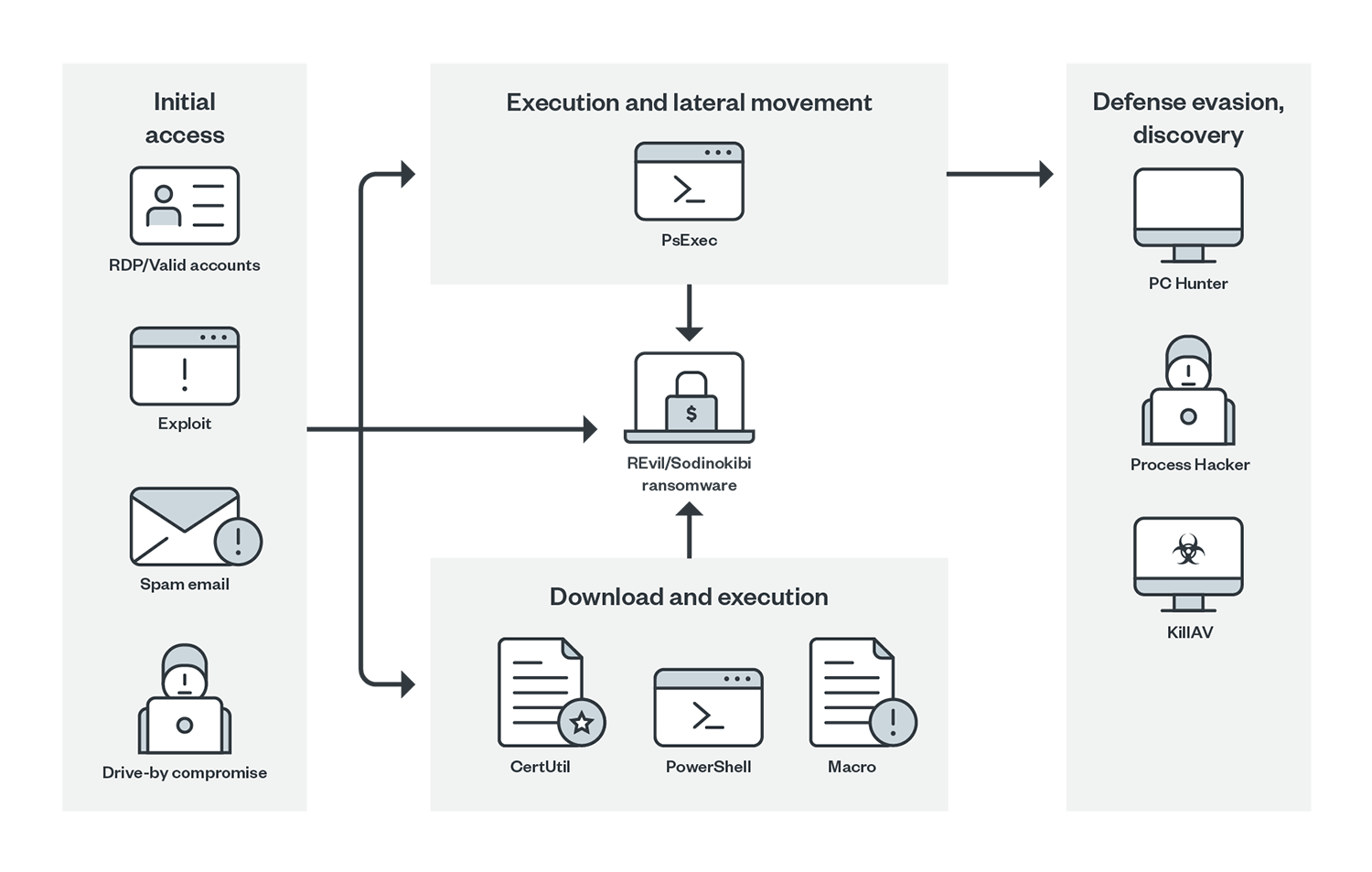

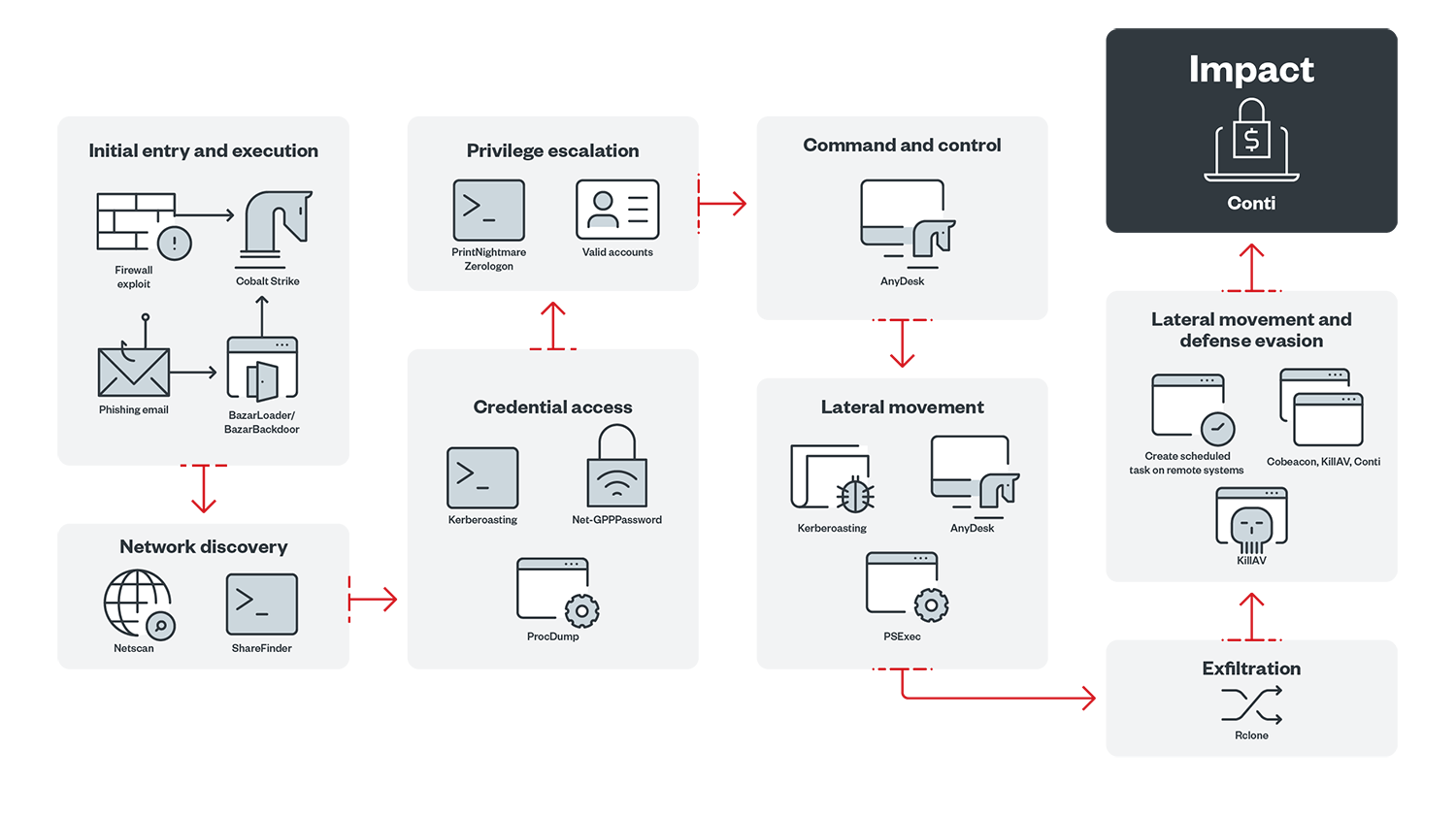

Podwójne wymuszenie — w którym cyberprzestępcy posługujący się metodami ransomware żądają od ofiar zapłaty w zamian za przywrócenie dostępu do zaszyfrowanych danych i jednocześnie grożą upublicznieniem poufnych informacji, jeśli ofiary nie zapłacą — dodatkowo zwiększa zyski grup przestępczych. Ta taktyka nie tylko zwiększa prawdopodobieństwo uzyskania wyższej zapłaty, ale pozwala również opłacać wspólników, jakich grupy te rekrutują w cyberprzestępczym podziemiu. Dzięki udostępnianym przez nich programom osoby nieposiadające wiedzy technicznej mogą doskonalić swoje umiejętności i uczestniczyć w zyskach z atakowania wartościowych celów. Grupy REvil (lub Sodinokibi) i Conti trafiły w ubiegłym roku na pierwsze strony gazet za notoryczne nękanie atakami RaaS organizacji na całym świecie z sektorów opieki zdrowotnej, ubezpieczeń, produkcji, transportu oraz ropy i gazu z wykorzystaniem złośliwego oprogramowania, exploitów i różnych narzędzi.

W 2021 roku wykrywalność ataków ransomware spadła o 21%, ale naszym zdaniem nie oznacza to, że liczba ataków tego typu spada. Sądzimy, że jest to efekt wczesnego wykrywania i blokowania narzędzi i kanałów używanych przez współczesnych operatorów ransomware do infekowania — takich jak Cobalt Strike beacon CoBeacon, trojan Trickbot czy kradnący dane program BazarLoader. Ponieważ blokujemy coraz więcej tego typu narzędzi we wczesnych fazach ataku, mogło to przeszkodzić operatorom ransomware w przeprowadzeniu ich do końca.

W okresie, w którym coraz więcej organizacji przenosi się do chmury w ramach transformacji cyfrowej i zachowania ciągłości swoich działań, złośliwi aktorzy szybko zaczęli wykorzystywać towarzyszące tym procesom trudności w zabezpieczaniu środowisk chmurowych. W 2021 roku grupa hakerska TeamTNT jako wektora ataku postanowiła użyć źle skonfigurowanej infrastruktury swojej ofiary. Intruzi wykorzystali błędnie skonfigurowane serwery do kradzieży metadanych środowisk dostawców usług w chmurze. Następnie, za pomocą technik wydobywania kryptowalut i kradzieży poświadczeń, grupa wykorzystała zabezpieczenia dostępu oparte na rolach błędnie skonfigurowane na platformie Kubernetes do przejęcia kontroli nad licznymi klastrami, co doprowadziło do opanowania prawie 50 000 adresów IP w Chinach i Stanach Zjednoczonych.

Łańcuch ataków TeamTNT

Wobec rosnącego uzależnienia pracowników od komunikacji za pomocą poczty elektronicznej złośliwi aktorzy ponownie zintensyfikowali kampanie phishingowe jako skuteczne narzędzie rozprzestrzeniania złośliwych programów, takich jak Emotet. Służyła im do tego celu także obfitość krążących po całym świecie informacji dotyczących pandemii i rozwoju szczepionki, a Covid-19 stał się głównym motywem przewodnim e-maili phishingowych. Próby phishingu, które zostały wykryte i zablokowane przez oparte na interfejsie API rozwiązanie Trend Micro Cloud App Security chroniące zarówno użytkowników indywidualnych, jak i organizacje przed zagrożeniami dla aplikacji i usług w chmurze, wzrosły prawie dwukrotnie w porównaniu z rokiem 2020. Prawie dwie trzecie z tych prób stanowiły wiadomości spam, a pozostałe to próby wyłudzania poświadczeń. Ta druga metoda polega na nakłonieniu użytkowników do podawania swoich poświadczeń na fałszywych stronach logowania, natomiast phishing za pomocą spamu jest szerszą kategorią, której celem jest zdobycie informacji o użytkowniku.

2021

Porównanie wykrywalności phishingu spamowego i prób wyłudzania danych uwierzytelniających w 2021 roku

Źródło: Trend Micro Cloud App Security

Wzrostowi prób phishingu towarzyszył równocześnie spadek liczby prób wyłudzania danych za pośrednictwem wiadomości e-mail lub inaczej BEC (ang. Business Email Compromise). Za tym trendem nie stoi jednak naszym zdaniem wyłącznie spadek zainteresowania cyberprzestępców tego rodzaju atakami czy zmniejszenie ich aktywności. Może to raczej wynikać z coraz większej skuteczności w omijaniu reguł antyspamowych przez wiadomości BEC, co byliśmy w stanie śledzić: za pomocą Trend Micro Cloud App Security w 2021 roku udało się wykryć i zablokować więcej prób BEC dzięki analizie nadawców — czyli porównywaniu wiadomości spoofingowej ze stylem pisania domniemanego nadawcy — niż w roku poprzednim.

Porównanie odsetka prób BEC zablokowanych na podstawie analizy autorstwa (kolor biały) oraz prób BEC zablokowanych na podstawie analizy zachowania i zamiarów (kolor czarny) w 2020 i 2021 roku

Źródło: Trend Micro Cloud App Security

W ramach inicjatywy Zero Day Initiative™ (ZDI) firmy Trend Micro w 2021 r. opublikowano ostrzeżenia dotyczące 1604 luk w zabezpieczeniach, czyli o 10% więcej niż w roku poprzednim. Ponad tysiąc z nich zostało ocenionych jako wysoki stopień zagrożenia, a ponad 50 jako zagrożenia krytyczne.

| Stopień zagrożenia | 2020 | 2021 |

| Krytyczne | 173 | 54 |

| Wysokie | 983 | 1,138 |

| Średnie | 187 | 148 |

| Niskie | 110 | 264 |

| Łącznie | 1,453 | 1,604 |

Porównanie proporcji ocen Common Vulnerability Scoring System (CVSS) wśród luk ujawnionych przez program ZDI firmy Trend Micro w latach 2020 i 2021

Źródło: Trend Micro™ Zero Day Initiative™

Pomimo dostępności poprawek wiele luk, które są od dawna znane, jest nadal wektorami ataków. W cyberprzestępczym podziemiu utrzymywał się trend wykorzystywania luk znanych nawet od 2005 roku. Nasze badanie przeprowadzone w 2021 roku wykazało, że prawie jedna czwarta exploitów, którym handlowano w podziemiu, dotyczyła luk znanych od co najmniej 3 lat.

Niezałatane luki w zabezpieczeniach doprowadziły w 2021 roku do kilku ważnych incydentów. Jedną z takich luk był błąd Log4Shell (CVE-2021-44228) występujący w Apache Log4j, opartym na języku Java narzędziu do logowania. Pozwalał on intruzom na wysyłanie spreparowanych komunikatów dziennika uruchamiających dowolny kod. Błąd Log4Shell został po raz pierwszy zgłoszony do Apache w listopadzie i zwrócił uwagę branży bezpieczeństwa i technologii ze względu na rozległość wymaganej poprawki. Mimo że społeczność Apache wydała poprawkę w grudniu, błąd ten wciąż był używany jako wektor nielegalnych aktywności, w tym kradzieży danych, wydobywania kryptowalut i ataków ransomware.

W 2021 roku pojawiły się również luki w Microsoft Exchange Server. Do złośliwych działań wciąż wykorzystywane były błędy ProxyLogon (CVE-2021-26855) i ProxyShell (CVE-2021-34473 i CVE-2021-34523) pomimo dostępności poprawki. Korzystali z nich głównie operatorzy programu ładującego Squirrelwaffle do uzyskiwania dostępu i przejmowania kont e-mail swoich ofiar.

Łączna liczba zablokowanych zagrożeń w 2021 roku

94,289,585,240

Zablokowane zagrożenia w poczcie elektronicznej

Zablokowane złośliwe adresy URL

Zablokowane złośliwe pliki

Zapytania o reputację wiadomości e-mail

Zapytania o reputację adresów URL

Zapytania o reputację plików

Zablokowane zagrożenia aplikacji mobilnej

Zablokowane zagrożenia IoT

Zablokowane zagrożenia Smart Home Network

Porównanie liczby zablokowanych zagrożeń pochodzących z adresów e-mail, ULR i plików, zapytań o reputację wiadomości e-mail, adresów URL i plików oraz zablokowanych zagrożeń związanych z aplikacjami mobilnymi, IoT i Smart Home Network w latach 2020 i 2021

Źródło: Trend Micro Smart Protection Network, w tym Mobile App Reputation Service, IoT Reputation Service i Smart Home Network

Pobierz i przeczytaj nasz pełny raport, aby dowiedzieć się więcej na temat krajobrazu cyberbezpieczeństwa w 2021 roku i uzyskać zalecenia dotyczące tworzenia skutecznej strategii obrony przed aktualnymi i nowymi zagrożeniami.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks