Ochrona zwiększającej się powierzchni ataku: Półroczny raport Trend Micro 2022 na temat sytuacji w branży cyberbezpieczeństwa

Na początku 2022 roku wiele firm z całego świata prosiło o powrót większość, jeśli nie wszystkich, pracowników do biur w pełnym wymiarze godzin. To zjawisko trafnie nazwano “Wielkim Powrotem”. Niektóre inne firmy wybrały jednak na stałe pracę hybrydową lub zdalną. Rozproszone środowisko pracy w połączeniu i poszerzoną powierzchnia ataków cyfrowych sprawiły, że zabezpieczenie różnych struktur pracy stało się dla zespołów ds. cyberbezpieczeństwa jeszcze trudniejsze — cyberprzestępcy błyskawicznie wykorzystują to do przeprowadzania ataków na zasoby o krytycznym znaczeniu i wykorzystywania luk w zabezpieczeniach.

Atakujący często skłaniali się ku metodom takim jak ransomware-as-a-service (RaaS), które pozwalają na szybszą implementację i uzyskanie większych okupów. Podczas głośnych ataków korzystali też z relatywnie nowych rodzin ransomware oraz częściej za cel obierali systemy linuksowe. Osoby posługujące się ransomware uciekały się również do nowych oraz wielokrotnie sprawdzonych metod ataku na środowiska chmurowe.

W naszym półrocznym podsumowaniu przedstawiamy najistotniejsze historie związane z bezpieczeństwem, które wywarły znaczny wpływ na krajobraz zagrożeń w pierwszej połowie roku.

Atakujący powracają do trojana Emotet, powodując blokadę systemów Linux

W styczniu 2021 r. międzynarodowe organa ścigania i sądownicze doprowadziły do likwidacji infrastruktury botnetów Emotet. Jednak już po 10 miesiącach tę samą infrastrukturę wykorzystano do kampanii Trickbota. Pod koniec 2021 roku badacze z AdvIntel stwierdzili, że do ponownego pojawienia się zagrożenia Emotet przyczynili się atakujący wykorzystujący ransomware Conti. W maju 2022 roku odkryliśmy nowe warianty trojana Emotet, którego celem było nakłonienie ofiar do skorzystania ze złośliwych łączy i włączenie zawartości mark z zastosowaniem starych i używanych wcześniej technik.

W ramach ataków typu malware-as-a-service (MaaS) przestępcy używali trojana Emotet jako modułu ładującego do wdrożenia Conti i innych rodzin ransomware w systemach zainfekowanych przez Emotet, które według nich mogłyby przynieść im zyski. Jest to zgodne z naszymi prognozami dotyczącymi bezpieczeństwa na 2022 rok, w których informowaliśmy, że zaawansowane rozwiązania malware rozrosną się do rozmiarów bardzo poważnych zagrożeń w związku z tym, że przestępcy wykorzystujący ransomware będą włączać je do swoich ataków.

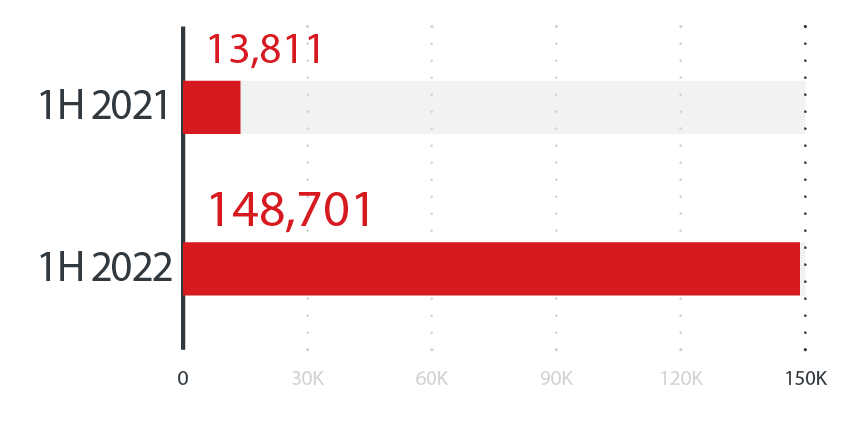

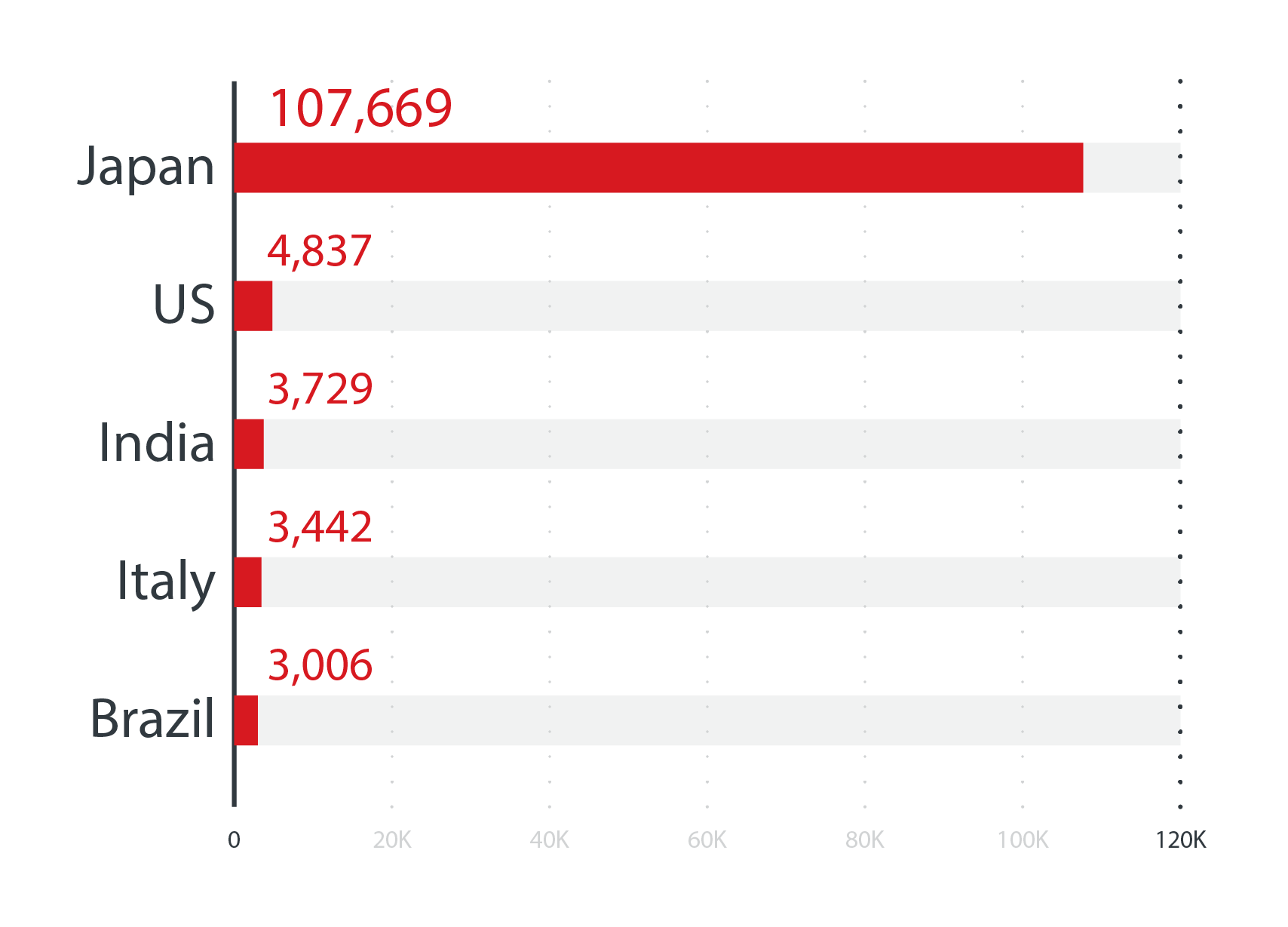

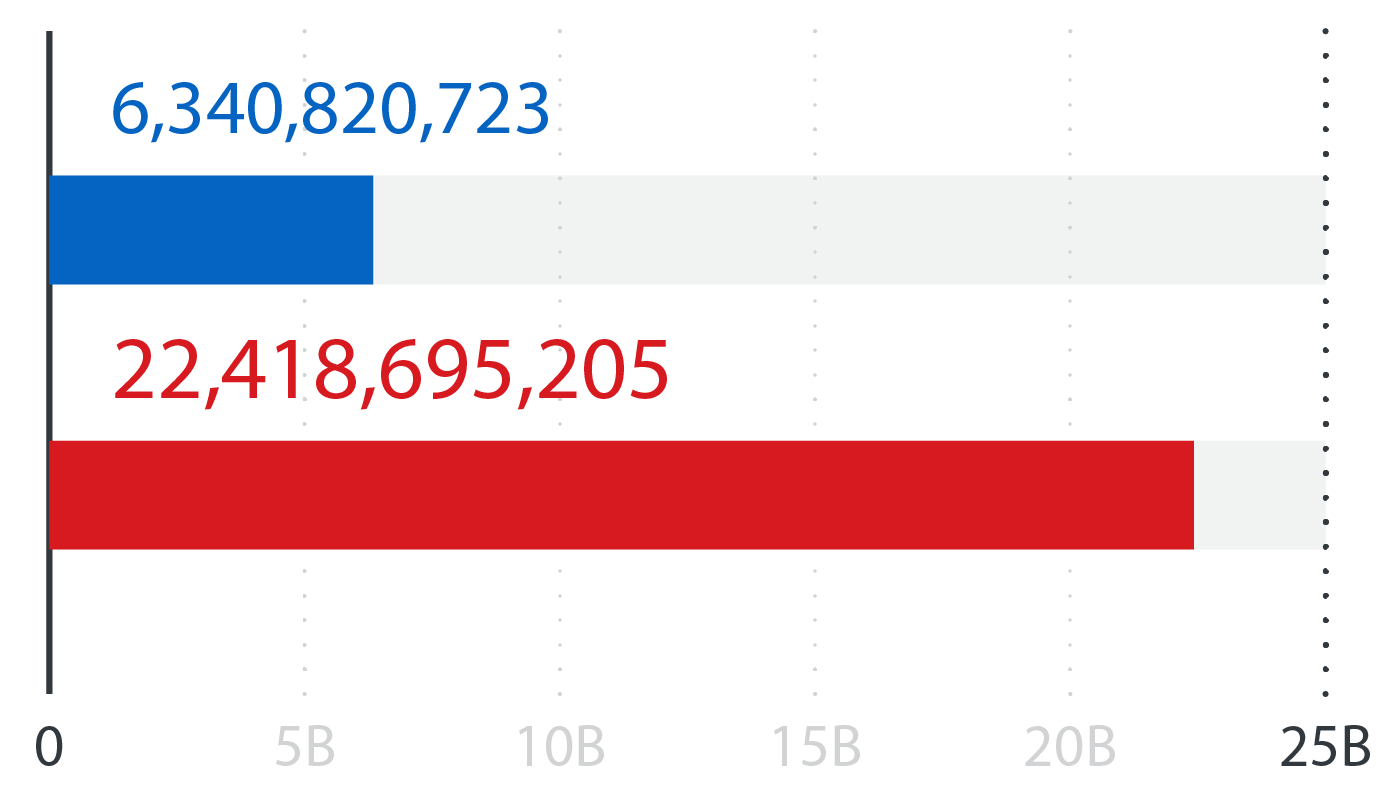

Dane z Trend Micro Smart Protection Network (SPN) pokazują, że Emotet w 2022 roku miał się doskonale. W pierwszej połowie 2022 roku odnotowano ogromny wzrost wykryć trojana Emotet, który osiągnął 976,7% w porównaniu z pierwszą połową 2021 roku, przy czym najwięcej przypadków wykrycia zarejestrowano w Japonii.

Liczba przypadków wykrycia trojana Emotet wzrosła ponad 10-krotnie w pierwszej połowie 2022 roku w porównaniu z pierwszą połową roku poprzedniego, prawdopodobnie z powodu uwzględniania go przez atakujących w ich szkodliwych działaniach.

Źródło: Trend Micro Smart Protection Network

Kraje, w których odnotowano najwięcej przypadków wykrycia zagrożenia Emotet w pierwszej połowie 2022 roku

Źródło: Trend Micro Smart Protection Network

Oprócz zwiększania zagrożenia poprzez wykorzystanie MaaS w atakach przestępcy stale rozszerzają zasięg ataków, za cel obierając jeden z najbardziej zaawansowanych systemów operacyjnych używanych na platformach chmurowych i serwerach na całym świecie — Linux.

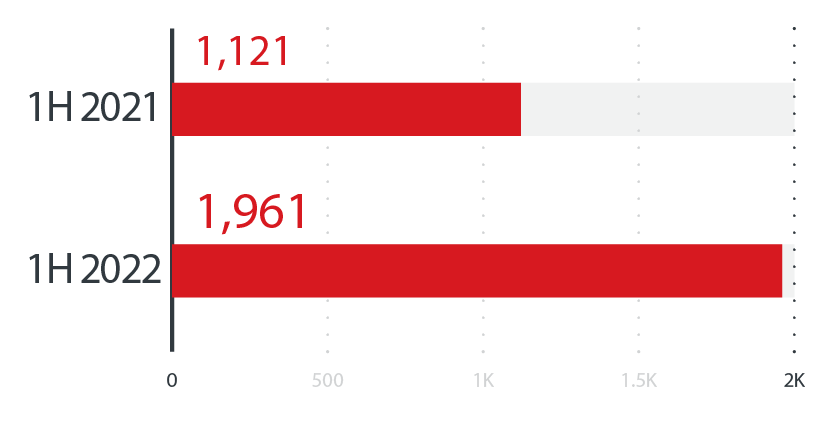

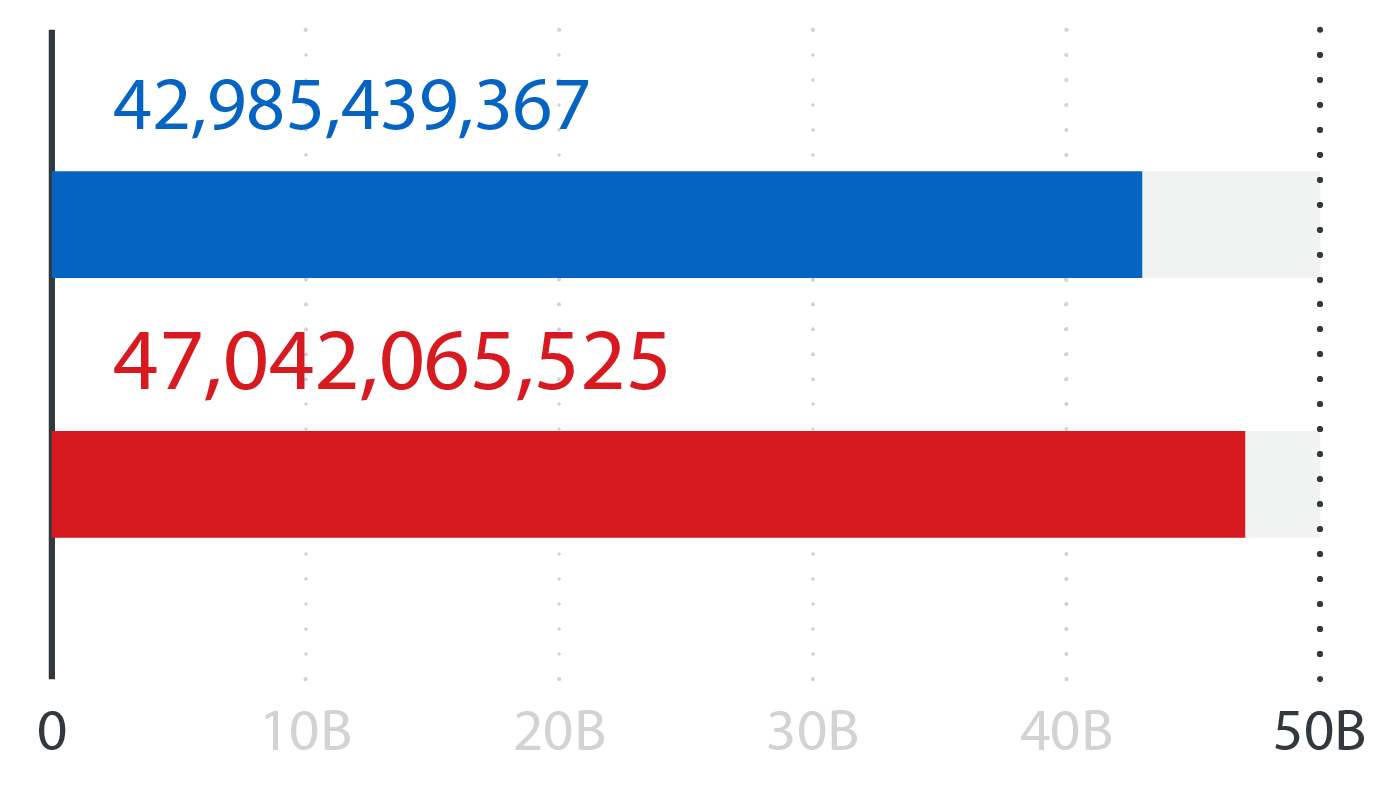

W październiku 2021 roku LockBit Linux-ESXi Locker w wersji 1.0 zaczął być używany do atakowania i szyfrowania serwerów ESXi. W tym roku odkryliśmy nowy wariant ransomware o nazwie Cheerscrypt, który również atakował serwery ESXi. Udana infekcja tych serwerów, które są powszechnie używane przez przedsiębiorstwa, może spowodować istotne problemy z bezpieczeństwem infrastruktury krytycznej. Pojawienie się tych nowych linuksowych rodzin ransomware bezpośrednio odpowiada danym z SPN dla pierwszej połowy roku — 75% wzrostowi liczby ataków ransomware na systemy Linux w pierwszej połowie 2022 r. w porównaniu z pierwszą połową 2021 r.

Półroczne porównanie liczby wykryć ransomware na komputerach z systemem Linux

Źródło: Trend Micro Smart Protection Network

Dominuje model RaaS, a rodziny ransomware stworzone do polowania na dużą zwierzynę atakują organizacje na całym świecie

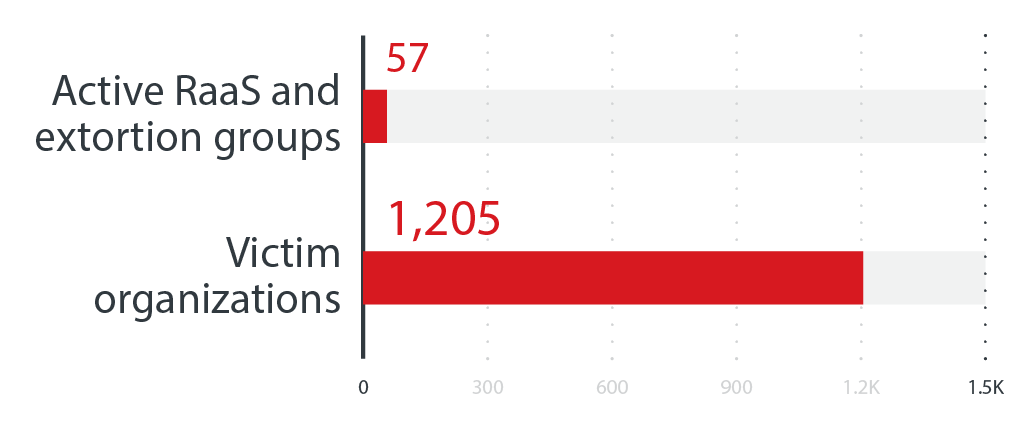

Model RaaS, który umożliwia zakup lub wynajęcie narzędzi i infrastruktur ransomware, również wpłynął na obraz zagrożeń w 2022 roku. Według zebranych danych tylko w pierwszych sześciu miesiącach tego roku było 67 aktywnych grup zajmujących się RaaS i wymuszeniami oraz ponad 1200 organizacji, które padły ofiarą ataku.

Liczba aktywnych grup zajmujących się RaaS i wymuszeniami oraz liczba organizacji, które padły ofiarą skutecznych ataków ransomware w pierwszej połowie 2022 roku

Źródło: Witryny grup zajmujących się RaaS i wymuszeniami

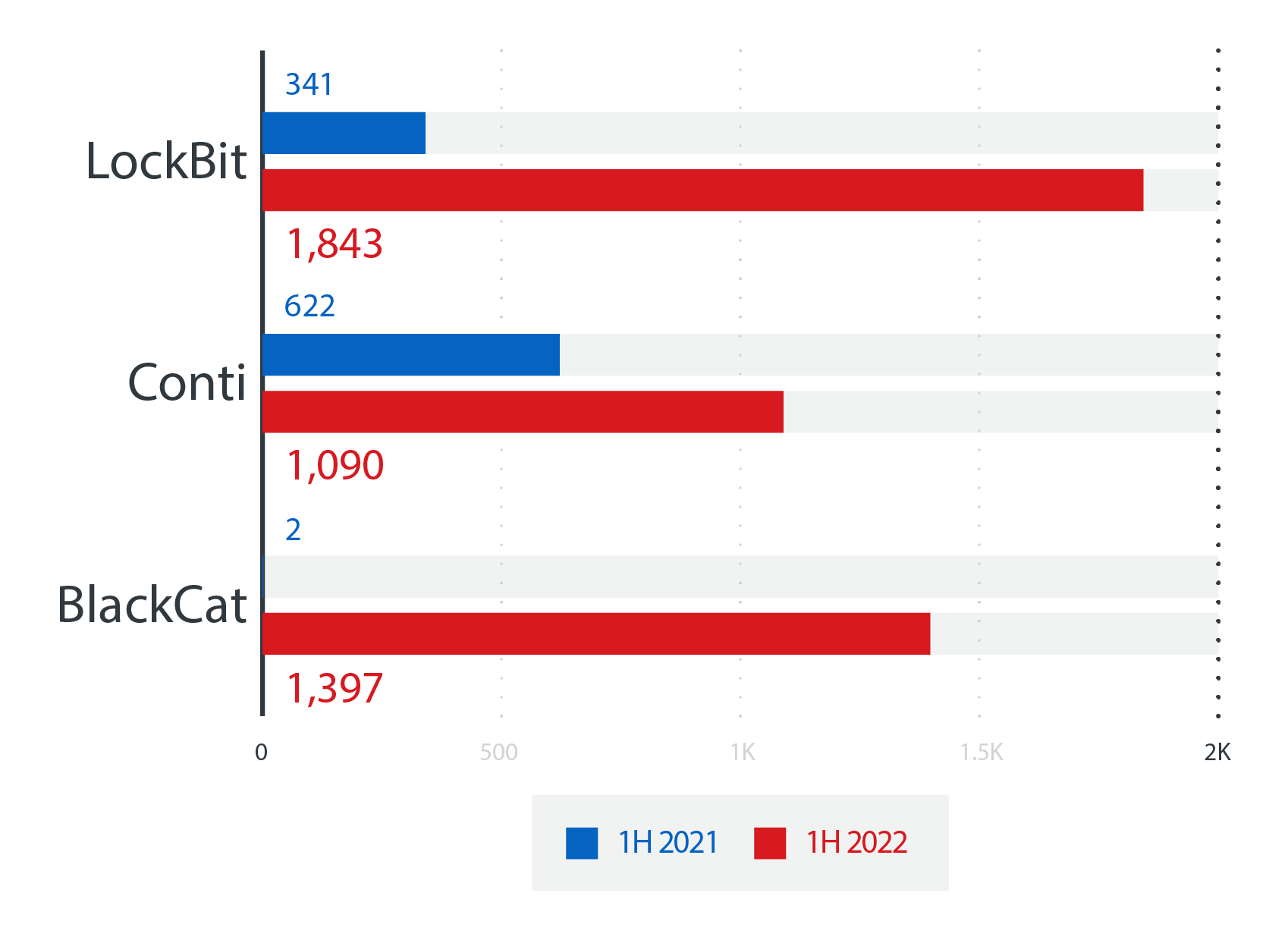

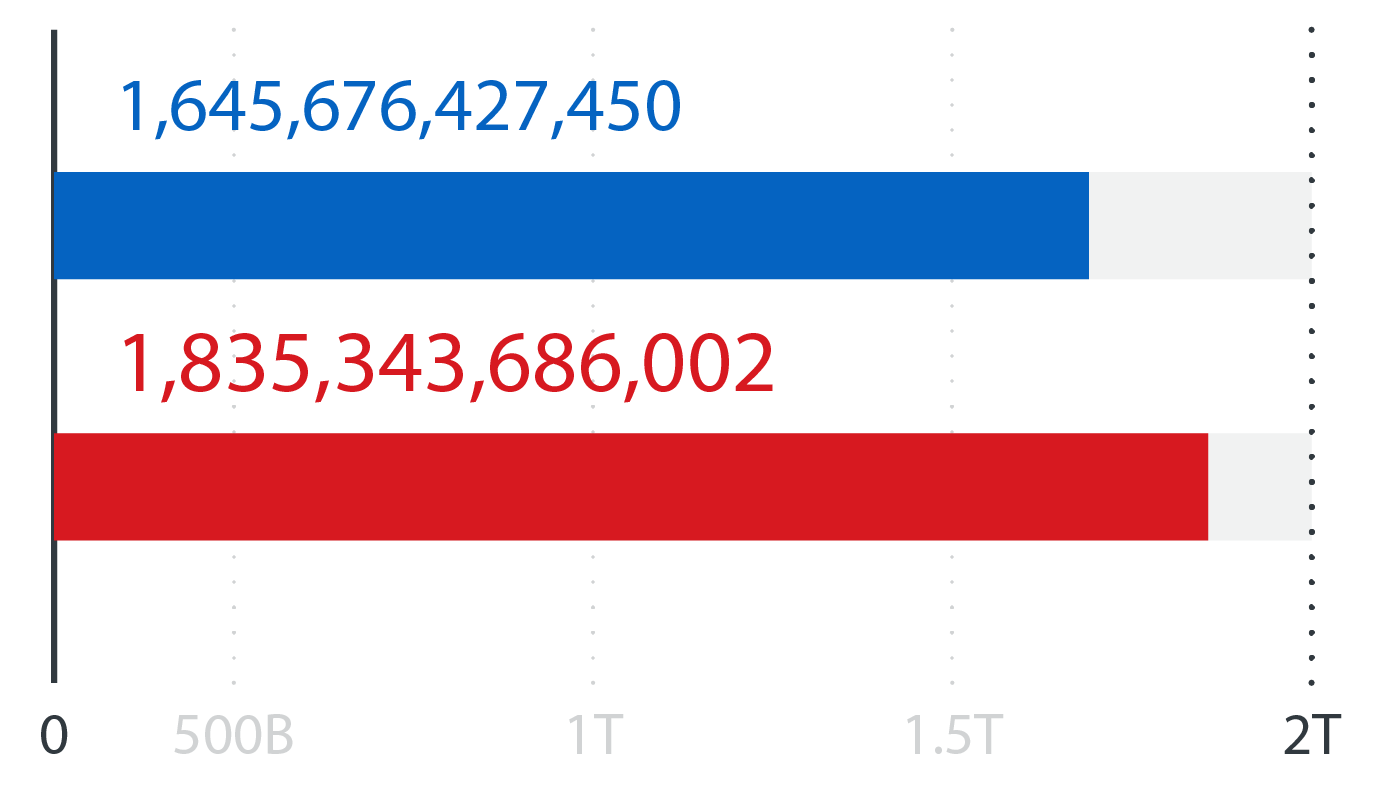

Sprawniejszy niż konwencjonalne modele ransomware system RaaS umożliwia atakującym — nawet nieposiadającym solidnych podstaw technicznych — szybsze i łatwiejsze przeprowadzanie ataków ransomware. Na podstawie danych z SPN można stwierdzić, że trzy rodziny ransomware zdominowały arenę RaaS pod względem częstotliwości wykrywania: powszechnie znane LockBit i Conti oraz BlackCat — rodzina ransomware w języku programowania Rust, która pojawiała się pod koniec 2021 r.

LockBit, Conti i BlackCat były znacząco częściej wykrywane w pierwszych sześciu miesiącach 2022 roku w porównaniu z pierwszą połową ubiegłego roku: liczba przypadków wykrycia zagrożeń LockBit, Conti i BlackCat

Źródło: Trend Micro Smart Protection Network

W naszych prognozach związanych z bezpieczeństwem na ten rok przewidywaliśmy, że rodziny ransomware będą atakować większe cele z zastosowaniem bardziej zaawansowanych metod wyłudzeń — co pasuje do znanych rodzin ransomware odnotowywanych w pierwszej połowie 2022 r.

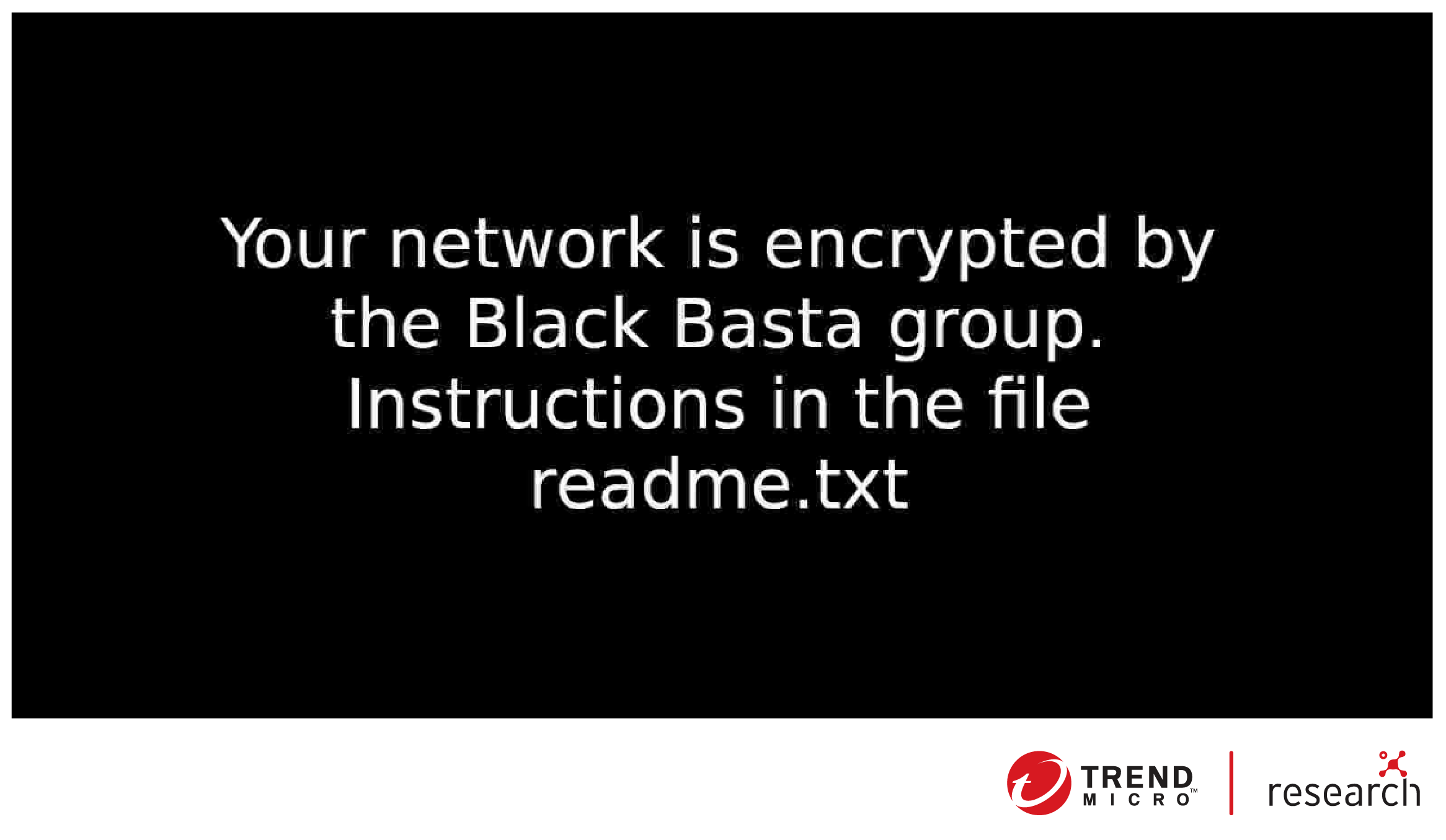

Jedna z tych rodzin to Black Basta, która pojawiła się w kwietniu 2022 r. Grupa, która się nią posługuje, twierdzi, że od czerwca stoi za 50 naruszeniami bezpieczeństwa. Black Basta wykorzystuje zaawansowany mechanizm szyfrowania, który wiąże się z usunięciem usługi o nazwie Faks i utworzeniem nowej przy użyciu ścieżek złośliwego oprogramowania, a następnie dodaniem jej na stałe do rejestru. Oprócz tego wykorzystuje ona technikę podwójnego wymuszenia, która polega na pobraniu krytycznych lub poufnych danych przed zaszyfrowaniem ich w celu zastraszenia ofiar i przekonania ich do zapłacenia okupu. Co ciekawe, informacja o okupie jest częścią kodu złośliwego oprogramowania Black Basta, co sugeruje możliwe wykorzystywanie unikatowych danych binarnych w przypadku każdej z ofiar.

Tapeta tworzona przez Black Basta przy użyciu pliku .jpg zapisanego w folderze %temp%

Inną rodziną ransomware, o której należy wspomnieć, jest Nokoyawa, która pojawiła się w pierwszej połowie tego roku. Jej ofiary znajdowały się głównie w regionie Ameryki Południowej, a w szczególności w Argentynie. Nokoyawa wykorzystuje te same narzędzia i techniki co Hive, niesławna rodzina ransomware, która w 2021 roku posłużyła do ataków ransomware na ponad 300 amerykańskich organizacji z branży opieki medycznej. Po przeanalizowaniu danych technicznych zagrożenia Nokoyawa, możemy dostrzec różnice między tymi dwiema rodzinami: do kompilacji ich danych binarnych użyto różnych języków, a Nokoyawa nie zawiera żadnych pakietów, podczas gdy Hive obejmował UPX.

Nadal jednym z głównych problemów jest nieprawidłowa konfiguracja chmury, a liczba opartych na chmurze ataków, mających na celu kopanie kryptowalut i wykorzystujących ewolucyjne taktyki, rośnie

W naszych prognozach informowaliśmy, że atakujący chmurę będą korzystać w tym roku zarówno z tradycyjnych, jak i nowych metod. Jeśli uwzględnić pierwsze sześć miesięcy 2022 roku, te przewidywania również były precyzyjne. Uważamy, że te zróżnicowane i ewolucyjne ataki dobrze odzwierciedlają stan poszerzającej się cyfrowej powierzchni ataku, w tym sposób wykorzystywania jej przez cyberprzestępców do nielegalnych celów.

W ostatnich latach chmurowe kontenery umożliwiły organizacjom zoptymalizowanie procesów i cykli wdrożeniowych. Z powodu ich wszechobecności i nieprawidłowej konfiguracji wielu takich platform, kontenery nadal są celem cyberprzestępców. Według przeprowadzonej przez Red Hat ankiety z maja 2022 roku 53% respondentów należących do grupy 300 pracowników ds. DevOps, inżynierii i bezpieczeństwa stwierdziło wykrycie nieprawidłowej konfiguracji wdrożeń kontenerów lub platformy Kubernetes.

Wcześniej w tym roku badaliśmy klastry Kubernetes, które zostały upublicznione za pośrednictwem portu 10250, i odkryliśmy, że 243 469 węzłów klastrów zostało ujawnionych i zidentyfikowanych w serwisie Shodan. Wysłanie zapytań do około 600 z tych węzłów zwróciło powiadomienie “200 – OK”. Warto zaznaczyć, że atakujący mógłby wykorzystać te węzły poprzez zainstalowanie i uruchomienie złośliwych programów za pośrednictwem interfejsu API kubelet. Mimo że większość tych węzłów klastrów Kubernetes zablokowała anonimowe żądania i zwróciła komunikat “401 Status Code – Unauthorized,”, mimo to mogłyby zostać wykorzystane przez posiadającego odpowiednie umiejętności atakującego przy użyciu tokena uwierzytelniania kubeleta lub innych exploitów.

Zauważyliśmy, że oprócz kontenerów zespoły cyberprzestępców w pierwszej połowie roku interesowała również kradzież zasobów ofiar używanych następnie do kopania kryptowalut, przy czym stale uaktualniały one swój arsenał i taktykę ataków.

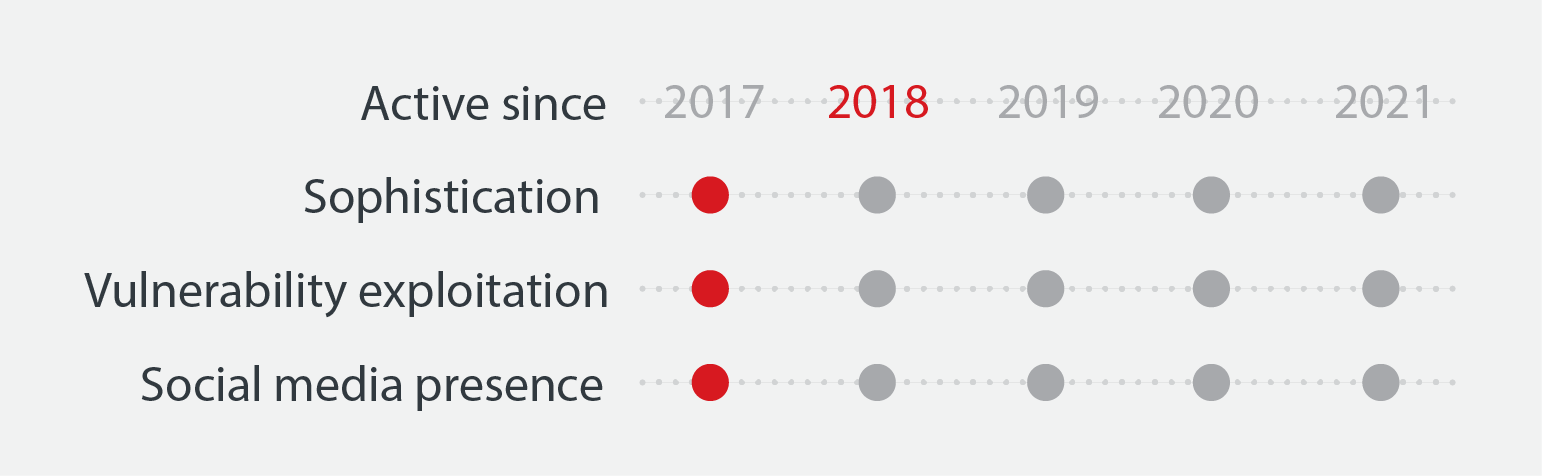

Na podstawie badań, które przeprowadziliśmy w 2021 roku i opublikowaliśmy wcześniej w roku bieżącym, zidentyfikowaliśmy pięć głównych grup atakujących w związku z kopaniem kryptowalut oraz określiliśmy, jak działają:

Outlaw

- Woli trzymać się narzędzi i technik, których używa od lat

- Za cele obiera urządzenia Internetu rzeczy (IoT) i serwery chmurowe oparte na systemie Linux. Do ataków wykorzystuje znane luki w zabezpieczeniach lub przeprowadza siłowe ataki na protokół SSH

TeamTNT

- To jedna z najbardziej zaawansowanych technicznie grup zajmujących się kopaniem kryptowalut. Potrafi się szybko adaptować i aktualizować swój arsenał

- Jest znana z dużej aktywności w mediach społecznościowych

- Wykorzystuje nieprawidłowe konfiguracje i luki w zabezpieczeniach oprogramowania w celu włamania się na hosty, zanim ukradnie poświadczenia w celu poruszania się po środowisku

Kinsing

- Działa podobnie do TeamTNT pod względem umiejętności szybkiego dostosowywania się i aktualizacji zestawu używanych narzędzi

- Nie udziela się w mediach społecznościowych ani na forach podziemia

- Szybko wykorzystuje nowe exploity, np. w przypadku luki w zabezpieczeniach Log4Shell wystarczyło kilka dni po jej upublicznieniu

8220

8220

- Wykorzystuje luki w zabezpieczeniach, szczególnie serwera Oracle WebLogic

- Aktywność tego atakującego była 10-krotnie większa w 2021 roku niż w 2020

- Konkuruje z Kinsingiem o te same zasoby — wzajemnie usuwają swoje komponenty z zaatakowanych komputerów, aby wykorzystać możliwie najwięcej zasobów

Kek Security

Kek Security

- To relatywnie nowa grupa wykorzystująca zaawansowane techniki i nowe exploity w swoich atakach

- Jest znana z nieprzerwanego rozwoju własnego malware, które jest coraz skuteczniej ukrywane

Krótki opis zagrożeń

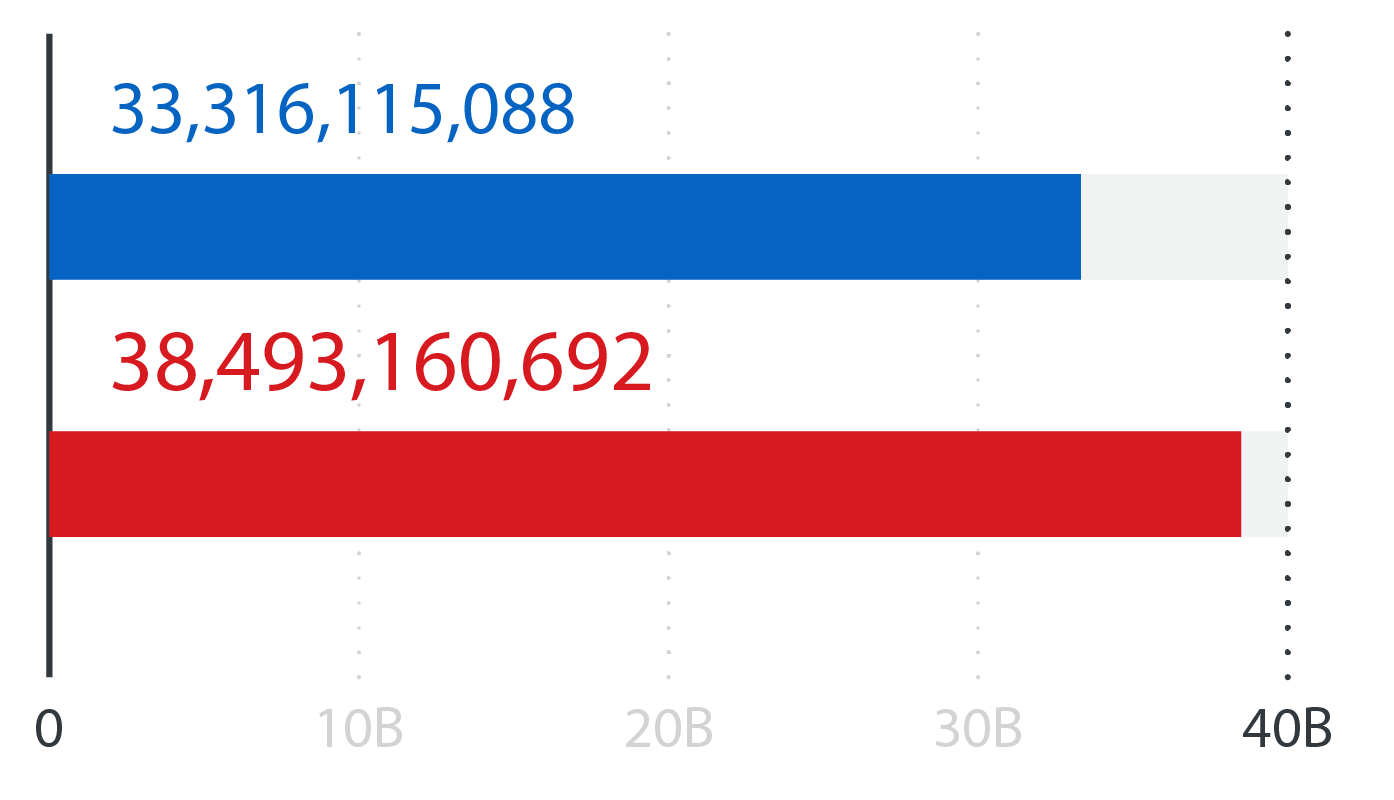

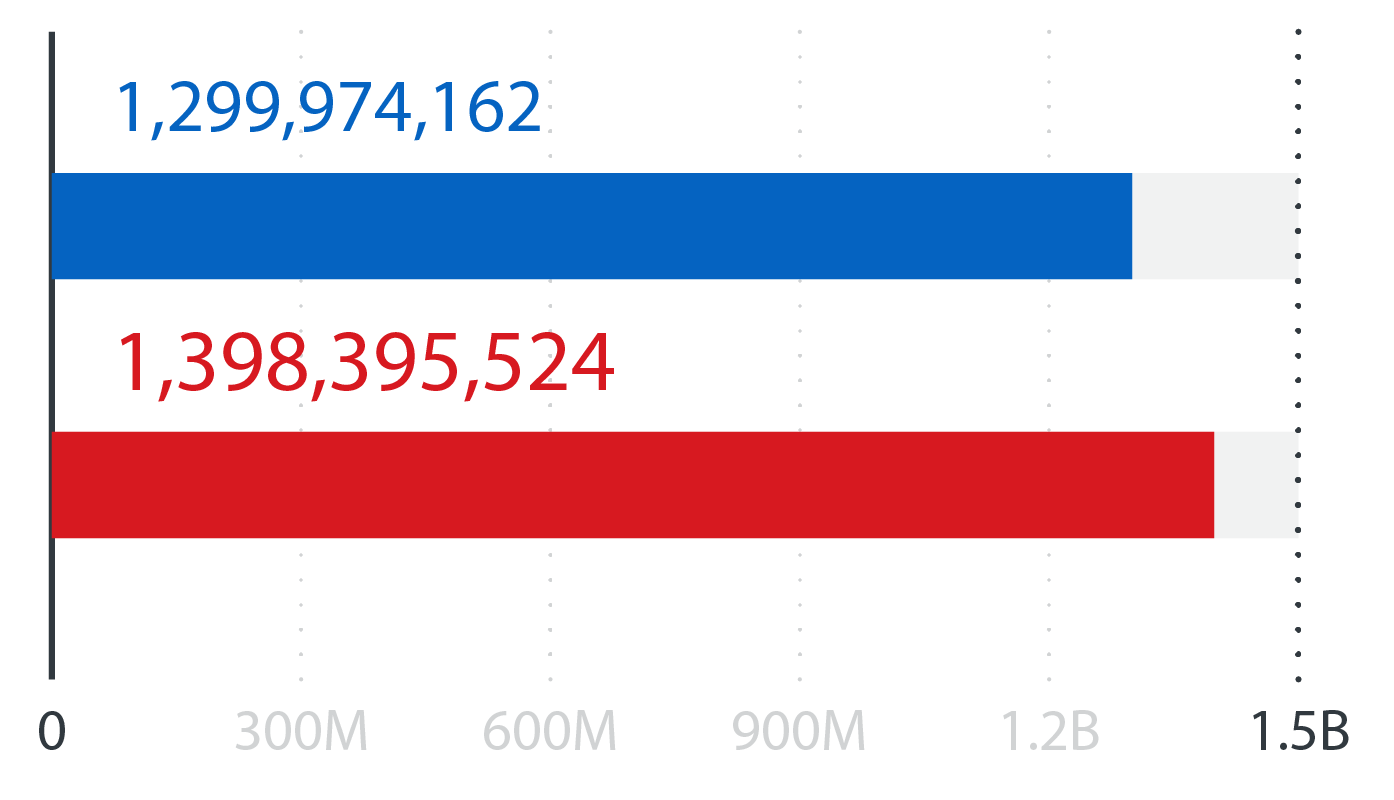

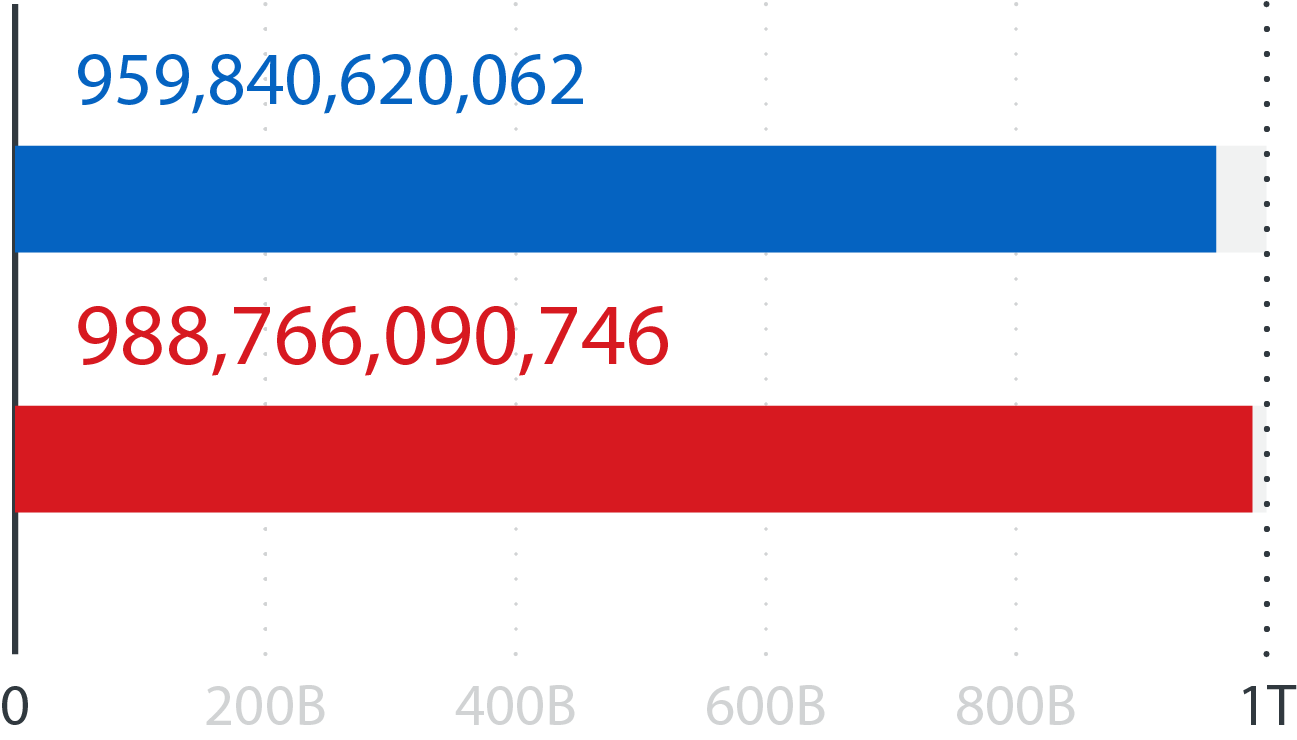

63,789,373,773

Ogólna liczba zagrożeń zablokowanych w pierwszej połowie 2022 r.

Zablokowane zagrożenia w poczcie e-mail

Zablokowane złośliwe adresy URL

Zablokowane złośliwe pliki

Zapytania o reputację wiadomości e-mail

Zapytania o reputację adresów URL

Zapytania o reputację plików

![]()

Pobierz nasz pełny raport podsumowujący pierwszą połowę roku, aby poznać istotne informacje i zalecenia, które pomagają organizacjom tworzyć holistyczne i wielowarstwowe strategie ochrony przed obecnymi i przyszłymi zagrożeniami mimo poszerzającej się powierzchni ataku.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks