Krytyczna skalowalność: Prognozy Trend Micro dotyczące bezpieczeństwa na rok 2024

Pobierz Krytyczna skalowalność: Prognozy Trend Micro dotyczące bezpieczeństwa na rok 2024

Rok 2024 będzie źródłem licznych nowych wyzwań dla cyberbezpieczeństwa. W miarę postępującej cyfryzacji, tak na gruncie gospodarki, jak i polityki, przedsiębiorstwa będą coraz szerzej wykorzystywać sztuczną inteligencję i uczenie maszynowe (AI/ML), chmurę oraz technologie Web3. Oczekuje się, że innowacje te przyniosą im korzyści, ale dadzą też do ręki nowe narzędzia cyberprzestępcom, zwiększające szanse na duże zyski i sprawniejsze działanie w szerszych strefach wpływu oraz atakowanie precyzyjnie wybranych ofiar.

Chcąc sprostać zmieniającym się potrzebom swoich organizacji, liderzy stają przed wyjątkowym wyzwaniem: muszą znaleźć równowagę między prognozowaniem a odpornością operacyjną opartą na inwestycjach w technologię. W tym raporcie szczegółowo opisujemy główne punkty krajobrazu zagrożeń w nadchodzącym roku wraz z analizą i zalecanymi środkami łagodzącymi, opracowanymi przez zespół ekspertów ds. cyberbezpieczeństwa Trend Micro, by pomóc decydentom w podjęciu świadomych wyborów na kolejny rok.

Wdrażanie chmury staje się coraz istotniejszym elementem transformacji biznesowej, a rutynowe skanowanie pod kątem złośliwego oprogramowania i luk w zabezpieczeniach to dziś za mało, by zapewnić odpowiednią ochronę organizacji. W roku 2024 środowiska chmurowe będą obszarem zintensyfikowanej aktywności robaków tworzonych na zamówienie, a błędne konfiguracje będą łatwym punktem wejścia dla atakujących.

Wystarczy jeden udany exploit, zwłaszcza przez błędnie skonfigurowane interfejsy API w takich aplikacjach jak Kubernetes, Docker i WeaveScope, by za pomocą robaków doprowadzić do szybkiego rozprzestrzenienia się złośliwego kodu w środowiskach chmurowych. Ataki te wykorzystują bowiem wzajemne połączenia — korzyść, dla której chmura została stworzona — na szkodę tego środowiska.

Zatruwanie danych sprawi, że modele uczenia maszynowego (ML) staną się atrakcyjną i rozległą powierzchnią ataku dla złośliwych podmiotów, ponieważ można bardzo wiele zyskać przy bardzo niewielkim ryzyku. Włamanie do modelu ML może dać dostęp do poufnych danych w celu ich pozyskania, napisania złośliwych instrukcji czy dostarczenia stronniczych treści, mogących skutkować niezadowoleniem użytkowników lub potencjalnymi konsekwencjami prawnymi.

Walidacja i uwierzytelnianie zbiorów danych używanych do szkolenia algorytmów będzie coraz częściej koniecznością, zważywszy że dla wielu firm ML jest wciąż kosztowną integracją. Przedsiębiorstwa, które zdecydują się przenieść swoje algorytmy do chmury w celu obniżenia kosztów, będą też bardziej narażone, ponieważ będą polegać na danych pochodzących z jezior danych innych firm i federacyjnych systemów uczenia się. Będą one całkowicie zależne od zbiorów danych przechowywanych w chmurze strzeżonych przez systemy, które do nich nie należą.

Innowacje technologiczne upraszczają operacje biznesowe, a wraz z tym trendem zwiększa się potencjalna powierzchnia ataku. Nasilenie się ataków w łańcuchu dostaw oprogramowania coraz silniej wymusza na przedsiębiorstwach stosowanie narzędzi bezpieczeństwa aplikacji w celu zapewnienia przejrzystości swoich systemów nieustannej integracji i gotowości (CI/CD).

Cyberprzestępcy mogą brać na cel dostawców o słabych zabezpieczeniach, aby uzyskać dostęp do powszechnie używanego oprogramowania i przeniknąć do łańcucha dostaw. Ostatecznie jednak największe konsekwencje poniosą użytkownicy końcowi. W 2024 roku dostawcy muszą mieć na uwadze, że ambitni cyberprzestępcy będą atakowali u źródła; wezmą na cel sam kod, na którym zbudowana jest infrastruktura IT, koncentrując się na komponentach dostarczanych zewnętrznie, takich jak biblioteki, potoki i kontenery.

- Zbieranie poświadczeń

- Przejmowanie zasobów

- Kopanie kryptowalut

- Atakami typu DDoS (Distributed Denial of Service)

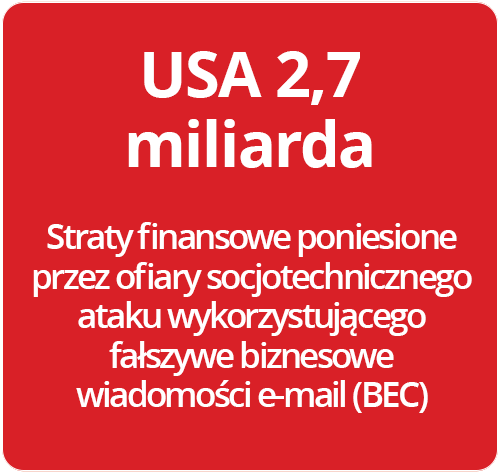

Spear phishing, harpoon whaling i wirtualne porwania to tylko wierzchołek góry lodowej, jeśli chodzi o potencjalną rolę sztucznej inteligencji w cyberprzestępczych planach. Przewidujemy, że w 2024 roku klonowanie głosu, które już teraz jest potężnym narzędziem do kradzieży tożsamości i inżynierii społecznej, będzie odgrywać centralną rolę w ukierunkowanych oszustwach.

Pomimo zamknięcia w sierpniu 2023 r. WormGPT — złośliwego dużego modelu językowego [Large Language Model, LLM) — spodziewamy się, że w dark webie będą powstawały kolejne tego typu twory. Cyberprzestępcy z pewnością znajdą też inne metody używania sztucznej inteligencji do własnych celów. Choć przepisy regulujące wykorzystanie generatywnej AI nie zostały jeszcze uchwalone, bardzo ważne jak najszersze wdrażanie zasad Zero Trust i wzmożenie czujności w ochronie przedsiębiorstw, by nie paść ofiarą oszustw opartych na sztucznej inteligencji.

W roku 2024 spodziewamy się ukierunkowanych ataków na prywatne blockchainy, z których korzysta coraz więcej przedsiębiorstw z uwagi na niższe koszty. Te prywatne blockchainy są zazwyczaj słabiej testowane pod kątem warunków skrajnych i nie oferują takiej samej odporności co ich publiczne odpowiedniki, stawiające czoła ciągłym atakom. Cyberprzestępcy będą więc prawdopodobnie brać za cel uprawnienia administracyjne do tych pierwszych.

Złośliwi aktorzy będą też coraz chętniej używać technologii Web3, co w 2024 roku może doprowadzić do powstania pierwszych grup przestępczych w całości działających w oparciu o zdecentralizowane organizacje autonomiczne (Decentralized Autonomous Organizations, DAO) i zarządzane przez samowykonujące się inteligentne kontrakty hostowane w sieciach blockchain. Pierwsze zwiastuny tych działań wiedzieliśmy już na przykładzie złośliwego mnożenia warstwy złożoności za pomocą inteligentnych kontraktów w atakach kryptowalutowych na zdecentralizowane platformy finansowe.

Przedsiębiorstwa odważnie stawiające na modele ML, generatywne narzędzia AI, sieci blockchain i chmurę w nadziei na wzrost produktywności powinny być wyczulone na nieoczywiste i nieoczekiwane trudności, które z pewnością pojawią się wraz z tymi innowacjami. Aby obronić się przed stale ewoluującymi cyberzagrożeniami w przyszłym roku, firmy takie będą musiały zachować czujność i ćwiczyć odporność na każdym etapie cyklu życia zagrożenia, a także realizować wielowymiarową strategię bezpieczeństwa opartą na zaufanej i przyszłościowej analizie zagrożeń.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- Unveiling AI Agent Vulnerabilities Part I: Introduction to AI Agent Vulnerabilities

- The Ever-Evolving Threat of the Russian-Speaking Cybercriminal Underground

- From Registries to Private Networks: Threat Scenarios Putting Organizations in Jeopardy

- Trend 2025 Cyber Risk Report

- The Future of Social Engineering

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks