RANSOM_CRYPCTB.VXYD

Ransom:Win32/Critroni (Microsoft), Trojan-Ransom.Win32.Onion.vyb (Kaspersky), Win32/Filecoder.CTBLocker.A trojan (ESET)

Windows

Threat Type: Trojan

Destructiveness: No

Encrypted: Yes

In the wild: Yes

OVERVIEW

This Trojan uses Windows Task Scheduler to create a scheduled task that executes the dropped copy.

TECHNICAL DETAILS

Arrival Details

This Trojan may be downloaded from the following remote sites:

- http://{BLOCKED}cred.com.br/incasso/?1336

This malware arrives via the following means:

- spammed email messages containing links that hosts the malware

Installation

This Trojan drops the following files:

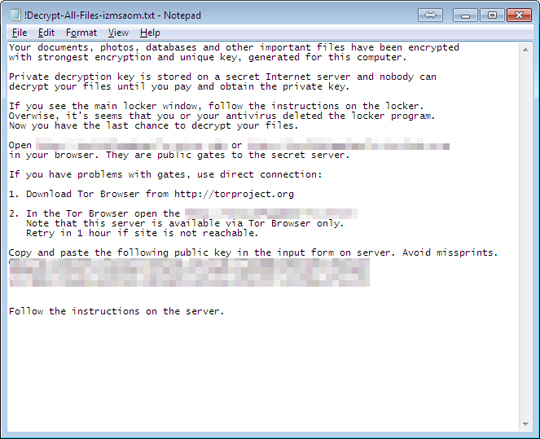

- %My Documents%\!Decrypt-All-Files-{extension name}.txt – ransom note

- %My Documents%\!Decrypt-All-Files-{extension name}.bmp – used as wallpaper

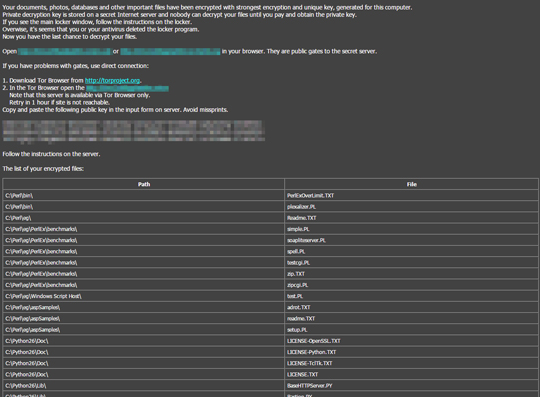

- %All Users Profile%\{random filename 2}.html – list of encrypted files

- %System Root%\{randomly selected path}\!Decrypt-All-Files-{extension name}.txt

- %System Root%\{randomly selected path}\!Decrypt-All-Files-{extension name}.bmp

- several {random filename 3}.tmp files – deleted afterwards. contains temporary copy of encrypted files

- %Tasks%\{random filename 4} – scheduled task

(Note: %Tasks% is usually C:\Windows\Tasks on Windows XP and below, or C:\Windows\system32\Tasks on Windows Vista and above. %My Documents% is usually C:\Documents and Settings\{user name}\My Documents on Windows 2000, XP, and Server 2003, or C:\Users\{user name}\Documents on Windows Vista and 7.)

(Note: %All Users Profile% is the All Users folder, where it usually is C:\Documents and Settings\All Users on Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit); C:\ProgramData on Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows 8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, and Windows Server 2012.. %System Root% is the Windows root folder, where it usually is C:\ on all Windows operating system versions.)

It drops the following copies of itself into the affected system:

- %User Temp%\{random filename 1}.exe

(Note: %User Temp% is the user's temporary folder, where it usually is C:\Documents and Settings\{user name}\Local Settings\Temp on Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit); C:\Users\{user name}\AppData\Local\Temp on Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows 8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, and Windows Server 2012.)

It uses Windows Task Scheduler to create a scheduled task that executes the dropped copy.

It injects codes into the following process(es):

- explorer.exe

Other System Modifications

This Trojan modifies the following file(s):

- It encrypts files and appends the extension name .{7 random characters}

It changes the desktop wallpaper by modifying the following registry entries:

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = "%My Documents%\!Decrypt-All-Files-{extension name}.bmp"

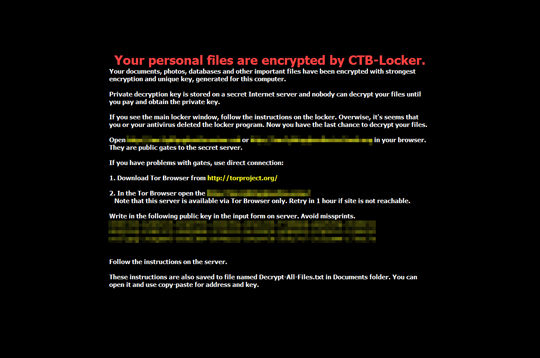

It sets the system's desktop wallpaper to the following image:

Other Details

This Trojan encrypts files with the following extensions:

- 3fr

- 7z

- abu

- accdb

- ai

- arp

- arw

- bas

- bay

- bdcr

- bdcu

- bdd

- bdp

- bds

- blend

- bpdr

- bpdu

- bsdr

- bsdu

- c

- cdr

- cer

- config

- cpp

- cr2

- crt

- crw

- cs

- dbf

- dbx

- dcr

- dd

- dds

- der

- dng

- doc

- docm

- docx

- dwg

- dxf

- dxg

- eps

- erf

- fdb

- gdb

- gdb

- groups

- gsd

- gsf

- ims

- indd

- iss

- jpe

- jpeg

- jpg

- js

- kdc

- kwm

- md

- mdb

- mdf

- mef

- mrw

- nef

- nrw

- odb

- odm

- odp

- ods

- odt

- orf

- p12

- p7b

- p7c

- pas

- pdd

- pef

- pem

- pfx

- php

- pl

- ppt

- pptm

- pptx

- psd

- pst

- ptx

- pwm

- py

- r3d

- raf

- rar

- raw

- rgx

- rik

- rtf

- rw2

- rwl

- safe

- sql

- srf

- srw

- txt

- vsd

- wb2

- wpd

- wps

- xlk

- xls

- xlsb

- xlsm

- xlsx

- zip

NOTES:

The dropped ransom note !Decrypt-All-Files-{extension name}.txt contains the following message:

The file {random file name 2}.html contains list of encrypted files:

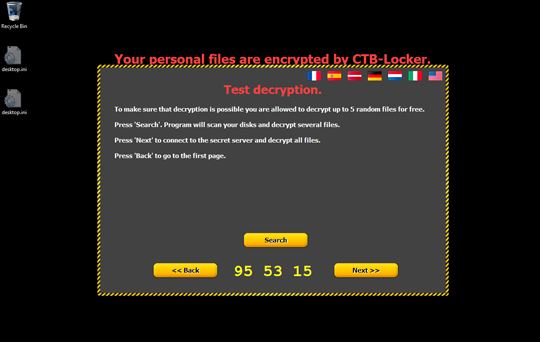

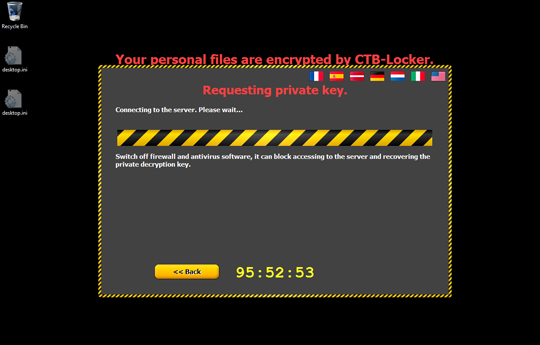

It displays the ransom message in six different languages - Spanish, Latvian, German, Dutch, Italian and English:

It can decrypt five random files to entice the user that it is capable of recovering the files after payment of ransom:

It connects to the following server:

- {BLOCKED}fpu4tmpg.tor2web.blutmagie.de

- {BLOCKED}fpu4tmpg.tor2web.org

- {BLOCKED}fpu4tmpg.tor2web.fi

- {BLOCKED}fpu4tmpg.onion.lt

- {BLOCKED}fpu4tmpg.onion.cab

- {BLOCKED}fpu4tmpg.onion.gq

If the connection to the server is established, it saves the details of the private key in %Application Data%\{randomly selected path}\{random file name}.

It then asks the user to pay the ransom in bitcoin to automatically decrypt the files. It also contain instructions how to buy bitcoins via cash, electronic currency and etc. If the connection is not established, it gives instructions to the user how to pay the ransom in another computer with internet connection.

It deletes its copy and its scheduled task after the time expired.

SOLUTION

Step 1

Before doing any scans, Windows XP, Windows Vista, and Windows 7 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Scan your computer with your Trend Micro product and note files detected as RANSOM_CRYPCTB.VXYD

Step 4

Restart in Safe Mode

Step 5

Search and delete this file

- %My Documents%\!Decrypt-All-Files-{extension name}.txt

- %My Documents%\!Decrypt-All-Files-{extension name}.bmp

- %All Users Profile%\{random filename 2}.html

- %System Root%\{randomly selected path}\!Decrypt-All-Files-{extension name}.txt

- %System Root%\{randomly selected path}\!Decrypt-All-Files-{extension name}.bmp

Step 6

Deleting Scheduled Tasks

For Windows 2000, Windows XP, and Windows Server 2003:

- Open the Windows Scheduled Tasks. Click Start>Programs>Accessories>

System Tools>Scheduled Tasks. - Locate each task that has the following value in the Schedule column:

- the previously noted malware path and filename

- Right-click on the said file(s) with the aforementioned value.

- Click on Properties. In the Run field, check for the following string:

Cmd /c /rd /s /q C: - If the said string is found, delete the task.

For Windows Vista, Windows 7, Windows Server 2008, Windows 8, Windows 8.1, and Windows Server 2012:

- Open the Windows Task Scheduler. To do this:

• On Windows Vista, Windows 7, and Windows Server 2008, click Start, type taskschd.msc in the Search input field, then press Enter.

• On Windows 8, Windows 8.1, and Windows Server 2012, right-click on the lower left corner of the screen, click Run, type taskschd.msc, then press Enter. - In the left panel, click Task Scheduler Library.

- In the upper-middle panel, locate each task that has the value in the Triggers column:

- the previously noted malware path and filename

- In the lower-middle panel, click the Actions tab. In the Details column, check for the following string:

Cmd /c /rd /s /q C: - If the said string is found, delete the task..

Step 7

Restart in normal mode and scan your computer with your Trend Micro product for files detected as RANSOM_CRYPCTB.VXYD. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Step 8

Reset your Desktop properties

Step 9

Restore encrypted files from backup.

Did this description help? Tell us how we did.