La creciente magnitud de las amenazas complejas: resumen de seguridad

Las amenazas complejas y persistentes plagaron el panorama de ciberseguridad de 2019. Los ataques de ransomware encontraron un nicho en los objetivos de alto perfil, mientras que los fraudes de phishing concibieron una innovadora artimaña. Las vulnerabilidades en un protocolo de software ampliamente utilizado quedaron claramente expuestas, mientras que las amenazas a herramientas y servicios externos destacaron la importancia de la seguridad en cada uno de los puntos de una cadena de suministro.

Nuestro informe anual de seguridad analiza estas y otras importantes incidencias de seguridad que surgieron el año pasado a la vez que proporciona conocimientos para ayudar a las empresas a sortear el cada vez más precario panorama de amenazas.

Ransomware

Objetivos de alto perfil

Aparte del permanentemente asediado sector sanitario, los sectores gubernamentales y educativos fueron significativamente los más afectados debido al enfoque más específico de los explotadores de ransomware. Especialmente, en los EE. UU., el ransomware atacó a víctimas de alto perfil en ciudades como California, Georgia, Míchigan, Maryland y Florida, así como también en distritos escolares en Luisiana, cuyas interrupciones condujeron a un estado de emergencia.

Un probable contribuyente a esta tendencia fue la disposición de muchas organizaciones a pagar rescates con el fin de acelerar la recuperación de sus datos y sistemas. Esta predisposición incluso se podría haber visto reforzada por su cobertura de seguro para ataques de ransomware. Por ejemplo, en un condado de Indiana, tras la paralización de sus operaciones debido a un ransomware, acordaron pagar un rescate de seis cifras. Cerca de tres cuartos de la suma estaba cubierta por el proveedor de seguros del condado.

La cantidad de rescate exigida por los atacantes, pagada por la organización afectada y cubierta por el proveedor de seguros en el caso del condado de LaPorte, en Indiana.

La astucia como talento

Parece ser que los agentes de amenaza han encontrado un mayor fundamento en los objetivos específicos que en la creación de nuevas formas de ransomware. Si bien hubo un incremento respecto al año anterior, aunque leve, en nuestras detecciones de amenazas relacionadas con ransomware del año pasado el número de nuevas familias de ransomware en 2019 fue menos de la mitad con respecto al número en 2018.

Sin embargo, a pesar del número relativamente bajo, entre las nuevas familias de ransomware muchas exhibieron notables características más allá del ya familiar cifrado de datos.

Comparación interanual del número de detecciones de amenazas relacionadas con ransomware.

Comparación interanual del número de detecciones de nuevas familias de ransomware.

MAZE

Puede copiar automáticamente todos los archivos afectados a los servidores controlados por el operador.

SNATCH

Puede forzar el reinicio en modo seguro de los equipos Windows con el fin de sortear el software de seguridad y evitar la detección.

ZEPPELIN

Puede finalizar varios procesos y tiene notas de rescate personalizadas según el objetivo.

Familias de ransomware importantes que surgieron en 2019.

Amenazas de mensajes

Fraudes de phishing

El uso global de empresas de Microsoft Office 365, el cual superaron los 200 millones de usuarios mensuales activos el último año, continuaron motivando a los estafadores a llevar a cabo campañas de phishing que falsearon el paquete de software, especialmente su programa de email, Outlook. Esto se vio reflejado en el número de URL exclusivas relacionadas con Office 365 que bloqueamos, el cual duplicó al número del año anterior.

Sin embargo, es posible que el creciente número de usuarios empresariales que están cambiando a Slack y otras nuevas plataformas de mensajería como alternativa al email haya contribuido a un descenso de nuestras detecciones de URL relacionadas con phishing en general.

Comparación interanual de URL de phishing bloqueadas específicas relacionadas con Office 365.

Comparación interanual del número de instancias de acceso bloqueado a URL de phishing no exclusivas (p. ej., tres instancias de acceso bloqueado a la misma URL se contabilizaron como tres).

Si bien las empresas han aumentado su cautela ante las amenazas de phishing, que habitualmente llegan mediante email, los estafadores continuaron ideando nuevas formas de embaucar a las víctimas para que cedieran su información confidencial.

Abuso de la extensión web SingleFile

Copias idénticas de páginas de inicio de sesión legítimas creadas utilizando la extensión que engañan a las víctimas para que introduzcan sus credenciales.

Compromiso de contraseñas de un solo uso (OTP)

Una página falsa de banca online que engaña a las víctimas para que introduzcan sus credenciales y OTP.

Secuestro de resultados de búsqueda web

Resultados modificados de búsqueda de Google que redirigen a las víctimas a páginas de phishing.

Personalización de páginas «404 no encontrado»

Páginas de error que fingen formularios de inicio de sesión para robar las credenciales de las víctimas.

Nuevas técnicas utilizadas en campañas de phishing en 2019.

Intentos de BEC

Los ataquesBusiness Email Compromise (BEC) constituyen un esquema de ingeniería social que habitualmente implica la suplantación de una persona de autoridad en una organización con el fin de engañar a otro miembro para que transfiera fondos a una cuenta fraudulenta. En 2019, las cinco principales posiciones falseadas en intentos de BEC que detectamos fueron, naturalmente, posiciones de alto rango. Sin embargo, entre las cinco principales posiciones atacadas, y junto con las habituales posiciones financieras de alto nivel, estuvieron contables y profesores, respaldando así nuestra predicción de seguridad para 2019 en la que aventurábamos que los estafadores de BEC atacarían empleados de niveles inferiores en la jerarquía de la empresa. Este parece ser especialmente el caso en el sector educativo, donde se documentó un gran número de ataques BEC durante el pasado año.

Distribución de posiciones atacadas en intentos de BEC detectadas en 2019.

VULNERABILIDADES

Fallos de RDP

BlueKeep, una vulnerabilidad crítica (CVE-2019-0708) en Remote Desktop Protocol (RDP) de Microsoft, ha sido noticia debido a su «wormabilidad», la cual puede permitir la rápida propagación de malware de forma similar al procedimiento utilizado por WannaCry para infectar sistemas hacia 2017. Si tienen éxito en su ataque, BlueKeep, que afecta a sistemas originales de Windows 7, Windows 2003, Windows Server 2008 R2, Windows Server 2008 y Windows XP, se podría utilizar para ataques de ejecución remota de código.

Se encontró un exploit de BlueKeep en una campaña que instaló y aseguró la persistencia de mineros de criptomonedas maliciosos. Si bien esta campaña no demostró la capacidad de autopropagación que se esperaba de BlueKeep, Microsoft sostuvo que exploits posteriores podrían hacer aún más daño y reiteró la importancia de aplicar parches a los sistemas vulnerables. Sin embargo, a pesar de la gravedad de BlueKeep, más de 800 000 sistemas vulnerables aún siguen sin parches dos meses después de su revelación.

El número de vulnerabilidades relacionadas con RDP reveladas de mayo a diciembre de 2019.

Al menos, el descubrimiento de BlueKeep puso en el foco de atención a las vulnerabilidades en el RDP, parte de las cuales se revelaron a su paso. El RDP permite que las empresas operen con una mayor flexibilidad mediante acceso remoto, pero un exploit acertado podría anular esta ventaja permitiendo a los agentes de amenaza tomar el control de los sistemas empresariales.

Robots IoT

La gestión de vulnerabilidades continuó siendo uno de los desafíos a los que se enfrentó el internet de las cosas (IoT), dado que la aplicación de parches en dispositivos puede llegar a ser muy lenta y problemática. Los agentes de amenazas conocían esto muy bien en 2019, tal y como lo demostró la prevalencia de robots IoT que utilizaron las mismas antiguas y conocidas vulnerabilidades en sus exploits.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (routers basados en Realtek SDK) | |||||||

| CVE-2016-6277 (routers Netgear R6400 y R7000) | |||||||

| CVE-2017-17215 (routers Huawei HG532) | |||||||

Tres vulnerabilidades utilizadas por diversos robots IoT en 2019.

Los robots IoT también se conocen por los ataques brutales, en los que intentan un gran número de suposiciones consecutivas de credenciales de inicio de sesión para obtener acceso a dispositivos desprotegidos. Habitualmente utilizan nombres de usuario y contraseñas filtradas, comunes o, incluso, predeterminadas durante sus intentos brutales, aprovechando que muchos usuarios de IoT no cambian ni actualizan las contraseñas de sus dispositivos. En 2019, el número de inicios de sesión mediante este método que detectamos prácticamente triplicó al del 2018.

Comparación interanual del número de eventos salientes y entrantes desencadenados que implicaron inicio de sesión brutales.

ATAQUES A LA CADENA DE SUMINISTRO

Compromiso de los sitios de comercio electrónico

Los ataques a la cadena de suministro, los cuales comprometen un servicio u organización mediante un partner o proveedor externo que tiene acceso a sus datos o sistemas, obtuvieron mayor repercusión gracias a las campañas en las que participaron un consorcio de grupos de hackers llamado Magecart. Estos grupos comprometen los sitios web de comercio electrónico atacando a sus sistemas de cesta de compra externos con el fin de robar información de las tarjetas de pago del cliente.

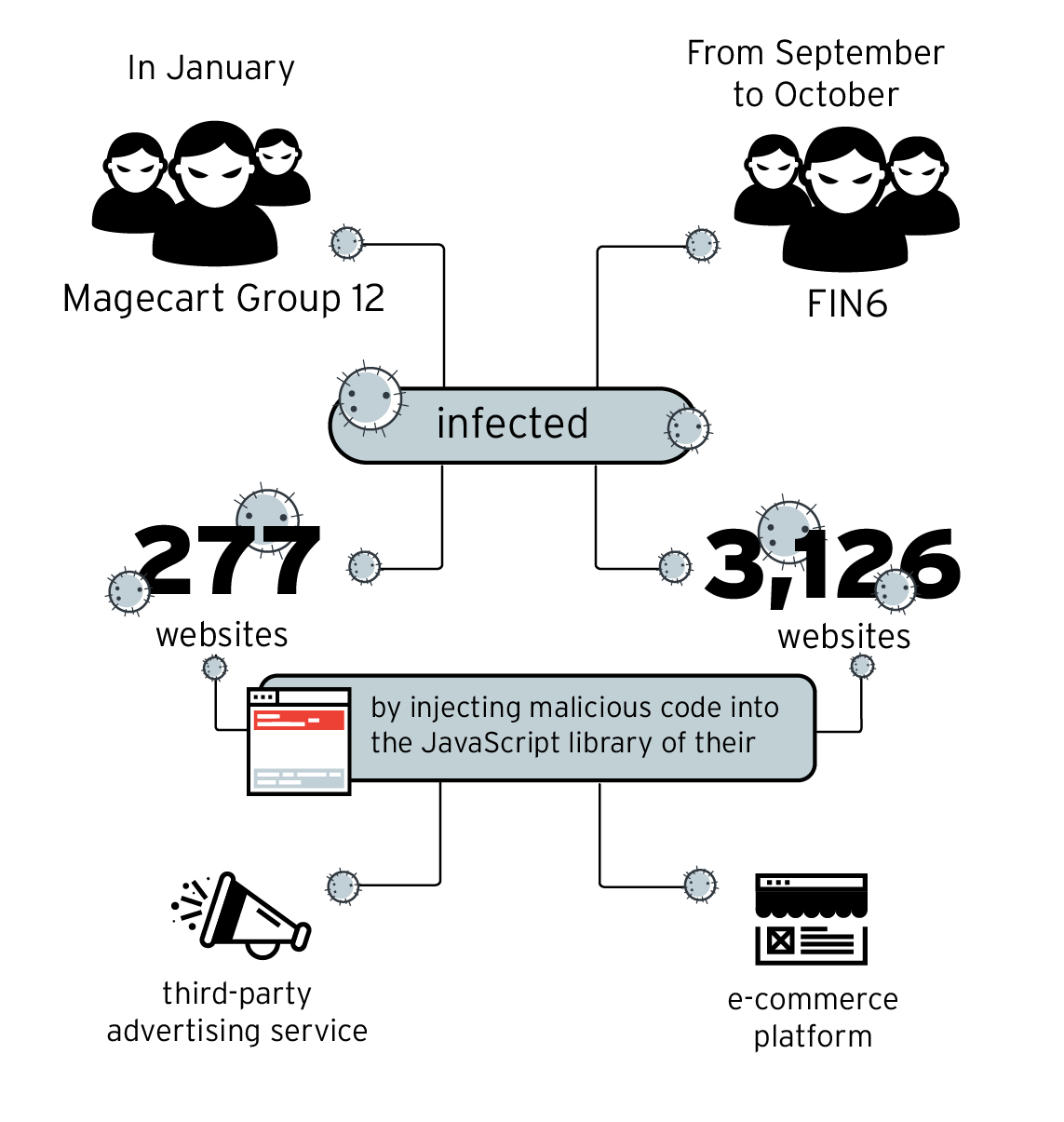

Uno de esos grupos es Magecart Group 12, el cual infectó cientos de sitios de comercio electrónico atacando primero a su proveedor de servicio de publicidad externo. Otro de ellos es FIN6, el cual comprometió miles de tiendas online hospedadas en una conocida plataforma de comercio electrónico.

Las campañas de compromiso de sitios de comercio electrónico llevadas a cabo por Magecart Group 12 y FIN6 en 2019.

Amenazas a las herramientas de desarrollo de software

Los agentes de amenaza pueden minar la canalización de desarrollo de una empresa interfiriendo en una parte de su cadena de suministro de software. Y las lagunas existentes en las plataformas y herramientas de DevOps, las cuales optimizan el desarrollo e implementación de software, podrían facilitarles su cometido.

Kubernetes, un sistema de orquestación de contenedores, reveló una vulnerabilidad de alta gravedad en su interfaz de línea de comando que podría permitir a un atacante utilizar un contenedor malicioso para crear o reemplazar archivos en una estación de trabajo afectada. También hemos descubierto errores en Jenkins, un servidor de automatización, incluido uno que podría permitir la ejecución de código remoto y otros cuatro que podrían conducir al robo de credenciales de usuarios confidenciales. Más de 2000 hosts en la plataforma de contenedores Docker también se vieron infectados por un gusano de minería de criptomoneda.

Entorno de las ciberamenazas

Comparación semestral del número de amenazas por email, archivos y URL bloqueadas en 2019.

Comparación semestral del número de eventos sin archivos bloqueados en 2019.

Comparación semestral del número de aplicaciones para Android maliciosas bloqueadas en 2019.

Para poder evitar estas y otras amenazas complejas y persistentes, las empresas deberían seleccionar soluciones que puedan detectar actividad maliciosa en gateways, redes, servidores y endpoints. Deberían considerar una estrategia multicapa, asociada a las mejores prácticas de la industria, con el fin de abordar las lagunas de seguridad y evitar ciberataques que podrían repercutir en sus operaciones, reputaciones y resultados finales.

Para obtener más información sobre las incidencias de ciberseguridad más importantes de 2019 y sus respectivas soluciones, lea nuestro informe completo: «La creciente magnitud de las amenazas complejas».

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks