Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro

Descargar Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro

Descargar Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro

En nuestras predicciones anuales para 2020, pudimos pronosticar una nueva norma en el panorama de ciberseguridad. Aun así, nadie podría haber anticipado que estos cambios afectarían no solo a la ciberseguridad, sino también a la salud, los negocios y otras industrias también. En particular, hay una causa particular detrás de todos estos cambios en ciberseguridad: la pandemia de coronavirus.

En un momento en el que muchas operaciones comerciales están inmovilizadas o incluso al borde del cierre, los cibercriminales continúan prosperando. Los operadores, tanto conocidos como emergentes, se aprovechan de la crisis actual planteando nuevas amenazas y reforzando las existentes. Incluso con menos detecciones, el ransomware sigue siendo una amenaza a medida que los operadores dotan al malware con nuevas capacidades para apuntar a objetivos más grandes. Además, los investigadores de seguridad se apresuran en parchear las vulnerabilidades descubiertas recientemente.

Nuestro resumen de mediados de año analiza problemas de seguridad urgentes durante la primera mitad de este año y ofrece recomendaciones para ayudar a las empresas a proteger sus sistemas en el nuevo terreno de la normalidad.

Surgen amenazas relacionadas con la Covid-19 y el trabajo desde casa

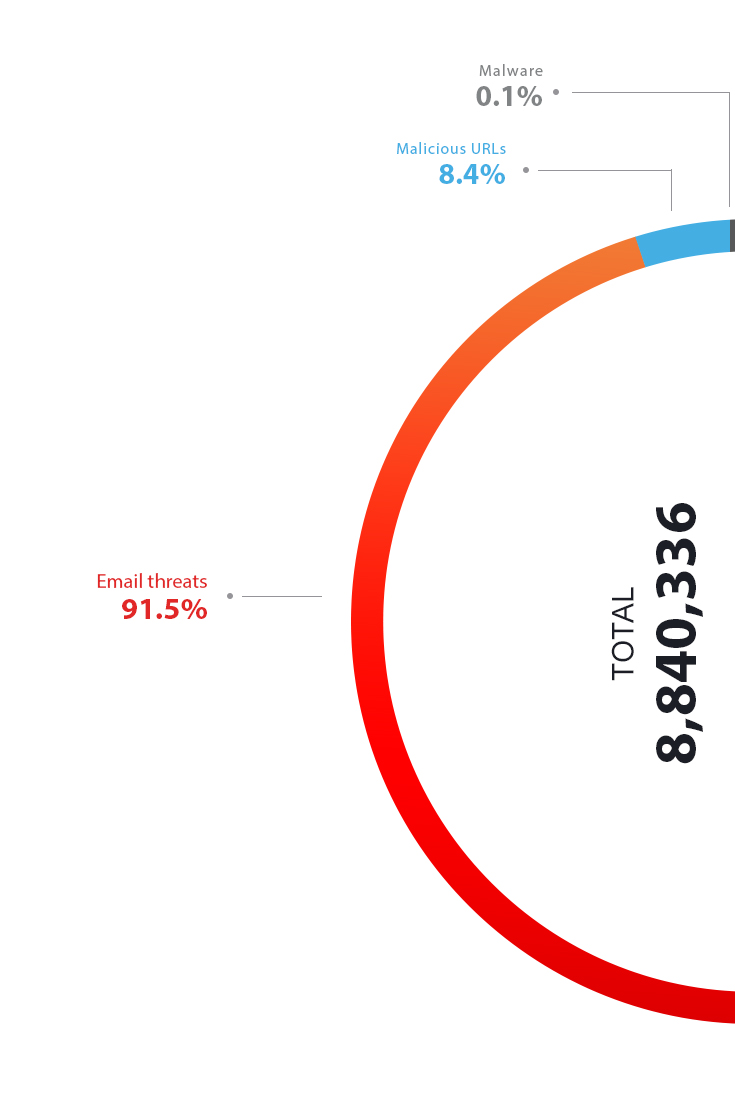

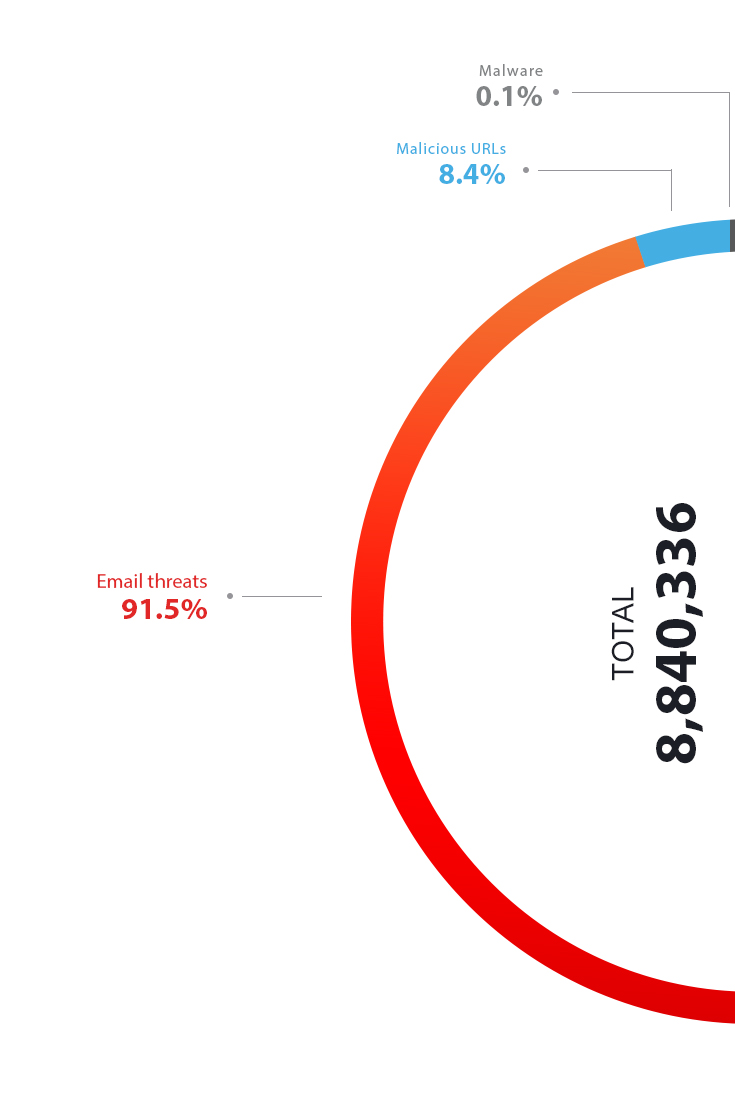

Hacer referencia a la Covid-19 es uno de los últimos reclamos de ingeniería social utilizados por los cibercriminales. Hemos sido testigos de un aumento de casi 9 millones de amenazas relacionadas con Covid-19 de enero a junio de 2020. Estas amenazas se envían a través de email, URL o archivos maliciosos que mencionan la pandemia de manera más descarada o sutil, como un factor que afecta los servicios comerciales.

Número y distribución de amenazas de Covid-19, S1 de 2020

Amenazas por email

El email fue el punto de entrada más utilizado, representando el 91,5 % de las detecciones de amenazas relacionadas con Covid-19. Los números comenzaron a aumentar en marzo y alcanzaron su punto máximo en abril. Algunos de los emails que observamos incluyen aquellos que se hacen pasar por avisos de salud o solicitudes de donación. Suelen tener archivos adjuntos que contienen malware.

4786

4028

897 711

2 915 129

2 440 215

1 829 324

Recuento mensual de amenazas por email relacionadas con Covid-19 S1 de 2020

Número y distribución de amenazas de Covid-19, S1 de 2020

Trabajo desde casa

Con las empresas cambiando al trabajo remoto debido a la pandemia, los cibercriminales buscaron las herramientas utilizadas en estos entornos, como las aplicaciones de videoconferencia. Algunos ataques implican el bloqueo de llamadas de videoconferencia privadas o el hostigamiento a los usuarios con dominios maliciosos.

También encontramos familias de malware como Coinminer y WebMonitor RAT integradas en instaladores de aplicaciones de videoconferencia, así como un caso en el que el malware (Backdoor y Devil Shadow Botnet) se hicieron pasar por falsos instaladores. Se recomienda a los usuarios que descarguen aplicaciones o programas solo de los centros de descarga oficiales y tiendas de aplicaciones para evitar verse comprometidos.

Abundan las amenazas nuevas y antiguas

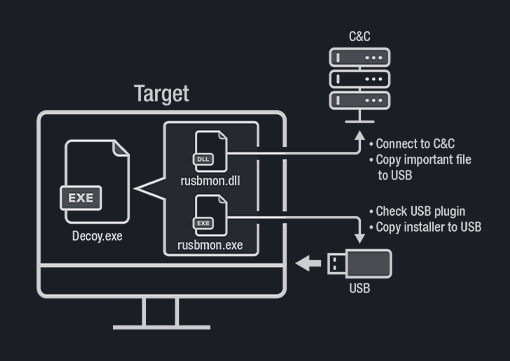

Ejemplo de escenario de un ataque con USBferry

Agentes conocidos y emergentes elaboran ataques dirigidos

Con o sin una pandemia, los grupos de amenazas siguen funcionando como de costumbre, como lo demuestran varias campañas importantes detectadas en la primera mitad de 2020. Tanto los agentes de amenazas nuevos como los conocidos hicieron sentir su presencia mostrando técnicas novedosas o expandiéndose a nuevas plataformas.

Grupos de amenazas conocidos

Nuevos grupos de amenazas

Grupos de amenazas conocidos

centrado en las plataformas basadas en Apple. Una campaña reciente involucró a una aplicación de contraseña de un solo uso.

dirigido a sistemas militares aislados a través del malware USBferry.

Nuevos grupos de amenazas

centrado en empresas de juegos de azar y apuestas en el sudeste asiático que utilizan archivos DOCX maliciosos.

apuntó a personas conectadas a Uyghur en Tíbet, Turquía y Taiwán al comprometer sus dispositivos con el software espía ActionSpy.

Los operadores de ransomware apuntan a objetivos más grandes, roban datos

Las detecciones de ransomware pueden haber disminuido, pero esto no significa que el tipo de malware sea una amenaza menor. Es posible que los ataques de ransomware se hayan vuelto aún más sigilosos, ya que los operadores apuntan a objetivos más grandes y sumas más elevadas.

Comparación semestral del número de componentes de ransomware detectados en el primer semestre de 2020

Hemos observado un aumento en las demandas de ransomware dirigidas a empresas de industrias críticas como la logística, la tecnología y el gobierno. La demanda promedio de rescate por una infección de Ryuk aumentó alrededor del 62,5 %.

Demanda promedio de rescate (cuarto trimestre de 2019)

800 000 USD

Demanda promedio de rescate (primer trimestre de 2020)

1,3 millones de USD

Aumento de la demanda de rescate por el ransomware Ryuk

Por otro lado, algunas familias de ransomware ahora se centran en empresas privadas. Los operadores detrás de Nemty, por ejemplo, han cambiado sus objetivos a empresas privadas en lugar de públicas en sus operaciones de Ransomware como servicio (Raas).

Siguiendo la tendencia del año pasado, el ransomware también se ha reforzado con nuevas habilidades. Actualmente, muchas familias de ransomware no solo cifran archivos, sino que también roban datos.

Dirigido a varias organizaciones en Taiwán mediante la infiltración de bases de datos y servidores de email

Posible sucesor de Nemty, amenaza con exponer datos robados

Las vulnerabilidades descubiertas eran una preocupación urgente para las organizaciones

Windows, vulnerabilidades de VPN

Desde febrero de este año, Microsoft ha publicado alrededor de 100 correcciones para vulnerabilidades cada mes, y junio tiene el número más alto con 129. En años anteriores, los parches publicados rara vez se acercaban a los cien.

Comparación del número de actualizaciones publicadas para Patch Tuesday para el primer semestre de 2018, el primer semestre de 2019 y el primer semestre de 2020

Otras vulnerabilidades notables involucran redes privadas virtuales (VPN). La ciberseguridad de EE. UU. y la Agencia de Seguridad de la Infraestructura (CISA) advirtieron sobre la explotación continua de CVE-2019-19781 y CVE-2019-11510. Este desarrollo podría atribuirse al hecho de que las VPN se utilizan ahora más ampliamente para configuraciones de trabajo desde casa.

Vulnerabilidades de IIoT

Durante la primera mitad de 2020, hemos sido testigos de un aumento del 16 % en el número de vulnerabilidades del sistema de control industrial (ICS) reveladas a Zero Day Initiative (ZDI) en comparación con el mismo período del año pasado.

Comparación del número de vulnerabilidades de ICS reveladas a ZDI para el primer semestre de 2019, segundo semestre de 2019 y primer semestre de 2020

Algunas de las vulnerabilidades de IIoT notables durante la primera mitad del año incluyen URGENT/11, que son vulnerabilidades que ponen en riesgo los dispositivos médicos, y Ripple20, que son vulnerabilidades que pueden infiltrarse en una variedad de dispositivos de IoT en diversas industrias.

Vulnerabilidades publicadas

El programa Zero Day Initiative de Trend Micro publicó un total de 786 avisos para el primer semestre de 2020, un asombroso aumento del 74 % con respecto a las cifras del segundo semestre de 2019. Las vulnerabilidades se originaron tanto de proveedores como de investigadores independientes.

Comparación semestral del número de vulnerabilidades reveladas a través de nuestro programa ZDI

Entorno de las ciberamenazas

Número total de amenazas bloqueadas durante el primer semestre de 2020

25,825,951,753

11,808,095,339

14,017,856,414

Amenazas por email bloqueadas

1,028,006,974

383,621,342

644,385,632

Archivos maliciosos bloqueados

969,254,232

345,935,879

623,318,353

Direcciones URL maliciosas bloqueadas

36,271,603,944

17,787,370,203

18,484,233,741

Consultas de reputación de email

708,757,638,233

309,795,835,814

398,961,802,419

Consultas de reputación de archivos

1,006,547,423,405

474,130,414,689

532,417,008,716

Consultas de reputación de URL

El número de amenazas por email, archivos maliciosos y URL maliciosas bloqueadas experimentó un aumento desde el primer al segundo trimestre del año. Las consultas de reputación de email, archivo y URL también experimentaron picos similares.

El número de URL de phishing aumentó en el primer semestre de 2020 en comparación con el segundo semestre de 2019. El número de URL de phishing únicas y no únicas también aumentó en la primera mitad de 2020

Los intentos de ataques Business Email Compromise (BEC) aumentaron como se muestra en esta comparación semestral de intentos de BEC.

La primera mitad del año ha visto desafíos provocados tanto por esfuerzos consistentes como por empresas oportunistas realizadas por los agentes de amenazas. Para estar continua y completamente preparadas para la naturaleza en constante evolución de las amenazas, las empresas deben adoptar una estrategia de seguridad de varios niveles para garantizar que todos los puntos de entrada posibles, como gateways, redes, servidores y endpoints, estén protegidos frente a los atacantes.

Para obtener información más detallada sobre las amenazas y otros problemas de ciberseguridad para el primer semestre de 2020, lea nuestro informe completo, Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro.

Descargar Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro

Descargar Protección del lugar de trabajo interrumpido por la pandemia: Informe de ciberseguridad de mediados del 2020 de Trend Micro

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks