Defendiendo la superficie de ataque en expansión: Informe de ciberseguridad de mediados del año 2022 de Trend Micro

A principios de 2022, muchas empresas de todo el mundo comenzaron a pedir que la mayoría, si no toda, su fuerza laboral regresara a la oficina a tiempo completo, un fenómeno al que se hace referencia acertadamente como “el gran retorno.” Mientras tanto, algunas empresas adoptaron el trabajo híbrido permanente o las configuraciones remotas. Este grupo de trabajo difuso, junto con una superficie de ataque digital ampliada, ha hecho que sea cada vez más difícil para los equipos de ciberseguridad mantener seguras las diferentes estructuras de trabajo, un hilo de susceptibilidad que los cibercriminales utilizan rápidamente para lanzar ataques críticos y aprovechar las vulnerabilidades.

Observamos cómo los agentes maliciosos prefirieron los métodos de ransomware como servicio (RaaS) para implementaciones más rápidas y mayores pagos. También utilizaron relativamente nuevas familias de ransomware en ataques de alto perfil y sistemas basados en Linux cada vez más dirigidos con ataques. Los operadores de ransomware también recurrieron a métodos novedosos y probados para atacar entornos de nube.

En nuestro resumen de seguridad de mediados de año, destacamos las historias de seguridad más importantes que tuvieron un impacto considerable en el panorama de amenazas en la primera mitad del año.

Los agentes maliciosos provocan el resurgimiento de Emotet, bloqueo en Linux

En enero de 2021, las autoridades judiciales y policiales internacionales desmantelaron la infraestructura de botnet Emotet. Sin embargo, después de solo 10 meses, una campaña de Trickbot usaba la misma infraestructura. A fines de 2021, los investigadores de AdvIntel atribuyeron el resurgimiento de Emotet’ a su uso por parte de los operadores del ransomware Conti. En mayo de 2022, descubrimos nuevas variantes de Emotet que tenían como objetivo engañar a las víctimas para que accedieran a enlaces maliciosos y habilitaran el contenido de macros a través de técnicas antiguas y nuevas.

Como parte de un esquema de malware como servicio (MaaS), los agentes maliciosos usaron Emotet como un cargador para implementar Conti y otras familias de ransomware en sistemas infectados con Emotet que consideraron rentables. Esto alineado con nuestra predicción de seguridad de 2022 acerca de que ese malware básico se convertiría en una gran amenaza a medida que los operadores de ransomware lo integraran continuamente en sus ataques.

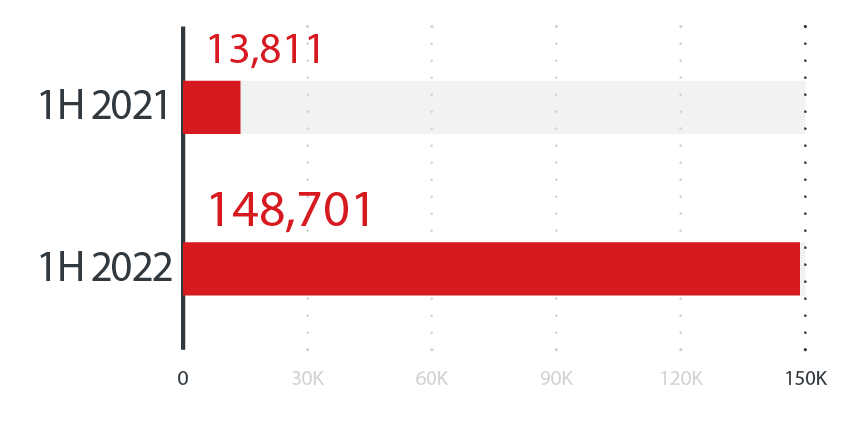

Los datos de Trend Micro Smart Protection Network (SPN) muestran que Emotet ha seguido prosperando en 2022. La primera mitad de 2022 fue testigo de un enorme aumento del 976,7 % en las detecciones de Emotet en comparación con la primera mitad de 2021, con Japón teniendo la mayor cantidad de detecciones.

Las detecciones de Emotet aumentaron más de 10 veces en la primera mitad de 2022 en comparación con la primera mitad del año anterior, probablemente debido a los prolíficos agentes de amenazas que lo usan como parte de sus operaciones.

Fuente: Trend Micro Smart Protection Network

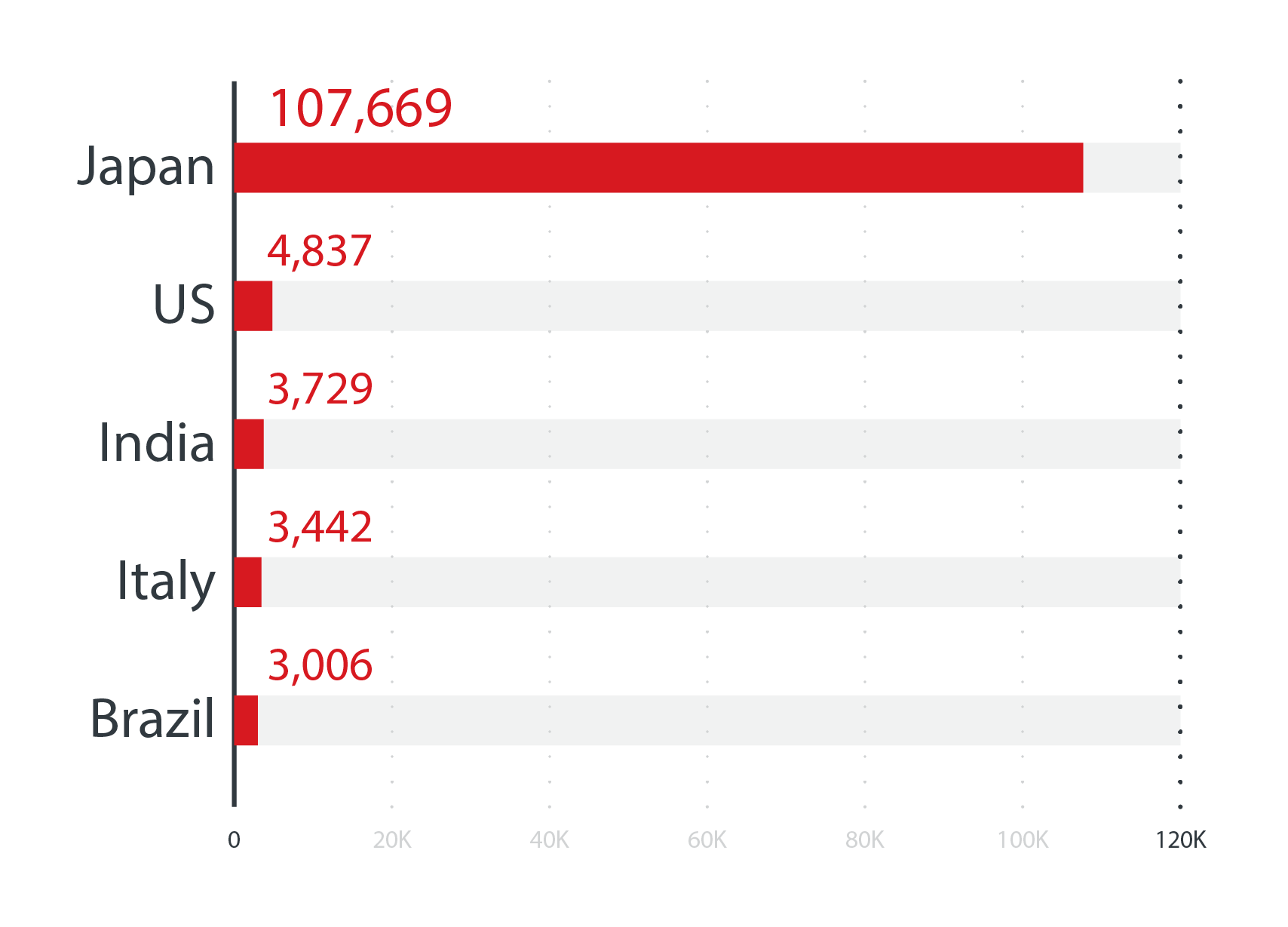

Los países con mayor número de detecciones de Emotet en el primer semestre de 2022.

Fuente: Trend Micro Smart Protection Network

Además de subir la apuesta mediante el uso de esquemas MaaS en sus ataques, los agentes maliciosos también amplían continuamente el alcance de sus ataques al apuntar a uno de los sistemas operativos más potentes que se utilizan en los servidores y plataformas en la nube en todo el mundo: Linux.

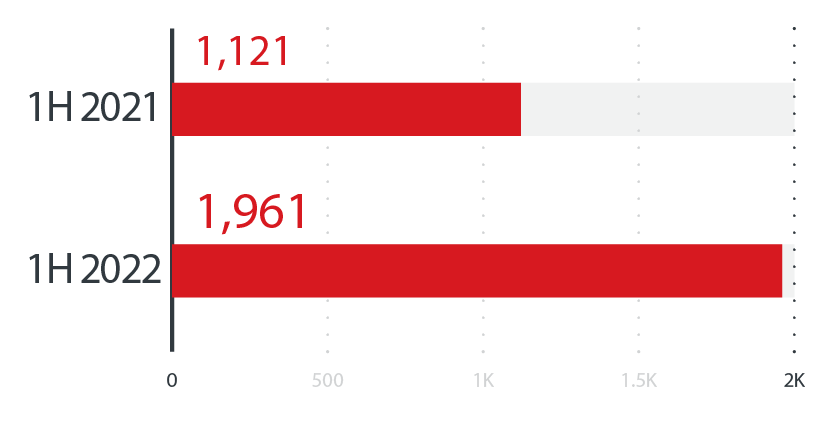

En octubre de 2021, LockBit Linux-ESXi Locker versión 1.0 comenzó a dirigirse a y cifrar servidores ESXi. Este año, descubrimos una nueva variante de ransomware, llamada Cheerscrypt que también se dirigía a los servidores ESXi. La infección exitosa de estos servidores, que son ampliamente utilizados por las empresas, podría causar importantes problemas de seguridad en infraestructuras críticas. La aparición de estas nuevas familias de ransomware dirigidas a Linux se corresponde directamente con lo que vimos en nuestros datos de SPN para la primera mitad del año: un aumento del 75 % en los ataques de ransomware dirigidos a sistemas Linux en la primera mitad de 2022 en comparación con la primera mitad de 2021.

Una comparación de medio año del número de detección de ransomware para equipos basados en Linux.

Fuente: Trend Micro Smart Protection Network

El modelo RaaS prevalece, mientras que las familias de ransomware dirigidas a caza mayor golpean a las organizaciones en todo el mundo

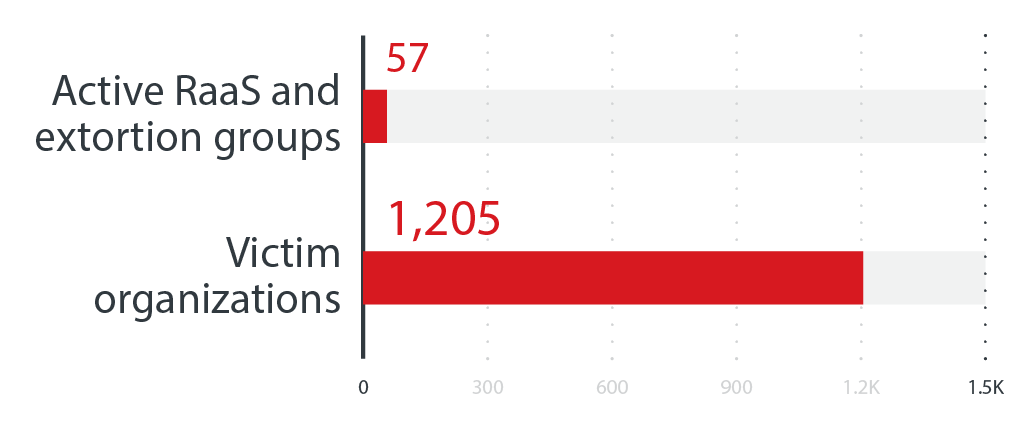

El modelo RaaS, que permite a los afiliados comprar o alquilar herramientas e infraestructuras de ransomware, también causó sensación en la primera mitad de 2022. Según los datos que recopilamos, había 67 grupos de extorsión y RaaS activos y más de 1200 organizaciones de víctimas notificadas solo en los primeros seis meses de este año.

El número de grupos de extorsión y RaaS activos y el número de organizaciones de víctimas de ataques exitosos de ransomware en la primera mitad de 2022.

Fuente: Sitios de filtración sobre grupos de extorsión’ y RaaS

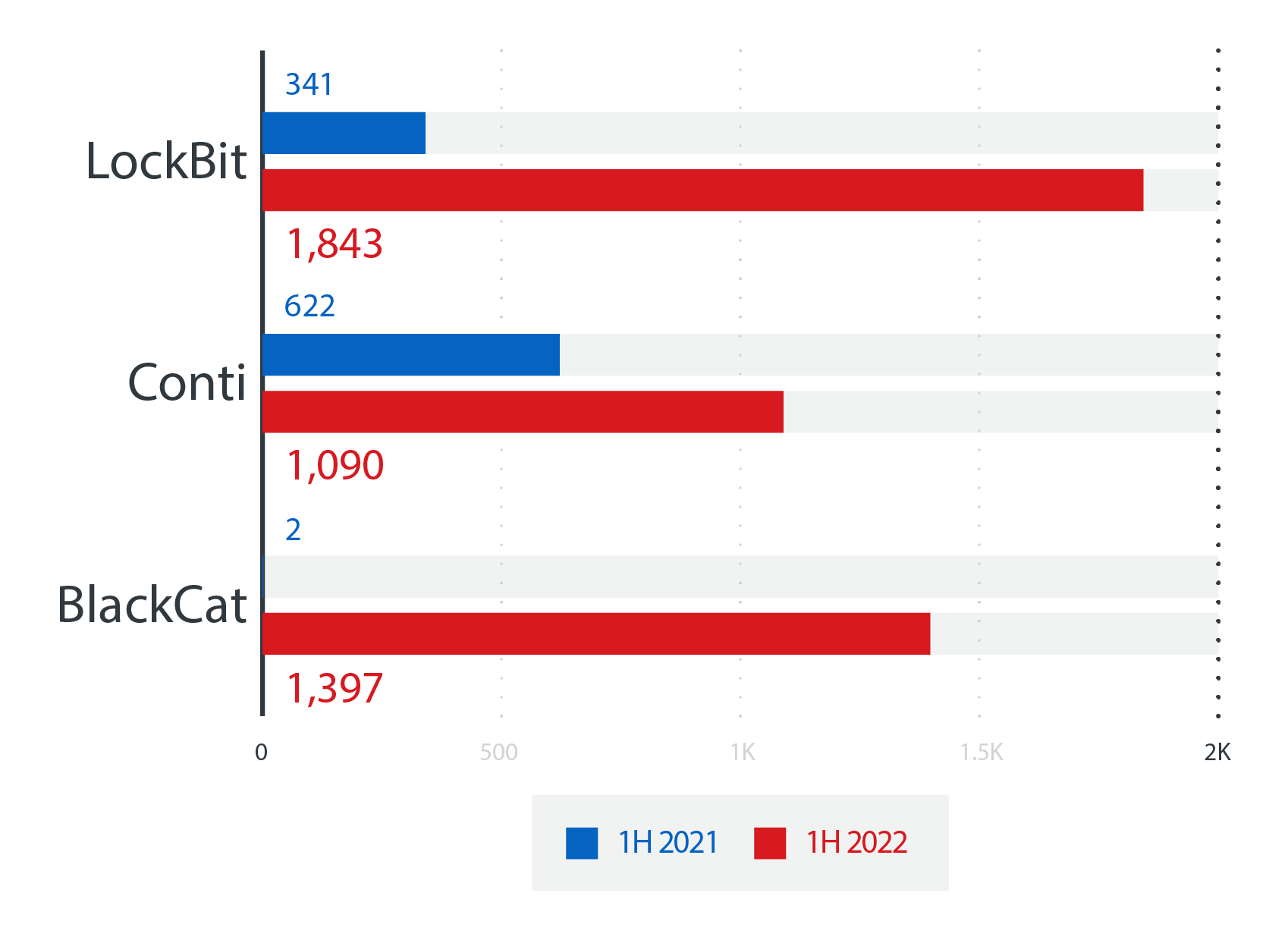

Más optimizado que los modelos de ransomware convencionales, el sistema RaaS permite que los agentes maliciosos, incluso aquellos sin antecedentes técnicos significativos, implementen ataques de ransomware de forma más rápida y fácil. Según los datos de SPN, vimos tres familias de ransomware que dominaban el sector RaaS en lo que respecta a detecciones: las conocidas familias de ransomware LockBit y Conti y BlackCat, una familia ransomware escrita en el lenguaje de programación Rust que surgió a finales de 2021.

LockBit, Conti y BlackCat experimentaron un aumento significativo en las detecciones en los primeros seis meses de 2022 en comparación con la primera mitad del año anterior: Los números de detecciones de LockBit, Conti y BlackCat.

Fuente: Trend Micro Smart Protection Network

En nuestras predicciones de seguridad para este año, anticipamos que las familias de ransomware perseguirían objetivos más grandes utilizando métodos de extorsión más avanzados, una predicción que se ajusta a la factura de las conocidas familias de ransomware sobre las que informamos en la primera mitad de 2022.

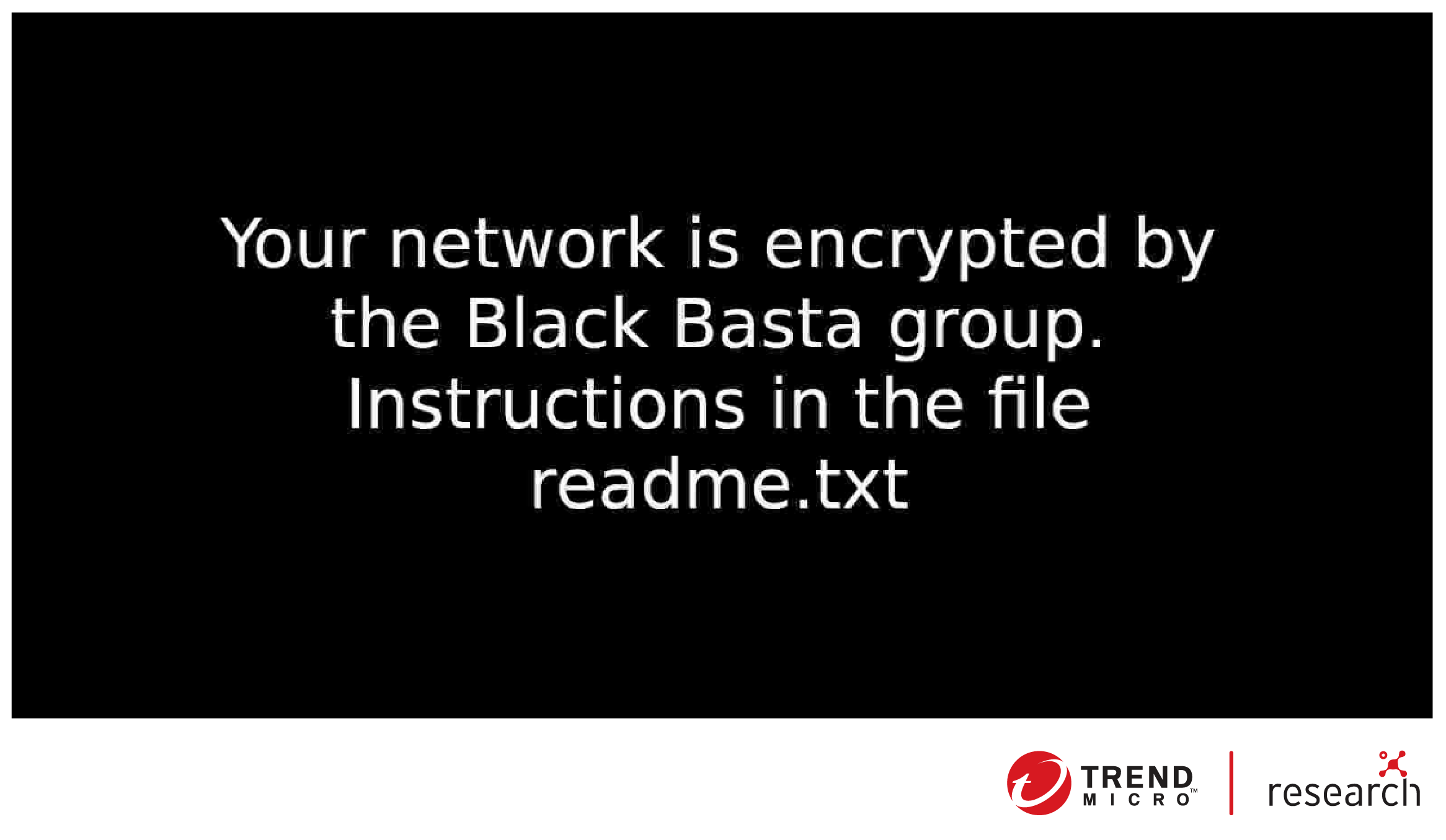

Una de estas familias de ransomware es Black Basta, que surgió en abril de 2022 y cuyo grupo operativo ha afirmado estar detrás de hasta 50 infracciones desde junio. Black Basta utiliza una sofisticada rutina de encriptación que consiste en eliminar el servicio llamado Fax y crear uno nuevo usando la trayectoria del malware y, a continuación, agregándolo al registro para persistencia. También usa una técnica de doble extorsión que consiste en desviar datos críticos y confidenciales antes de cifrarlos con el objetivo de amenazar y persuadir a las víctimas para que paguen el monto del rescate. Curiosamente, la nota de rescate de Black Basta está codificada en el propio malware, lo que sugiere el posible uso de binarios únicos para cada una de sus víctimas.

El fondo de pantalla creado por Black Basta usando el archivo .jpg que se coloca en la carpeta %temp%.

Otra importante familia de ransomware, llamada Nokoyawa, surgió en la primera mitad de este año y se dirigió a víctimas en la región sudamericana, específicamente en Argentina. Nokoyawa comparte herramientas y técnicas comunes con Hive, una conocida familia de ransomware que se utilizó para lanzar ataques de ransomware en más de 300 organizaciones de atención médica de EE. UU. en 2021. Después de analizar los detalles técnicos de Nokoyawa, pudimos observar las diferencias entre las dos familias de ransomware: Sus binarios se compilaron usando diferentes lenguajes y Nokoyawa no usó ningún paquete mientras que Hive usó UPX.

La configuración errónea en la nube sigue siendo una de las principales preocupaciones, mientras que aumentan los ataques de minería de criptomonedas basados en la nube que utilizan tácticas evolutivas.

Nuestras predicciones de seguridad anticiparon que los atacantes de nube usarían métodos tradicionales y novedosos en sus ataques este año. En lo que respecta a nuestras observaciones en los primeros seis meses de 2022, esta predicción también es precisa. Creemos que estos ataques variados y evolutivos reflejan con precisión el estado de la superficie de ataque digital cada vez mayor, incluida la forma en la que los cibercriminales seguirán aprovechándose de ella para obtener ganancias.

En los últimos años, los contenedoresbasados en la nube han permitido a las organizaciones optimizar sus procesos y ciclos de desarrollo. Debido a la ubicuidad de estos contenedores y al hecho de que muchas de estas plataformas están mal configuradas, siguen siendo el objetivo de los cibercriminales. Según una encuesta de Red Hat realizada en mayo de 2022, el 53 % de los encuestados, compuestos por 300 profesionales de DevOps, ingeniería y seguridad, dijeron que detectaron una configuración errónea en sus contenedores y/o en implementaciones de Kubernetes.

A principios de este año, nosotros investigamos los clústeres de Kubernetes que se expusieron públicamente a través del puerto 10250 y descubrimos que 243 469 nodos de clúster estaban expuestos e identificados en Shodan. De estos, aproximadamente 600 nodos devolvieron la notificación “200 – OK” cuando se les consultó. En particular, un atacante podría aprovecharse de estos nodos al instalar y ejecutar programas maliciosos a través de la API de kubelet. Aunque la mayoría de estos nodos de clúster de Kubernetes bloquearon solicitudes anónimas y devolvieron la notificación “401 Status Code – Unauthorized,” estos aún podrían verse comprometidos por un habilidoso agente malicioso a través del token de autenticación de kubelet u otras vulnerabilidades.

Además de los contenedores, observamos que los equipos de cibercriminales seguían interesados en robar las capacidades de minería de criptomonedas de los recursos de las víctimas en la primera mitad del año mediante la mejora continua de sus arsenales y tácticas de ataque.

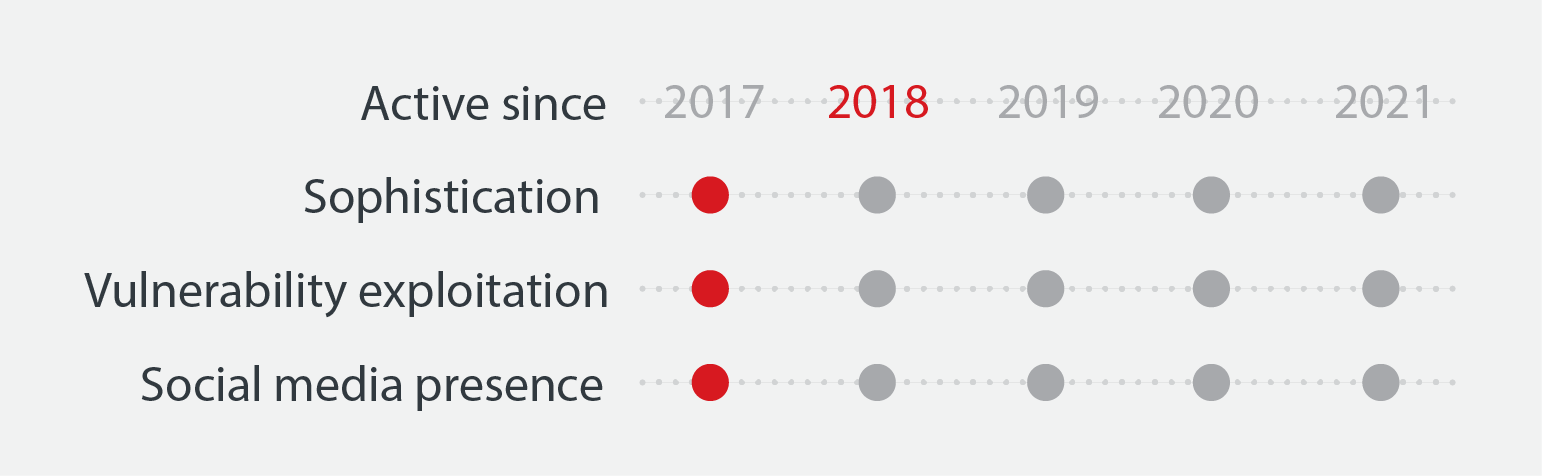

Según la investigación que realizamos en 2021 y que publicamos a principios de este año, determinamos los cinco grupos de agentes maliciosos más destacados en el espacio de minería de criptomonedas y cómo habían llevado a cabo sus operaciones:

Outlaw

- Prefiere ceñirse a las herramientas y técnicas que ha utilizado a lo largo de los años.

- Se dirige a dispositivos de Internet de las Cosas (IoT) y servidores en la nube de Linux aprovechando vulnerabilidades conocidas o realizando ataques de fuerza bruta Secure Shell Protocol (SSH).

TeamTNT

- Es uno de los agentes de amenazas centrados en la minería de criptomonedas técnicamente más competentes debido a su capacidad para adaptarse rápidamente y actualizar su arsenal.

- Es conocido por ser muy activo en las redes sociales.

- Es conocido por aprovechar configuraciones erróneas y software vulnerable para comprometer los hosts antes de robar credenciales para el movimiento lateral.

Kinsing

- Comparte similitudes con TeamTNT en lo que respecta a su capacidad para adaptarse rápidamente y actualizar su conjunto de herramientas.

- No tiene presencia activa en redes sociales ni foros clandestinos.

- Es conocido por aprovechar rápidamente los nuevos exploits en un período corto, como con el uso de la vulnerabilidad Log4Shell solo unos días después de que se hiciera pública la falla.

8220

8220

- Es conocido por aprovechar vulnerabilidades, especialmente aquellas que afectan al Oracle WebLogic Server.

- Fue 10 veces más activo en 2021 que en 2020.

- Es conocido por competir con Kinsing por los mismos recursos y ambos eliminan sus componentes entre sí de máquinas comprometidas para realizar un exploit de tantos recursos como sea posible.

Kek Security

Kek Security

- Es un grupo relativamente nuevo que utiliza técnicas sofisticadas e integra nuevos exploits en sus ataques.

- Es conocido por desarrollar continuamente su propio malware que incorpora mejores capacidades de ofuscación.

Resumen del panorama de amenazas

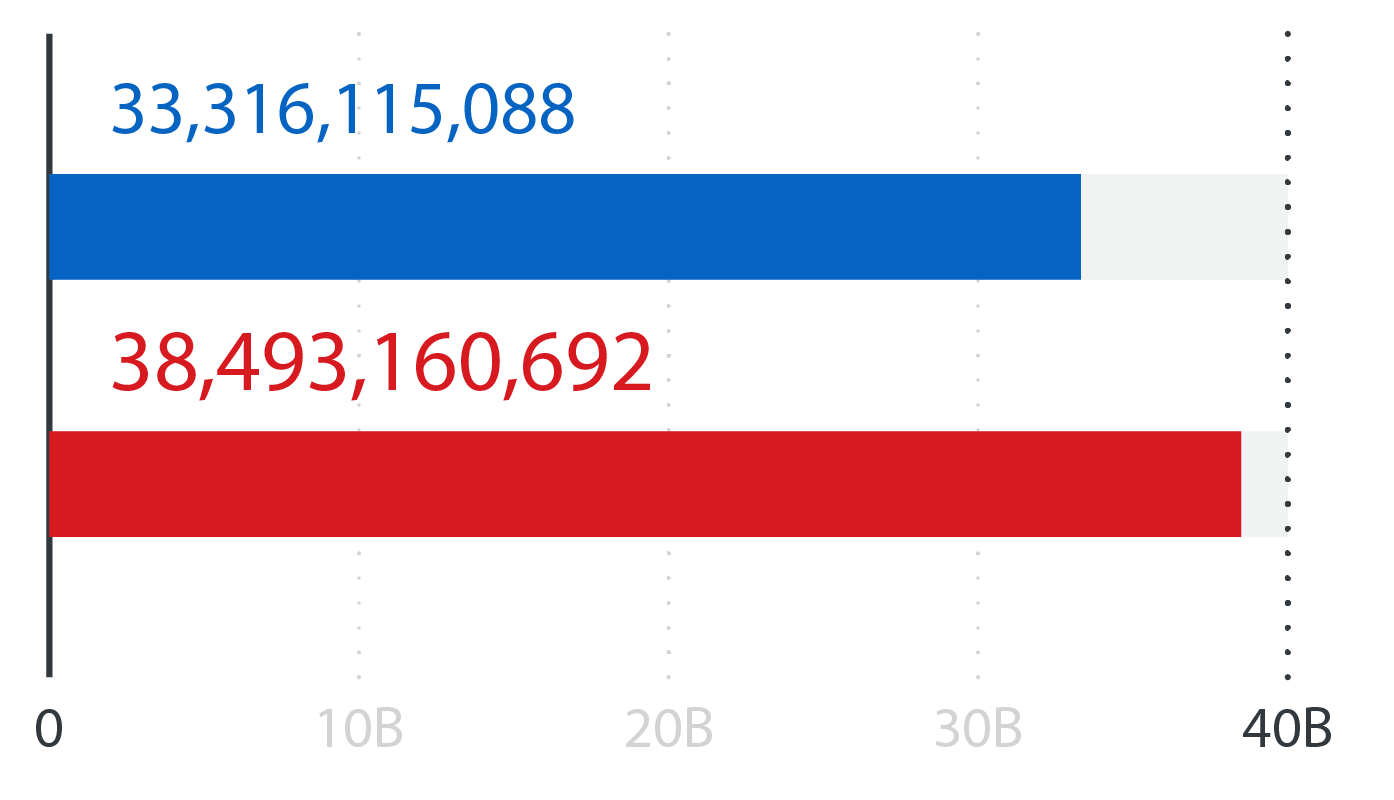

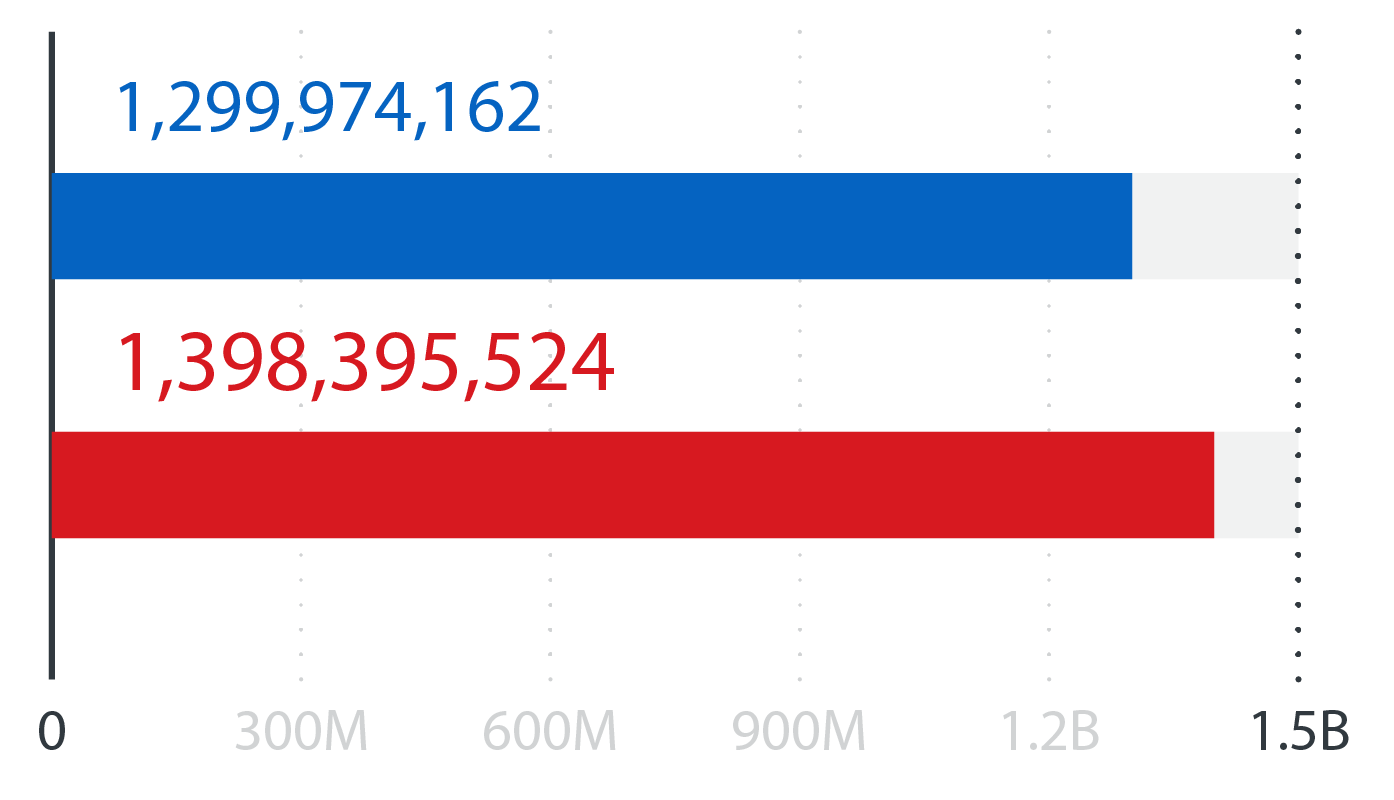

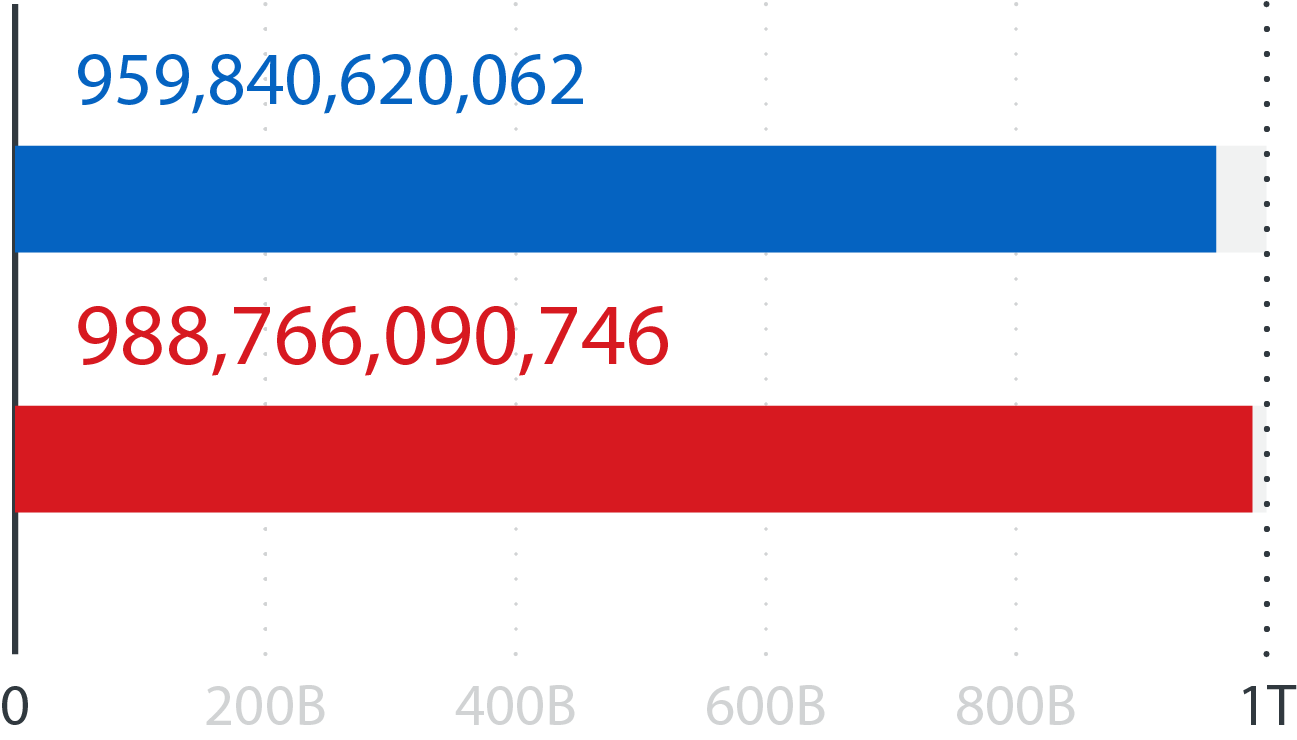

63,789,373,773

Número total de amenazas bloqueadas en el primer semestre de 2022

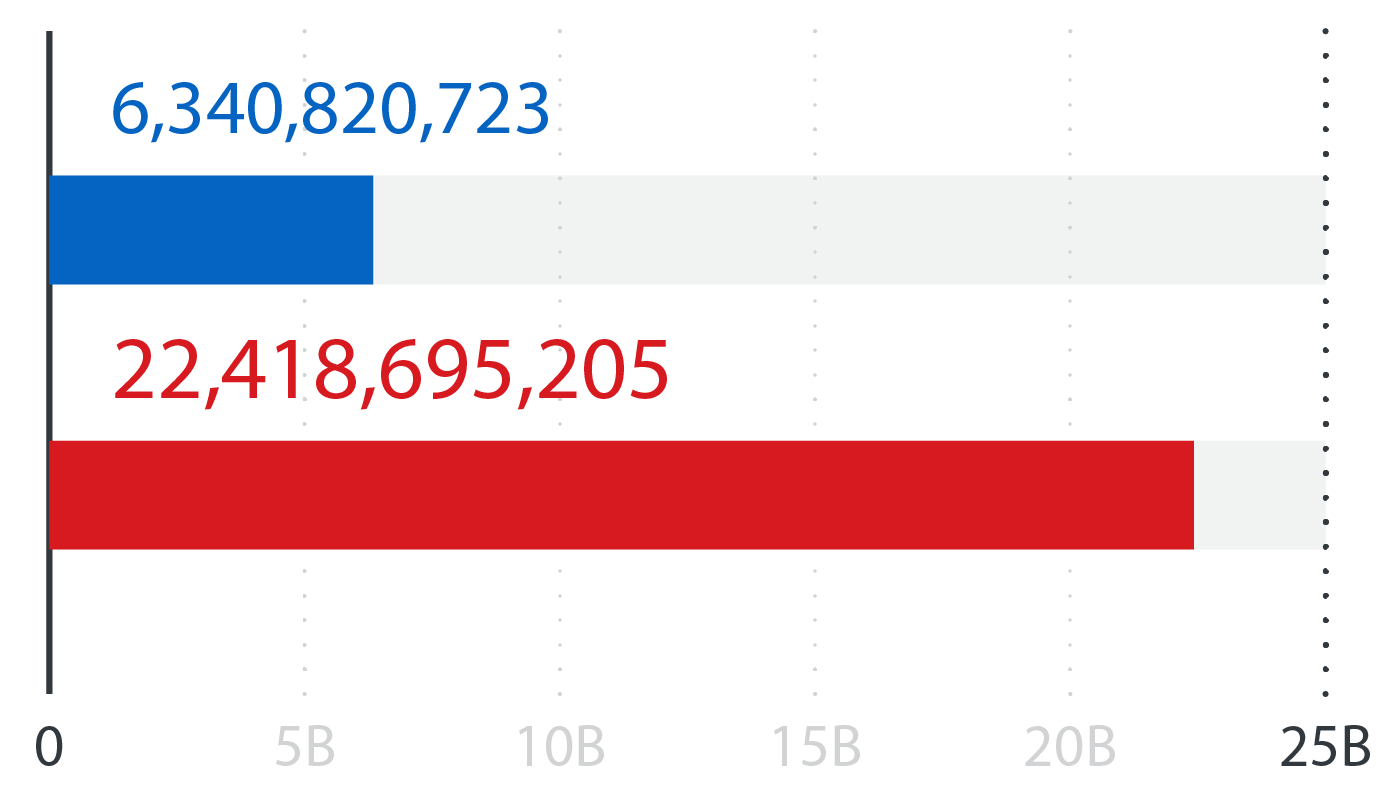

Amenazas por email bloqueadas

Direcciones URL maliciosas bloqueadas

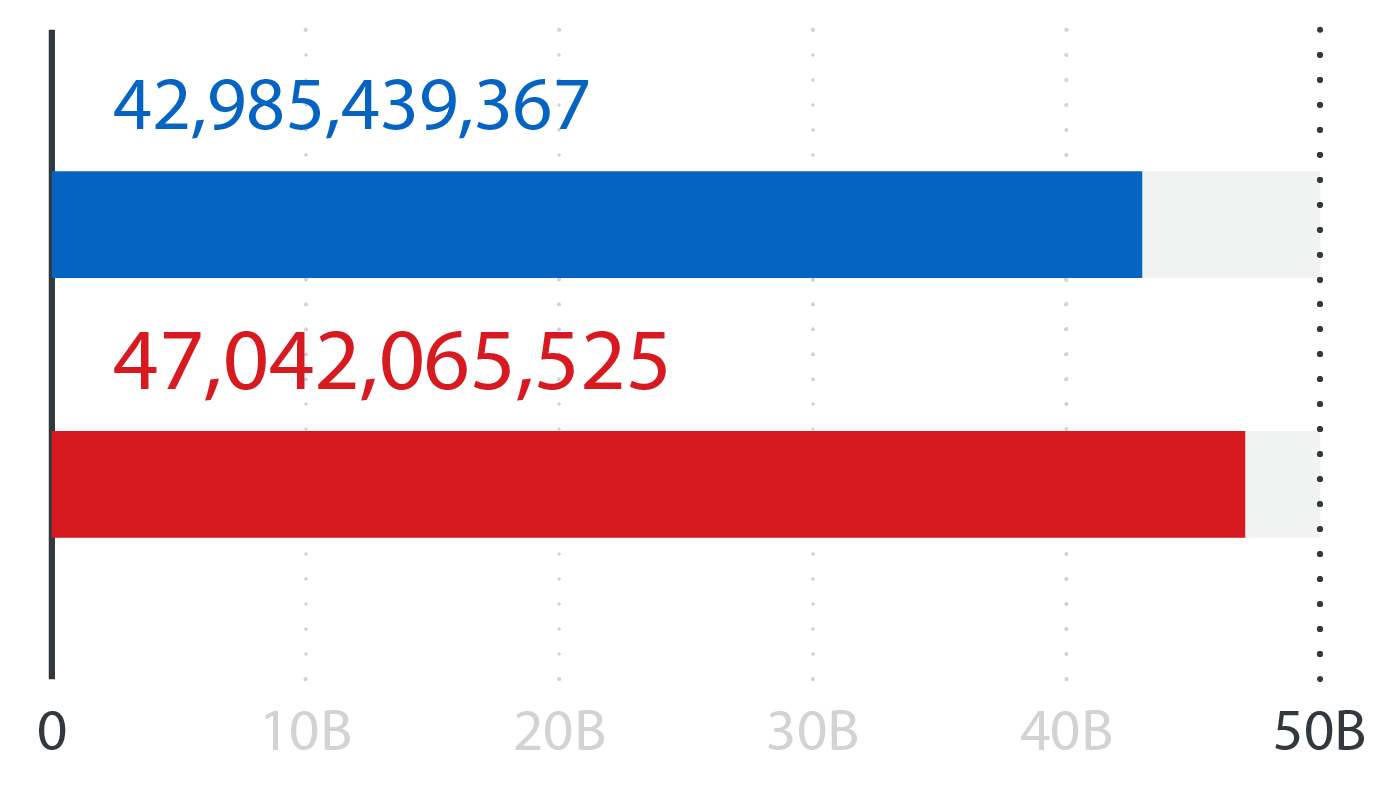

Archivos maliciosos bloqueados

Consultas de reputación de email

Consultas de reputación de URL

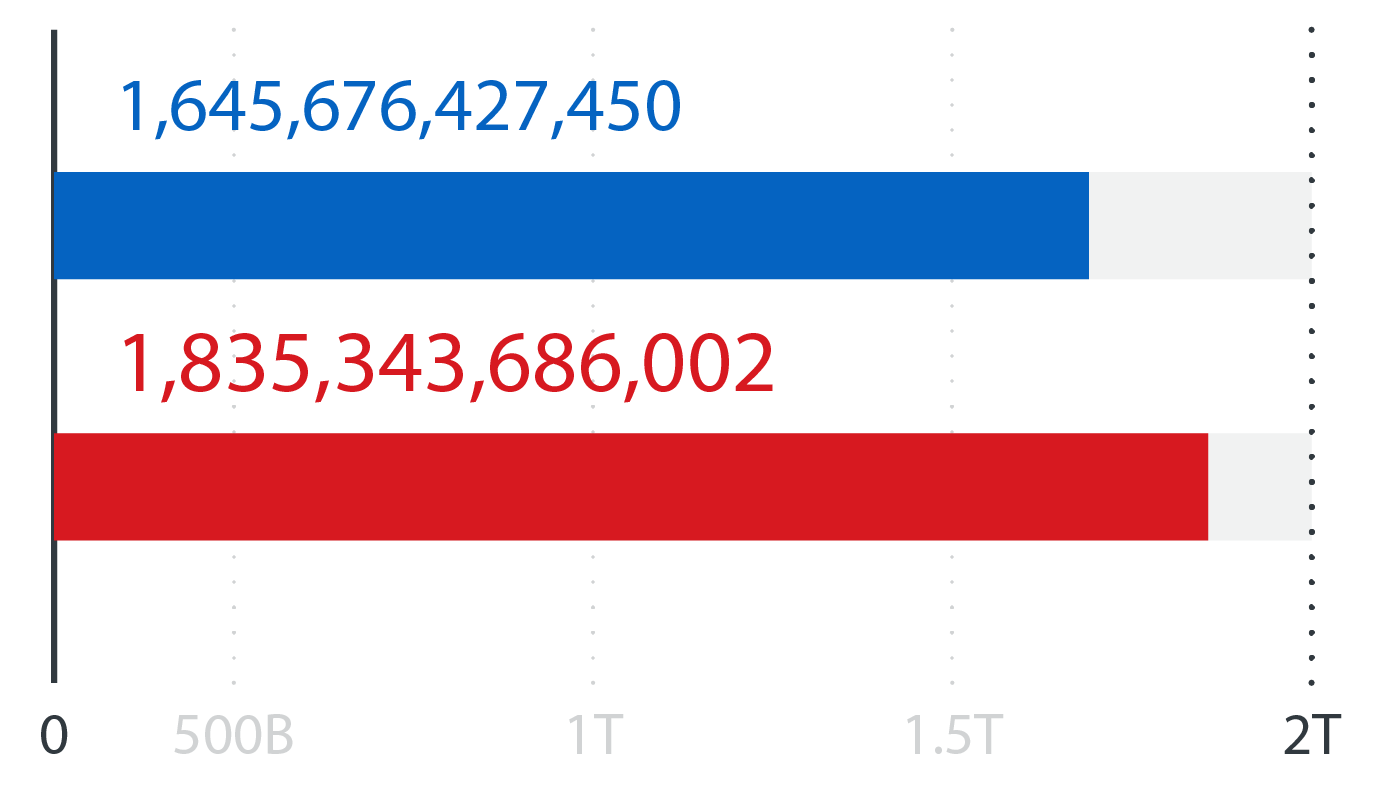

Consultas de reputación de archivos

Descarga nuestro informe completo de resumen de mediados de año para obtener información vital y recomendaciones de seguridad destinadas a ayudar a las organizaciones a crear una estrategia ciberseguridad holística y de múltiples capas para mantenerlas protegidas frente a amenazas actuales y futuras en medio de una superficie de ataque cada vez mayor.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks