Что означает выявление угроз для учетных данных и реагирование на них (ITDR)?

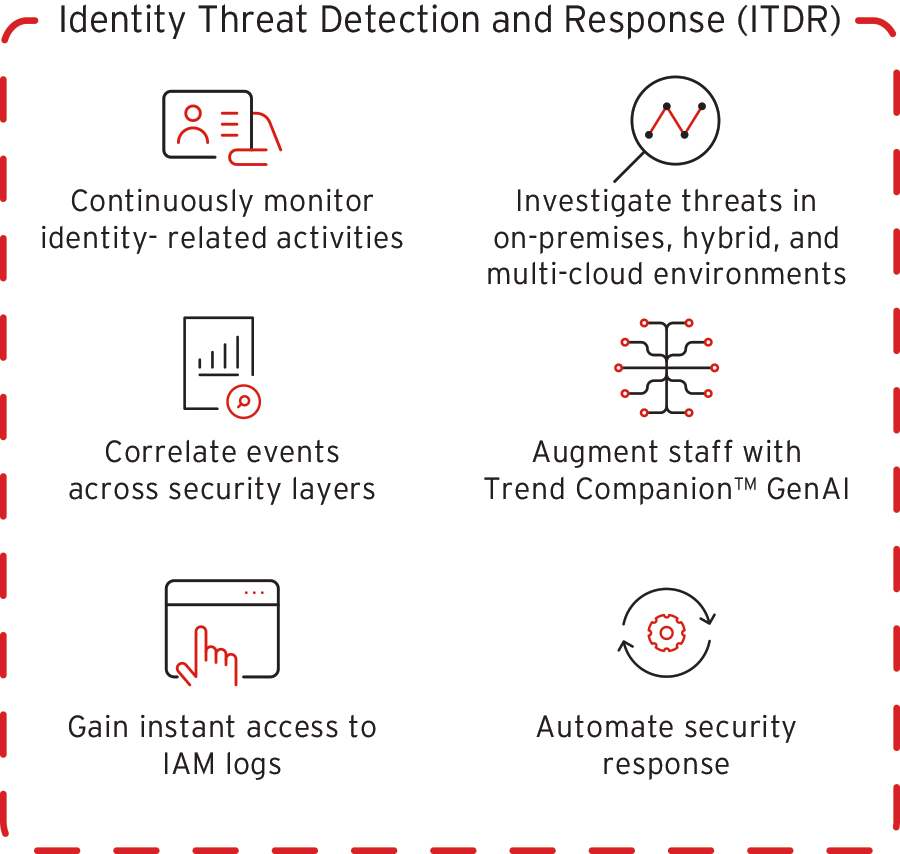

Выявление угроз для учетных данных и реагирование на них (ITDR) — это подход к кибербезопасности, который направлен на выявление и устранение угроз, связанных с учетными данными, защиту учетных данных и аккаунтов от несанкционированного доступа, а также обеспечение надежного упреждающего обнаружения угроз.

Сравнение ITDR, XDR и EDR

Выявление угроз для учетных данных и реагирование на них (ITDR)

ITDR выявляет угрозы, связанные с учетными данными, и предотвращает кражу учетных данных, неправомерное использование привилегий и другие аналогичные проблемы. Он обеспечивает дополнительный уровень безопасности благодаря интеграции с системами управления идентификацией и доступом (IAM).

Расширенное обнаружение и реагирование (XDR)

Расширенное обнаружение и реагирование, или XDR, помогает обнаруживать угрозы и реагировать на них по всей инфраструктуре организации, включая конечные точки, серверы, облачные нагрузки и сети. XDR объединяет и сопоставляет данные в различных средах для эффективного обнаружения угроз, а ITDR направлен на угрозы, связанные с идентификацией.

Обнаружение угроз и реагирование на инциденты для конечных точек (EDR)

EDR работает с угрозами, направленными на конечные устройства, такие как ноутбуки, настольные ПК или серверы. В отличие от ITDR, который защищает учетные данные, EDR фокусируется исключительно на конечных устройствах и не предоставляет всестороннего анализа угроз, связанных с идентификацией.

Ключевые различия и примеры применения

Характеристика |

ITDR |

XDR |

EDR |

Направленность |

Угрозы для учетных данных, несанкционированный доступ |

ИТ-инфраструктура |

Конечные устройства |

Технологии |

Аналитика учетных данных и интеграция IAM |

Многоуровневая корреляция |

Мониторинг и аналитика конечных точек |

Основные функциональные возможности |

Аналитика пользователей и MFA |

Централизованное обнаружение угроз |

Обнаружение угроз в конечных точках |

Пример использования |

Предотвращение кражи учетных данных и аналогичных угроз |

Всесторонний обзор угроз |

Обнаружение программ-вымогателей на конечных устройствах |

Как работает ITDR

Системы ITDR отслеживают действия, связанные с идентификационными данными, и выявляют любые признаки злоумышленников. Они заносят в журналы всю информацию, связанную с идентификацией, и с помощью специальных алгоритмов выявляют странное поведение.

Машинное обучение и искусственный интеллект также являются важными компонентами ITDR. Они помогают выявлять угрозы с помощью адаптивного обучения. Алгоритмы сортируют большие наборы данных и ищут в них закономерности, чтобы оповещать о подозрительных действиях в реальном времени.

ITDR обнаруживает аномалии, связанные с идентификационными данными, и отслеживает их в реальном времени. При выявлении подозрительной активности инструменты ITDR автоматически генерируют оповещения, чтобы уведомить специалистов по безопасности о происходящем и запустить ряд автоматизированных действий.

ITDR интегрируется с существующими фреймворками безопасности, такими как IAM, EDR и XDR, и такой многоуровневый подход к безопасности позволяет ITDR генерировать контекстные оповещения и охватывать всю ИТ-экосистему для более эффективного обнаружения угроз.

Преимущества и ключевые характеристики ITDR

ITDR повышает уровень безопасности в организации путем проактивного выявления угроз, благодаря которому можно значительно быстрее обнаруживать атаки и смягчать их последствия. Выявление таких угроз в реальном времени позволяет предотвратить эскалацию атак или более глубокое проникновение в сеть. Многие более традиционные инструменты обнаружения выдают слишком много ложноположительных результатов, которые сложно отфильтровать. ITDR опирается на ИИ для различения настоящих пользователей и фактических угроз, поэтому специалисты имеют дело только с реальными атаками.

Для этого ITDR применяет мониторинг в реальном времени, автоматизированные ответы и детальную аналитику. Мониторинг в реальном времени помогает отслеживать действия в каждой среде, а автоматизированные ответы позволяют снизить риски, блокируя взломанные аккаунты и обнаруживая аномалии с помощью аналитики.

Внедрив ITDR, организации могут укрепить систему безопасности, а также сократить количество инцидентов, связанных с идентификацией. Этот инструмент особенно ценен в средах с растущей поверхностью атак, например при миграции в облако. ITDR обеспечивает улучшенную видимость и контроль за использованием и администрированием учетных данных. Это позволяет сократить число утечек, ускорить реагирование на инциденты и укрепить комплаенс.

Стратегии ITDR

Успешная стратегия ITDR должна включать комплексный мониторинг идентификации, разные варианты аутентификации и ряд автоматизированных действий по реагированию. Включение ITDR в план обеспечения кибербезопасности позволяет гарантировать проактивную защиту от угроз, связанных с учетными данными.

ITDR должен вписываться в общую стратегию кибербезопасности организации, чтобы, помимо выполнения своих основных функций, поддержать сокращение рисков и обеспечение комплаенса. Для успешного внедрения и последующего администрирования ITDR организации должны предоставить полную информацию обо всех пользователях, включая сотрудников, подрядчиков и других лиц.

Мониторинг идентификации в реальном времени позволяет обнаруживать угрозы по мере их возникновения. ITDR можно интегрировать с другими инструментами безопасности, такими как IAM, SIEM и EDR, чтобы улучшить видимость и расширить возможности реагирования.

Эволюция ландшафта ITDR

ITDR необходим организациям, которые хотят защитить свои цифровые активы и противостоять все более сложным угрозам. ITDR обеспечивает более комплексную защиту экосистем, в которых особенно важна безопасность идентификационной информации.

ITDR помогает организациям на шаг опережать киберпреступников и поддерживать безопасную и устойчивую инфраструктуру идентификации для защиты учетных данных и не только.

С появлением новых сервисов и развитием ландшафта угроз защита идентификации будет играть все более заметную роль, и стоит заранее подготовиться к будущему. Организациям, которые хотят улучшить инфраструктуру безопасности, стоит присмотреться к такому ценному инструменту, как ITDR.

Статьи по теме

Отчет о киберрисках Trend за 2025 год

От события к анализу: сценарий компрометации деловой корреспонденции (BEC)

Понимание начальных этапов угроз, связанных с веб-шеллами и VPN: анализ MXDR

The Forrester Wave™: корпоративные платформы обнаружения и реагирования, II кв. 2024 г.

Пришло время повысить уровень решения EDR

Бесшумная угроза: EDRSilencer, инструмент для имитации атак, подрывает надежность решений по безопасности конечных точек

Модернизация федеральной стратегии кибербезопасности с помощью FedRAMP

Лидер Gartner® Magic Quadrant™ в категории платформ для защиты конечных точек в 2025 году