Czym jest architektura Zero Trust?

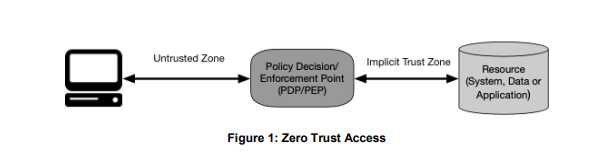

W architekturze ZT zakłada się, że żadne połączenia, aktywa ani użytkownicy nie są godni zaufania, dopóki nie zostaną zweryfikowani. Odwrotnie jest w tradycyjnym modelu zabezpieczeń obwodowych, w którym ufa się połączeniom po uwierzytelnieniu i przyznaje dostęp do całej sieci, wystawiając aktywa przedsiębiorstwa na potencjalne ataki cyberprzestępców. Prowadzące do transformacji i wymagające czasu projekty ZT opierają się na istniejącej architekturze i ją zmieniają.

Architektura Zero Trust

Architektura ZT to ewoluująca koncepcja, która obecnie nie wiąże się z certyfikacją ani nie jest zdefiniowana w praktycznych standardach. Wiele przedsiębiorstw polega na certyfikatach, np. ISO (International Organization for Standardization), a brak dobrze zdefiniowanych parametrów w przypadku ZT powoduje pewne zamieszanie.

Oprócz tego niektórzy dostawcy nazywają produkty lub usługi kompleksowym rozwiązaniem ZT, ignorując podstawowe założenie, że ZT jest podejściem wykorzystującym istniejące i nowe produkty lub usługi oraz nie składa się na konkretny zestaw produktów lub usług. Co gorsza, wielu zastosuje tę praktykę również do starszych produktów, mimo że brakuje im podstawowych właściwości.

Platformy Zero Trust

Istnieją różne platformy i podejścia ZT. ZT jest koncepcją, ale podstawy platformy ZT zdefiniowały National Institute of Standards and Technology (NIST) i firmy analityczne, takie jak Gartner, Forrester, IDC i ESG.

- W swojej specjalnej publikacji zatytułowanej „Architektura Zero Trust” NIST opisuje, jak rząd Stanów Zjednoczonych stosuje strategie ZT. 50-stronicowy dokument definiuje podstawy idealnej implementacji ZT oraz przedstawia scenariusze wdrożenia przez rząd federalny i przykłady zastosowań. O ile Gartner, Forrester, IDC, ESG i inne firmy analityczne zgadzają się z NIST co do używania terminu „zero trust” oraz wielu definicji, podejść i platform, posługują się inną terminologią określającą wiele takich samych koncepcji.

- Przykładowo Gartner używa terminu Secure Access Service Edge (SASE) do opisania kombinacji rozwiązania Cloud Access Security Broker (CASB), bezpiecznej bramy sieciowej (SWG) i zaawansowanej wirtualnej sieci prywatnej (VPN), a Forrester określa je mianem Zero Trust Edge (ZTE).

Firmy analityczne zaczynają oferować plany wraz z cennymi wskazówkami, a organizacje mogą znaleźć doskonałe informacje z tych źródeł i kierować się nimi na początku drogi do ZT.

Podstawowe zasady Zero Trust

ZT rozpoczyna się od zestawu zasad, które każde przedsiębiorstwo wdraża zgodnie ze swoimi potrzebami biznesowymi i w zakresie bezpieczeństwa.

- Wszystkie dane i usługi należy traktować, jak zasoby – na współczesne sieci składa się wiele różnych klas urządzeń i usług. Usługi, takie jak SaaS, usługi chmurowe i urządzenia osobiste mające dostęp do zasobów przedsiębiorstwa są kandydatami do programu ZT.

- Nie wolno ufać lokalizacji sieciowej ani tożsamości – tradycyjne zabezpieczenia działające tylko na obwodzie to pojedyncza brama, przez którą użytkownicy uzyskują dostęp do zasobów przedsiębiorstwa. Po uwierzytelnieniu użytkownik uzyskuje szeroki dostęp do zasobów będących własnością firmy. W ten sposób mogą się do nich dostać również przestępcy. Kiedy już uzyskają dostęp, mogą swobodnie poruszać się po całej sieci, instalując złośliwe oprogramowanie i ransomware.

- Dostęp do zasobów należy przyznawać tylko na czas jednej sesji – wcześniej jednak należy przeprowadzić weryfikację i przyznać najniższe uprawnienia niezbędne do wykonania zadania.

- Ustalaj dostęp na podstawie dynamicznych zasad – zasady to zestaw reguł dostępu przypisanych do obiektu, zasobu lub aplikacji. Określ zasady na podstawie potrzeb firmy i akceptowalnego ryzyka. Dynamiczne zasady mogą obejmować stale monitorowane poziomy ryzyka użytkowników i urządzeń, a także atrybuty behawioralne, np. obserwowane wzorce użytkowania. Oprócz tego zasady mogą zawierać atrybuty środowiskowe, takie jak lokalizacja sieci, czas i aktywne ataki.

- Należy zakładać, że żadne aktywa nie są z natury godne zaufania – należy ocenić stan zabezpieczeń aktywów podczas żądania zasobu przy użyciu systemu ciągłego monitorowania. Konieczne jest uwzględnienie urządzeń osobistych i wybranie poziomu dostępu, jaki będą one mieć. Nie jest to tak radykalne, jak się wydaje, ze względu na to, że serwery sprawdzone i uznane za bezpieczne mogą bardzo szybko zostać wykorzystane przy użyciu luki w zabezpieczeniach lub zmiany małego komponentu, takiego jak włączenie biblioteki open source.

- Zaufanie trzeba weryfikować stale – nie jest ono niezmienne. Jeśli ryzyko związane z użytkownikiem lub urządzeniem wzrośnie, należy natychmiast podjąć działania, do których należą zakończenie połączenia lub zresetowanie kont.

- Ściśle egzekwuj uwierzytelnianie i autoryzację – używaj dynamicznych zasad do stałego skanowania, oceny zagrożeń, adaptowania i ponownej oceny zaufania w trakcie komunikacji. Opracuj system zarządzania tożsamością, poświadczeniami i dostępem (ICAM), który będzie obejmował uwierzytelnianie wieloskładnikowe (MFA) na potrzeby odpowiednich zasobów. Opieraj ponowną ocenę na podstawie zasad na takich czynnikach, jak czas, nieoczekiwana aktywność lub żądanie nowego zasobu.

- Zbieraj jak najwięcej informacji – informacje o stanie zabezpieczeń aktywów, ruchu sieciowym i żądaniach dostępu są bardzo cenne. Używaj ich do analiz mających na celu udoskonalenie zasad bezpieczeństwa i ich egzekwowania.

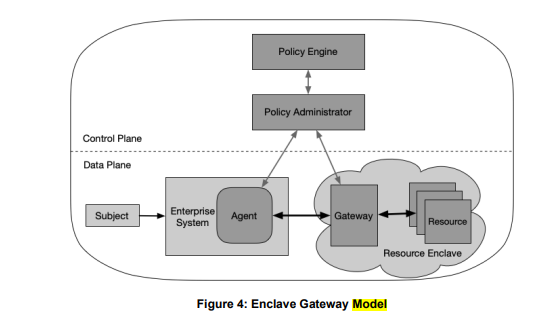

Komponenty modelu Zero Trust

Wdrożenie ZT składa się z różnych komponentów. Niektóre z nich mogą być usługami lokalnymi, inne – chmurowymi. Należy pamiętać, że każda architektura ZT będzie wdrażana przez dłuższy czas. W tym okresie należy informować zainteresowane osoby o wszystkich zmianach i o tym, że ZT jest projektem ciągłym, bez wyraźnie zdefiniowanego początku i końca. Trzeba mieć świadomość tego, że o ile potrzeby biznesowe i IT zakłócają postępy, wpływ podejścia ZT można zmaksymalizować, ponownie oceniając swoją architekturę na bieżąco.

Eksperci podkreślają, że nie ma jednej infrastruktury ZT spełniającej potrzeby każdej firmy. Każde przedsiębiorstwo, a tym samym każde wdrożenie ZT, różni się od innych. Dodatkowo infrastruktura ZT zwykle jest wdrażana z czasem, w serii mniejszych projektów modernizacyjnych. Idealny model ZT zdarza się rzadko, o ile w ogóle istnieje.

Jednym z atrybutów modelu ZT jest jego dynamiczna natura, więc dzisiejszy idealny model ZT może nie być taki jutro.

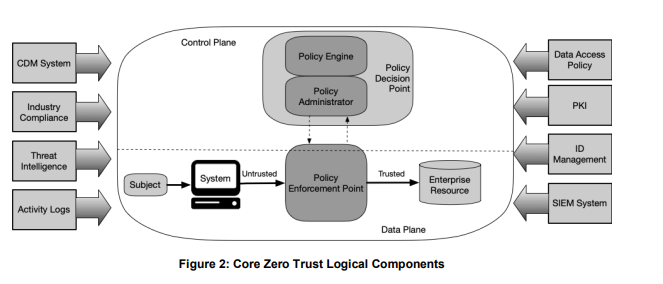

Przykładowy diagram z dokumentu NIST, str. 18. Komponenty modelu Zero Trust.

- Aparat zasad – aparat zasad podejmuje decyzje o tym, czy przyznać dostęp, na podstawie zasad oraz danych z systemów CDM i usług analizy zagrożeń.

- Administrator zasad – rozpoczyna lub kończy komunikację na podstawie decyzji z aparatu zasad.

- Punkt egzekwowania zasad – przydziela, monitoruje i kończy połączenia.

W podejmowaniu decyzji o dostępie pomaga aparatowi zasad wiele źródeł danych.

- System ciągłej diagnostyki i ograniczania ryzyka (CDM) – informuje aparat zasad o tym, czy zasób z przedsiębiorstwa lub spoza niego ma prawidłowy system operacyjny, czy komponenty programowe cechuje integralność, czy istnieją znane luki w zabezpieczeniach.

- System zgodności z przepisami branżowymi (ICM) – większość przedsiębiorstw ma zestaw regulacji w zakresie zgodności z przepisami, np. w opiece zdrowotnej. ICM zawiera reguły i monitoruje zgodność.

- Kanały analizy zagrożeń – są to wewnętrzne lub zewnętrzne źródła zapewniające aparatowi zasad informacje o nowych lukach w zabezpieczeniach, wadach oprogramowania i złośliwym oprogramowaniu. Na ich podstawie aparat decyduje o odmowie dostępu.

- Dzienniki aktywności sieci i systemu – w czasie rzeczywistym zapewniają informacje o zasobach, ruchu, dostępie i innych zdarzeniach. Umożliwiają ocenę ostatniej aktywności i podejmowanie istotnych decyzji związanych z zasadami.

- Zasady dostępu do danych – są to reguły definiujące sposoby przyznawania uprawnień dostępu. Opierają się na misji, rolach i potrzebach organizacji.

- Infrastruktura kluczy publicznych przedsiębiorstwa (PKI) – ten system generuje i rejestruje certyfikaty powiązane z zasobami, obiektami, usługami i aplikacjami.

- System zarządzania tożsamością – tworzy, przechowuje informacje użytkowników, takie jak imię i nazwisko, adres e-mail, certyfikaty, i nimi zarządza. Ten system zarządza informacjami użytkowników będących pracownikami spoza przedsiębiorstwa, którzy mogą z nim współpracować.

- System zarządzania informacjami o bezpieczeństwie i zdarzeniach (SIEM) – zbiera informacje z zakresu bezpieczeństwa, które mogą pomóc w tworzeniu zasad i ostrzegać o atakach.

Diagram architektury Zero Trust

Zalety architektury Zero Trust

Wdrożenie architektury Zero Trust Architecture (ZTA) umożliwia organizacjom zapewnienie precyzyjnych, kontekstowych kontroli dostępu, które są niezbędne do ochrony użytkowników i danych w nowoczesnym, dynamicznym środowisku biznesowym.

Podstawową zasadą Zero Trust Network Access (ZTNA) jest dobrze wdrożony model zero Trust, który zapewnia kilka kluczowych korzyści:

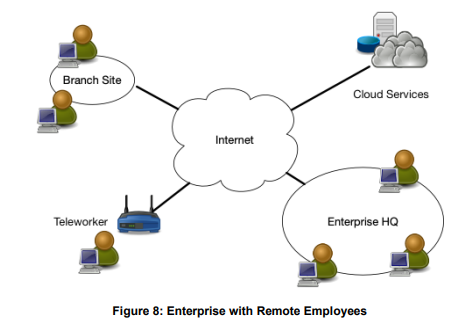

Zapewnij bezpieczny i skuteczny dostęp zdalnym użytkownikom

ZTA umożliwia szybki i bezpieczny dostęp do aplikacji i danych pracownikom i partnerom, niezależnie od ich lokalizacji. Poprawia to komfort użytkowania i wspiera pracę zdalną przy jednoczesnym zachowaniu rygorystycznych standardów bezpieczeństwa.

Uproszczenie zarządzania bezpieczeństwem

Zastępując przestarzałe technologie, takie jak VPN, ZTA zapewnia bardziej uproszczone podejście do zarządzania i egzekwowania zasad bezpieczeństwa we wszystkich użytkownikach i urządzeniach. Ułatwia to zarządzanie zasadami i spójne stosowanie mechanizmów kontroli bezpieczeństwa.

Ochrona danych wrażliwych w różnych środowiskach

Niezależnie od tego, czy dane i aplikacje są hostowane lokalnie, czy w chmurze, ZTA zapewnia ich ochronę za pomocą solidnych środków bezpieczeństwa, w tym szyfrowania, uwierzytelniania i ciągłej kontroli stanu.

Ograniczaj zagrożenia ze strony osób z wewnątrz

ZTA zmniejsza ryzyko zagrożeń wewnętrznych poprzez eliminację domyślnego zaufania dla każdego użytkownika lub urządzenia w obrębie sieci. Wszystkie żądania dostępu są dokładnie sprawdzane, minimalizując możliwość wykorzystania zasobów sieciowych przez złośliwe osoby z wewnątrz.

Ogranicz ruch boczny

Egzekwując szczegółowe kontrole dostępu do określonych zasobów, ZTA ogranicza ruch poprzeczny w sieci. Ta strategia powstrzymywania zmniejsza szanse wystąpienia ataku na całą skalę.

Usprawnienie reagowania na incydenty i ich odzyskiwania

Dzięki ciągłemu monitorowaniu i szczegółowej kontroli dostępu ZTA umożliwia szybsze wykrywanie i reagowanie na incydenty związane z bezpieczeństwem. Ta funkcja pomaga organizacjom zminimalizować wpływ naruszeń i skuteczniej odzyskać sprawność.

Popraw widoczność i monitorowanie

ZTA zapewnia kompleksowy wgląd w działania użytkowników i urządzeń dzięki szczegółowemu monitorowaniu sesji i rejestrowaniu. Ta głębsza analiza pomaga zespołom ds. bezpieczeństwa zrozumieć, kto uzyskał dostęp do tego, co, kiedy i jak, umożliwiając skuteczniejsze wykrywanie zagrożeń i reagowanie na nie.

Nieustannie oceniaj ryzyko i zarządzaj nim

ZTA obejmuje oceny ryzyka w czasie rzeczywistym przy użyciu zaawansowanych analiz, kontroli stanu urządzeń i monitorowania zachowań. Ten dynamiczny proces oceny pomaga organizacjom dostosować się do pojawiających się zagrożeń i utrzymać silną postawę bezpieczeństwa.

Wykorzystując architekturę Zero Trust, organizacje mogą zapewnić solidną ochronę swoich zasobów cyfrowych, jednocześnie umożliwiając bezpieczne i wydajne operacje w szybko zmieniającym się środowisku biznesowym.

Inne niezbędne czynniki sukcesu

Do innych ważnych kwestii, które należy wziąć pod uwagę, jest ustalanie w istniejącej architekturze priorytetów komponentów przestarzałych i takich, które mają znaczący wpływ. Innym kluczowym czynnikiem jest skupienie się na jednym z najczęściej zaniedbywanych aspektów we wczesnych projektach ZT – widoczności. Jak zaznacza wiele firm, które wcześnie wprowadziły ZT – możesz ufać tylko temu, co widzisz.

Mikrosegmentacja jest przydatną techniką, ale bez mocnego komponentu tożsamości ZT dodatkowa inwestycja w segmentację ogranicza wyniki ZT.

Rozwiązanie Zero Trust Trend Micro

Zacznij od zbudowania solidnych fundamentów architektury zero-trust w oparciu o sprawdzone branżowe standardy.

Powiązane badania

Powiązane artykuły