Poznaj swoje dane. Działaj z zamiarem.

Pierwszy system Agentic SIEM, który myśli w języku – nie tylko w logach

wyposażony w

Agentic SIEM

Zaprojektowany do przetwarzania nieograniczonych ilości danych i zapewniania wykrywania w czasie rzeczywistym, przechowywania zgodnego z przepisami oraz inteligentniejszej reakcji.

XDR

Połącz telemetrię natywną i zewnętrzną w jednej konsoli, korzystając z najszerszego w branży zasięgu czujników, od punktów końcowych po tożsamość i nie tylko.

Agentic SOAR

Zmniejsz nakład pracy ręcznej i przyspiesz działania dzięki inteligentnym procesom SOC opartym na sztucznej inteligencji.

W wyścigu z zagrożeniami Twoje centrum SOC wygrywa.

Bezproblemowe działanie SecOps

Nasze możliwości w zakresie SecOps są częścią Trend Vision One™, jedynej platformy cyberbezpieczeństwa dla przedsiębiorstw, zaprojektowanej w celu zmniejszenia stresu i ponownego rozbudzenia pasji zespołów ds. bezpieczeństwa. Wykorzystaj najszerszy zakres natywnych czujników, aby uzyskać praktyczne informacje, scentralizowaną widoczność, bogatszy kontekst i szybszą reakcję. Zintegruj Agentic SIEM i SOAR z istniejącą infrastrukturą.

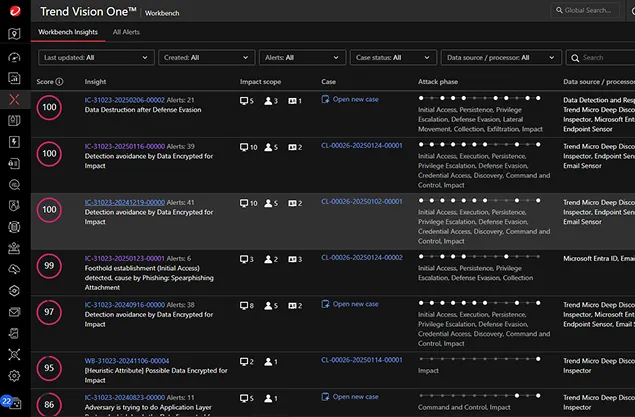

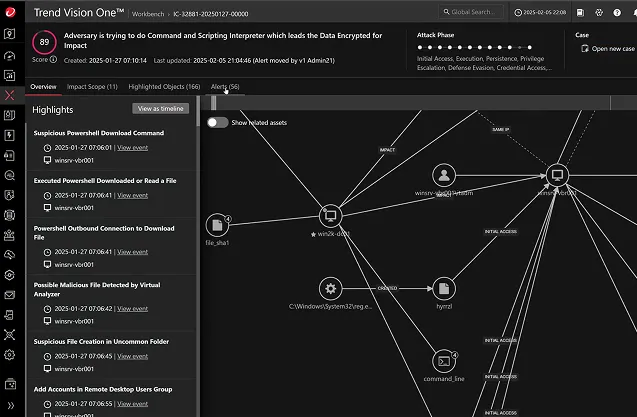

Przekształć silosy danych w użyteczne informacje

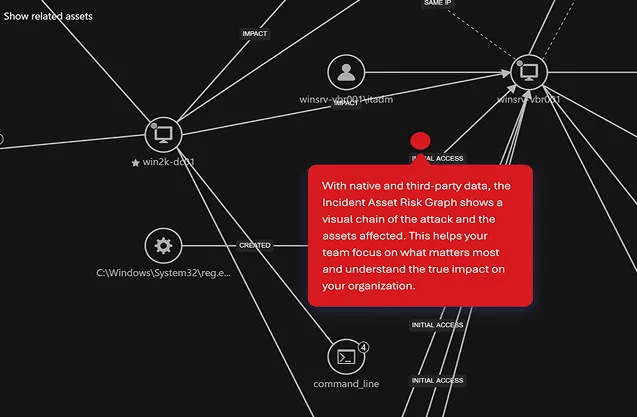

Uzyskaj pełny obraz sytuacji dzięki kompleksowej widoczności całego łańcucha ataku — odkryj przyczynę źródłową, oceń wpływ i przewiduj dalszy rozwój sytuacji. Koreluj alerty i zdarzenia o niskim poziomie pewności, aby szybciej wykrywać złożone, wielowarstwowe ataki. Działaj precyzyjnie, korzystając z priorytetowych, praktycznych informacji opartych na stopniu zagrożenia, wpływie i fazie ataku.

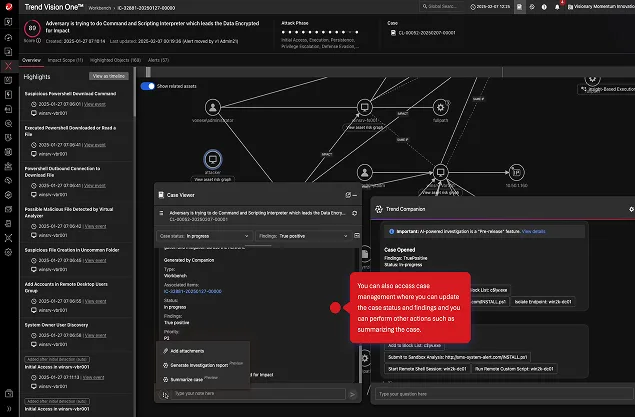

Automatyzacja i przyspieszenie reakcji SOC

Reaguj z dowolnego miejsca na platformie — nie musisz już przechodzić między narzędziami. Wbudowane podręczniki oparte na sztucznej inteligencji automatyzują reakcję w celu zmniejszenia ilości pracy ręcznej i przyspieszenia działań. Ogranicz skuteczność zagrożeń i daj swojemu zespołowi możliwość pozostania na czele.

Przejrzystość w zakresie zgodności, dostarczana automatycznie.

Spraw, aby zgodność z przepisami była łatwa dzięki wbudowanemu wsparciu przechowywania dzienników, audytu i raportowania regulacyjnego. Generowanie raportów zgodności gotowych do użycia przez zarząd i audytora bezpośrednio z danych już wykorzystanych w Trend Vision One za pomocą jednej konsoli.

Zobacz wszystko. Dowiedz się więcej. Wykonuj mądrzejsze ruchy dzięki AI.

Potęga proaktywnych działań SecOps

Przestań reagować. Zacznij zapobiegać. Dzięki integracji z systemem zarządzania expozycją na ryzyko cybernetyczne (CREM) SecOps eliminuje niepotrzebne alerty i nadaje priorytet tym, które są najważniejsze. Oceny ryzyka aktywów i podatności na zagrożenia przeprowadzane przez CREM eliminują domysły, umożliwiając zespołom skupienie się na rzeczywistych zagrożeniach. Poznaj podstawy kontekstowe, których nie może dziś dorównać żaden inny dostawca.

Oparty na niezrównanej platformie XDR

Jedyny system SIEM Agentic oparty na wielokrotnie nagradzanym natywnym XDR. Oparty na najszerszym w branży zasięgu czujników natywnych i nowoczesnej, agentycznej architekturze, eliminuje luki, które pozostawiają starsze systemy SIEM. Dochodzenia przebiegają szybciej, wykrywanie staje się ostrzejsze, a operacje są gotowe na to, co przyniesie przyszłość — wszystko w jednej konsoli.

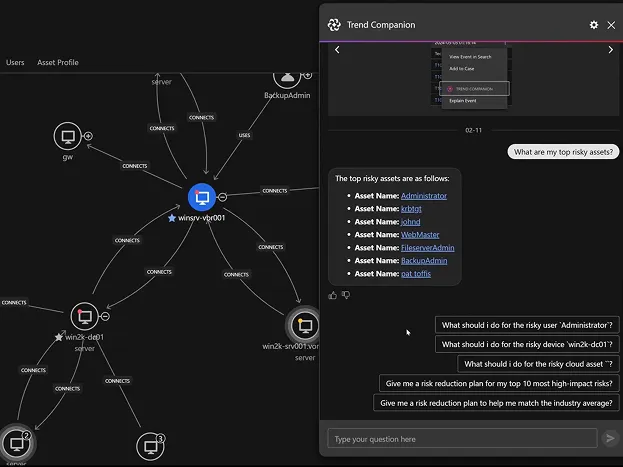

SecOps oparte na sztucznej inteligencji

Nasz asystent ds. sztucznej inteligencji myśli jak analityk – prowadząc dochodzenia, sugerując kolejne kroki i tworząc automatyzacje w celu ograniczenia pracy ręcznej. W połączeniu z zaawansowaną automatyzacją SOC i ścisłą integracją z innymi firmami umożliwia zespołowi szybsze poruszanie się, dokładniejsze identyfikowanie zagrożeń oraz skupienie się na tym, co ważne.

Jeden dom dla telemetrii bezpieczeństwa

Pokonaj silosy, korelując dane pochodzące od natywnych i innych firm, aby zapewnić XDR precyzyjny i rzetelny wgląd — wszystko w jednym, ujednoliconym widoku. Incydenty, ścieżki ataków, luki w zabezpieczeniach i zagrożenia płynnie ze sobą współpracują. Uproszczone procesy robocze i przejrzyste raporty z dochodzeń przyspieszają wykrywanie i reagowanie, zapewniając najwyższą wydajność SOC.

Potężna natywna ochrona przed zagrożeniami w każdej warstwie

EDR

XDR for Endpoints (EDR)

Zapewnia głęboką widoczność zagrożeń i zapobieganie im w punktach końcowych i na serwerach poprzez automatyczną korelację danych w wielu warstwach bezpieczeństwa w celu szybszego wykrywania, lepszego badania i skrócenia czasu reakcji.

NDR

XDR for Networks (NDR)

Atakujący kochają niezarządzane zasoby, w których mogą się skutecznie ukrywać. Wszystko, od routerów przez laptopy po inteligentne termostaty, jest podłączone do Twojej sieci. Znajdź i chroń każde urządzenie dzięki NDR.

ITDR

XDR for Identity (ITDR)

Wykrywania zagrożeń związanych z tożsamością i reagowanie na nie (ITDR) pozwala określić, którzy użytkownicy stwarzają największe ryzyko i którzy mają przyznane najszersze uprawnienia. Niegdyś niezabezpieczone tożsamości oferowały sprytny kamuflaż, a teraz ostrzegają o zagrożeniu.

EmDR

XDR for Email (EmDR)

Wykrywanie zagrożeń w poczcie e-mail i reagowanie na nie dzięki analizie wiadomości e-mail, logów zagrożeń i zachowania użytkowników w celu uzyskania lepszego wglądu w podejrzaną aktywność.

CDR

XDR for Cloud (CDR)

Starsze systemy EDR zapewniają tylko częściowy monitoring Twojej chmury. Kto obserwuje Twoje obciążenia, kontenery, klastry K8 i wirtualne maszyny? Ty! Przez CDR.

DDR

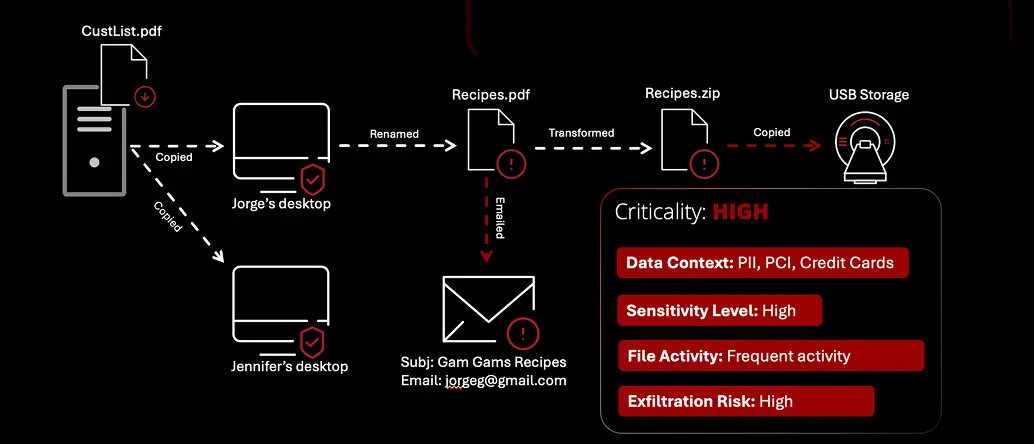

XDR for Data (DDR)

Zyskaj wgląd, kontekst i możliwość reagowania na wrażliwe dane w miarę ich przemieszczania się w środowisku.

Nawet jeśli dane zostaną w jakiś sposób naruszone, zapewnij SOC narzędzia niezbędne do ustalenia, w jaki sposób zostały one wykradzione i jakie były przed tym zdarzeniem.

Najlepsza wydajność na rynku