¿Qué es la arquitectura Zero Trust?

El enfoque de arquitectura ZT asume que ninguna conexión, usuario o activo es fiable hasta que esté verificado. Por el contrario, el paradigma de seguridad perimetral tradicional confía en las conexiones una vez se han autenticado y les concede acceso a toda la red, lo que deja los activos empresariales potencialmente abiertos a los cibercriminales. Los proyectos de ZT son transformativos y conllevan tiempo, y desarrollan y reutilizan la arquitectura existente.

Arquitectura de confianza cero

La arquitectura ZT es un concepto en evolución que en la actualidad no tiene certificaciones o estándares prácticos. Numerosas empresas confían en las certificaciones como la normativa de la Organización Internacional de Normalización (ISO, por sus siglas en inglés) y la ausencia de parámetros bien definidos en el caso de ZT crean cierta confusión.

Para más desconcierto, algunos proveedores etiquetan un producto o servicio como una solución completa de ZT, ignorando el principio fundamental de que ZT es un enfoque que utiliza productos y servicios nuevos y ya existentes, pero que no consiste en un conjunto específico de productos o servicios. Lo que es peor, muchos aplicarán esta práctica de «lavado de Zero Trust» a los productos heredados a pesar de que faltan propiedades básicas.

Marcos de ZT

Hay numerosos marcos y enfoques de ZT. ZT es un concepto, pero los aspectos básicos de un marco de confianza cero los ha definido el National Institute of Standards and Technology (NIST) y las empresas de analistas como Gartner, Forrester, IDC y ESG.

- En su publicación especial «Zero Trust Architecture», el NIST analiza cómo el gobierno de EE. UU. utiliza las estrategias de ZT. El documento de 50 páginas define los aspectos básicos de una implementación ideal de confianza cero y ofrece casos de uso y escenarios de implementación del gobierno federal. Si bien Gartner, Forrester, IDC, ESG y otras empresas de analistas están de acuerdo con el NIST acerca del término «Zero Trust» y numerosas definiciones, enfoques y marcos, estas empresas difieren en la terminología para muchos de los mismos conceptos.

- Por ejemplo, Gartner utiliza el término «Secure Access Service Edge (SASE)» para describir la combinación de «Cloud Access Security Broker (CASB)», «Secure Web Gateway (SWG) y red privada virtual («VPN») avanzada, mientras que Forrester lo llama «Zero Trust Edge (ZTE)».

Las empresas de analistas están comenzando a ofrecer planes de desarrollo junto con una valiosa orientación, y las organizaciones pueden encontrar valiosa información procedente de estas fuentes para iniciar su viaje hacia ZT.

Principios básicos de ZT

ZT inicia un conjunto de principios que cada empresa implementa en función de sus necesidades de seguridad y empresariales.

- Considerar todos los datos y servicios como recursos: muchas distintas clases de dispositivos y servicios componen las redes actuales. Servicios como SaaS, servicios de nube y los dispositivos personales que accedan a los recursos empresariales son candidatos para la inclusión en el alcance del paraguas de ZT.

- No confiar en la identidad o ubicación de la red: la seguridad de perímetro tradicional solo opera con una sola puerta para que los usuarios obtengan acceso a los recursos empresariales. Una vez autenticados, un usuario obtiene amplio acceso a los activos propiedad de la empresa. Esta práctica también abre la puerta a agentes maliciosos. Una vez que obtienen acceso, pueden moverse lateralmente por toda la red, instalando malware y ransomware a medida que avanzan.

- Conceder acceso a un recurso para una sesión solo: establecer confianza antes de conceder acceso y dar el menor nivel de privilegios para realizar la tarea.

- Determinar el acceso con base en una política dinámica: la política es un conjunto de reglas de acceso asignadas a un sujeto, activo o aplicación. Establecer la política con base en las necesidades de su empresa y el nivel de riesgo que puede aceptar. Una política dinámica puede incluir una supervisión continua de los niveles de riesgo de usuarios, dispositivos y atributos de comportamiento como los patrones de uso observados. También puede incluir atributos ambientales como la ubicación de la red, la hora y los ataques activos.

- Asumir que ningún activo es inherentemente fiable: evaluar la postura de seguridad del activo durante una solicitud de recurso utilizando un sistema de supervisión continua. También incluir dispositivos personales, seleccionando el nivel de acceso que tendrán estos dispositivos. Esto no es tan radical como parece, dado lo rápido que se demuestra que los servidores seguros se pueden aprovechar mediante las revelaciones de vulnerabilidades o cambios en un pequeño componente, como una inclusión en una biblioteca de open source.

- Verificar la confianza continuamente. La confianza no es un estado fijo. Si el riesgo del usuario o dispositivo aumenta, emprender acciones inmediatamente interrumpiendo las conexiones o restableciendo las cuentas.

- Aplicar estrictamente la autenticación y autorización: utilizar los principios dinámicos para analizar continuamente, evaluar amenazas, adaptarse y volver a analizar la confianza durante las comunicaciones. Establecer un sistema de gestión de acceso, credenciales e identidades (ICAM), incluida una autenticación multifactor (MFA) para los recursos correspondientes. Una reevaluación de la política base, actividad inesperada o solicitud para un nuevo recurso, por ejemplo.

- Recopilar tanta información como sea posible: la información acerca de la postura de seguridad del activo, el tráfico de la red y las solicitudes de acceso son sumamente valiosas. Utilizarla para obtener perspectivas sobre cómo mejorar las políticas de seguridad y su aplicación.

Componentes del modelo de Zero Trust

Una implementación de ZT implica distintos componentes. Algunos pueden ser servicios internos y otros pueden estar basados en la nube. Admita que cualquier arquitectura ZT o que implemente llevará tiempo. Durante este periodo es fundamental educar a las partes interesadas acerca de todas las piezas móviles y acordar que ZT es un esfuerzo continuo sin un inicio y final claramente definidos. Sea consciente de que a medida que los cambios en sus necesidades empresariales y de TI alteran su progreso, puede maximizar el impacto de su enfoque de confianza cero reevaluando continuamente su arquitectura.

Los especialistas hacen hincapié en que no hay una infraestructura de confianza cero estándar para todos. Cada empresa, y por tanto cada implementación de ZT, será distinta. Asimismo, la infraestructura de ZT se implementa normalmente a lo largo del tiempo en una serie de proyectos de modernización de la infraestructura más pequeños. El modelo de ZT ideal raramente existe, si es que existe.

Uno de los atributos del modelo de ZT es su naturaleza dinámica, por lo que es posible que el modelo de ZT ideal actual no sea ideal en el futuro.

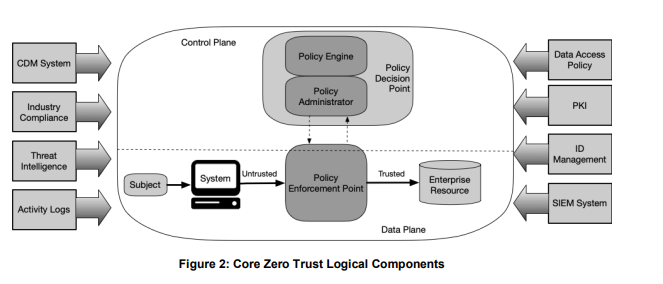

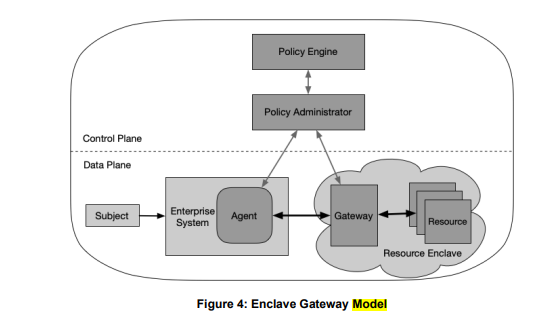

Diagrama de ejemplo del documento de NIST, página 18. Componentes del modelo Zero Trust.

- El motor de políticas (Policy engine, PE): toma las decisiones a medida que concede o no acceso con base en la política y entradas procedentes de los sistemas de CDM y los servicios de información sobre amenazas.

- El administrador de políticas (Policy administrator, PA): crea o suprime una comunicación con base en las decisiones del PE.

- El punto de aplicación de políticas (Policy enforcement point, PEP): concede, supervisa y detiene conexiones.

Un gran número de fuentes de datos proporcionan información que ayudan al motor de políticas en la toma de decisiones de acceso.

- El sistema de mitigación y diagnóstico continuo (Continuous diagnostics and mitigation, CDM): informa al motor de políticas si un activo empresarial o no empresarial que solicita acceso tiene o no el sistema operativo (SO) correcto, la correcta integridad de los componentes del software o cualquier vulnerabilidad conocida.

- El sistema de cumplimiento de normativa de la industria (Industry compliance system, ICM): la mayoría de las empresas tienen un conjunto de regulaciones de cumplimiento de normativa a las que adherirse, como es el caso del sector sanitario. El ICM contiene las reglas de políticas y supervisa el cumplimiento de normativa.

- Las fuentes de información sobre amenazas: estas son fuentes internas o externas que proporcionan información acerca de las nuevas vulnerabilidades, errores de software y malware al PE, el cual a continuación decide si conceder o denegar el acceso.

- Los registros de actividad del sistema y la red: proporcionan información en tiempo real sobre los activos, tráfico, acciones de acceso y otros eventos. Le permiten evaluar la actividad reciente y tomar las correspondientes decisiones sobre políticas.

- Políticas de acceso de datos: son reglas que definen la forma en la que se conceden los privilegios de acceso. Se basan en la misión, los roles y necesidades de la organización.

- Infraestructura de clave pública empresarial (Enterprise public key infraestructura, PKI): genera y registra los certificados de los recursos, sujetos, servicios y aplicaciones.

- El sistema de gestión de ID: crea, almacena y gestiona la información del usuario, incluido el nombre, la dirección de email y los certificados. Este sistema gestiona la información del usuario para los empleados que no pertenecen a la empresa y que pueden estar colaborando con la misma.

- Sistema de administración de eventos e información de seguridad (Security information and event management, SIEM): recopila la información de seguridad que puede contribuir a la creación de la política y advertir de los ataques.

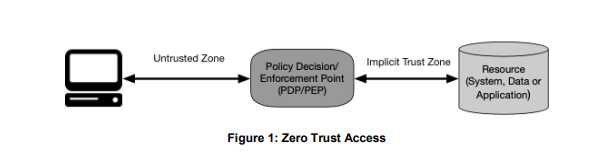

Diagrama de arquitectura Zero Trust

Ventajas de la arquitectura Zero Trust

La adopción de una arquitectura de confianza cero (ZTA) permite a las organizaciones proporcionar controles de acceso precisos y sensibles al contexto que son esenciales para proteger a los usuarios y los datos en un entorno empresarial moderno y dinámico.

Como el principio principal de Zero Trust Network Access (ZTNA), un modelo de confianza cero bien implementado ofrece varias ventajas clave:

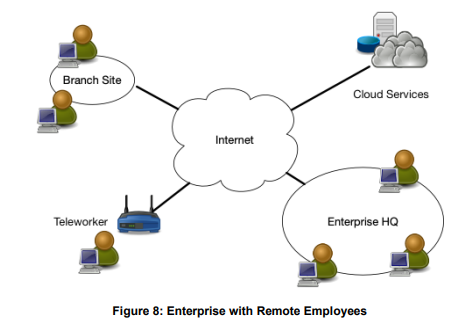

Habilite un acceso seguro y eficiente para usuarios remotos

ZTA facilita un acceso rápido y seguro a aplicaciones y datos para empleados y partners, independientemente de su ubicación. Esto mejora la experiencia del usuario y admite el trabajo remoto a la vez que mantiene estrictos estándares de seguridad.

Simplifique la gestión de la seguridad

Al reemplazar tecnologías obsoletas como VPN, ZTA proporciona un enfoque más optimizado para gestionar y aplicar políticas de seguridad en todos los usuarios y dispositivos. Esto resulta en una gestión más sencilla de las políticas y una aplicación coherente de los controles de seguridad.

Proteja la información confidencial en todos los entornos

Tanto si los datos y las aplicaciones se alojan en las instalaciones como en la nube, ZTA garantiza que están protegidos con sólidas medidas de seguridad, incluido el cifrado, la autenticación y las comprobaciones continuas de estado.

Mitigue las amenazas internas

ZTA reduce el riesgo de amenazas internas al eliminar la confianza predeterminada para cualquier usuario o dispositivo dentro del perímetro de la red. Todas las solicitudes de acceso se examinan minuciosamente, minimizando el potencial de que las personas con información privilegiada maliciosa aprovechen los recursos de la red.

Limite el movimiento lateral

Al aplicar controles de acceso granulares hasta recursos específicos, ZTA restringe el movimiento lateral dentro de la red. Esta estrategia de contención reduce las posibilidades de una filtración a gran escala si un atacante obtiene acceso.

Mejore la respuesta y recuperación ante incidentes

Con supervisión continua y controles de acceso detallados, ZTA permite una detección y respuesta más rápidas ante incidentes de seguridad. Esta capacidad ayuda a las organizaciones a minimizar el impacto de las filtraciones y recuperarse de forma más efectiva.

Mejore la visibilidad y la supervisión

ZTA proporciona una visibilidad completa de las actividades del usuario y del dispositivo mediante una detallada supervisión y registro de sesiones. Este conocimiento más profundo ayuda a los equipos de seguridad a comprender quién accedió a qué, cuándo y cómo, permitiendo una detección y respuesta de amenazas más eficaces.

Evaluar y gestionar continuamente el riesgo

ZTA incorpora evaluaciones de riesgo en tiempo real mediante análisis avanzados, comprobaciones de estado de dispositivos y supervisión del comportamiento. Este proceso de evaluación dinámica ayuda a las organizaciones a adaptarse a las amenazas emergentes y a mantener una postura de seguridad sólida.

Al aprovechar la arquitectura de confianza cero, las organizaciones pueden garantizar una sólida protección de sus activos digitales a la vez que permiten operaciones seguras y eficientes en un panorama empresarial que cambia rápidamente.

Otros factores de éxito críticos

Otras consideraciones fundamentales incluyen la priorización de componentes de su arquitectura existente que están obsoletos y aquellos que tienen un impacto significativo. Otro factor clave es centrarse en uno de los más frecuentemente descuidados aspectos en los primeros proyectos de confianza cero: la visibilidad. Como los primeros en utilizar la confianza cero han remarcado al unísono, solo puede confiar en lo que ve.

La microsegmentación es una técnica viable, pero sin un sólido componente de identidad de confianza cero, la inversión extra en la segmentación tiene una menor rentabilidad en la misma.

Solución Zero Trust de Trend Micro

Comience con base sólida de arquitectura de confianza cero en consonancia con las mejores prácticas de la industria.