Proste zabezpieczenie GenAI

Używaj narzędzi generatywnej AI do budowania wartości biznesowej. Kontroluj wykorzystanie AI, zapobiegaj wyciekom danych, ograniczaj ryzyko manipulacji i zabezpieczaj dostęp użytkowników dzięki ciągłej ocenie ryzyka.

Egzekwowanie kontroli dostępu

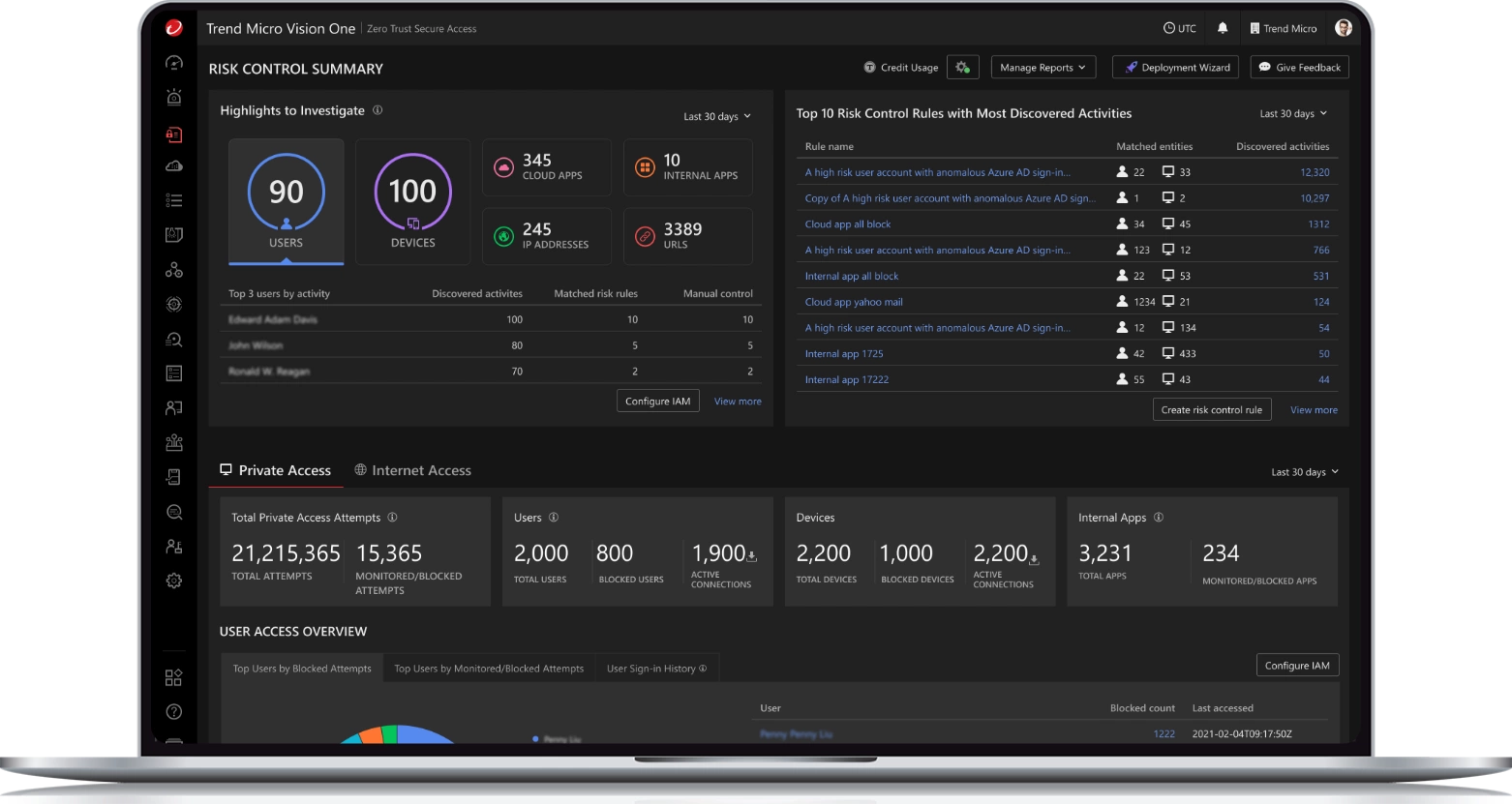

Przedsiębiorstwa działają w oparciu o aplikacje SaaS, do których dostęp uzyskuje się przez Internet. Zapewnij wgląd w czasie rzeczywistym, identyfikuj zagrożenia i wdrażaj kontrolę dostępu z najniższymi uprawnieniami dla autoryzowanych i nieautoryzowanych aplikacji, aby chronić wrażliwe dane.

Bezpieczeństwo w pracy zdalnej

Dostosuj się do modelu pracy zdalnej, bezpiecznie łącząc wirtualnych pracowników z prywatnymi aplikacjami. Zastąp starsze sieci VPN funkcjami kontroli dostępu „just-in-time” z najniższymi uprawnieniami, aby efektywnie zarządzać zasobami korporacji.

Bezpieczne przejście do modelu Zero Trust poprzez wzmocnienie kontroli dostępu do następujących środowisk i usług:

Usługi GenAI

Organizacje muszą przyjmować rozwiązania generatywnej AI, żeby móc skutecznie się rozwijać.

- Zyskaj widoczność i stosuj ciągłe reguły oparte na ryzyku, aby kontrolować wykorzystanie usług AI.

- Sprawdzaj monity/odpowiedzi w usługach GenAI, aby uniknąć potencjalnego wycieku danych i właściwie reagować na incydenty.

- Uruchom zaawansowane wykrywanie ataków typu „prompt-injection” (wstrzykiwanie monitów), aby zmniejszyć ryzyko potencjalnej manipulacji w usługach GenAI.

Aplikacje internetowe

Obecnie, bardziej niż kiedykolwiek, przedsiębiorstwa działają w oparciu o aplikacje SaaS, do których dostęp uzyskuje się przez Internet.

- Zyskaj wglądu w czasie rzeczywistym w poufne dane przetwarzane i przechowywane w aplikacjach SaaS.

- Identyfikuj ryzyko i stosuj metody kontroli dostępu zatwierdzonych i niezatwierdzonych aplikacji

- Stosuj opartą na zaufaniu kontrolę dostępu do Internetu z najmniejszymi uprawnieniami

Aplikacje chmurowe

Transformacja cyfrowa obejmuje migrację aplikacji do środowisk chmury publicznej.

- Zmniejsz ryzyko nieautoryzowanego dostępu do danych i informacji o znaczeniu krytycznym

- Zapewnij bezpieczny dostęp do aplikacji SaaS, kontrolując naruszenia zasad i zagrożenia bezpieczeństwa

- Monitoruj aktywność aplikacji i zachowaj bezpieczeństwo dzięki ciągłej ocenie ryzyka

Zasoby o krytycznym znaczeniu dla firmy

Praca z dowolnego miejsca stała się w wielu organizacjach rzeczywistością.

- Zapewnij wirtualnym pracownikom bezpieczny dostęp do prywatnych aplikacji i zasobów firmy

- Wyłącz starsze sieci VPN i niewygodne rozwiązania wirtualnych pulpitów

- Wprowadź kontrolę dostępu na żądanie w oparciu o najmniejsze uprawnienia

Dostęp do danych. Mechanizmy kontroli. Ograniczenie ryzyka.

Natywna platforma chmurowa

Integracja zarządzania ekspozycją na ryzyko cybernetyczne (CREM), rozszerzonego wykrywania i reagowania (XDR) oraz bezpiecznego dostępu (ZTSA) w natywnej platformie chmurowej. Rozszerz ciągłą, adaptacyjną ocenę ryzyka i zaufania, by tworzyć architektury Zero Trust wspierające cele biznesowe. Nie ufaj niezweryfikowanym użytkownikom ani urządzeniom.

Zyskaj wgląd we wszystkie zachowania użytkowników i urządzeń.

Ciągła ocena ryzyka

Ocena ryzyka związanego z aktywami tylko w jednym punkcie w czasie daje fałszywe poczucie bezpieczeństwa. Analizuj czynniki zagrożeń tożsamości, urządzeń i aplikacji, wdrażając ciągłą ocenę ryzyka opartą na CREM. Zmieniaj uprawnienia dostępu do różnych zasobów w zależności od aktualnego poziomu ryzyka. Zbieraj i koreluj dane telemetryczne, aby zautomatyzować podejmowanie za pomocą Trend Threat Research and Intelligence.

Pełny pakiet funkcji Secure Access

Zapewnij kontrolę dostępu, przetwarzanie danych w czasie rzeczywistym i funkcje ochrony przed zagrożeniami w sieci, Internecie, chmurze, prywatnych aplikacjach, na urządzeniach i w odniesieniu do użytkowników – wszystko z poziomu platformy Trend Vision One™. Wykorzystaj zaawansowane funkcje Secure Access, w tym Trend Micro™ Zero Trust Secure Access – Private Access i Trend Micro™ Zero Trust Secure Access – Internet Access.

Natywna część strategii Zero Trust

Skorzystaj z naszej natywnej integracji w ramach platformy Trend Vision One™ , aby przesyłać dane telemetryczne i kontekst do procesów XDR. Ujawniaj zagrożenia, ustalaj ich priorytety i podejmuj lepsze decyzje dzięki Trend Micro™ Zero Trust Risk Insights.

Bezpieczna transformacja AI

- Zyskaj widoczność i kontrolę nad wykorzystanie aplikacji AI

- Stosuj stałe zasady dostępu opartego na ryzyku

- Wykrywaj ataki typu „prompt injection” (wstrzykiwanie monitów), by chronić dostęp użytkowników

- Sprawdzaj monity/odpowiedzi w usługach GenAI, aby uniknąć potencjalnego wycieku danych.

Korzystaj z funkcji ciągłej oceny ryzyka

- Wprowadź mikrosegmentację wybranych zasobów

- Szybko reaguj na zagrożenia za pomocą dynamicznej kontroli opartej na ciągłej ocenie ryzyka

- Stosuj zasady dostępu w oparciu o najniższe uprawnienia

- Zapewnij pracę z dowolnego miejsca

Natywna część strategii XDR

Ta natywna integracja dostarczana w ramach platformy Trend Micro Vision One™ zapewnia dostęp do danych telemetrycznych i kontekstu działań XDR, co pozwala na identyfikację i szeregowanie zagrożeń w celu podejmowania lepszych decyzji dzięki funkcji Zero Trust Risk Insights.

DOŁĄCZ DO PONAD 500 TYS. KLIENTÓW NA CAŁYM ŚWIECIE

Wstęp do Secure Access