公開日

2022年12月12日

Cloud One Workload Security™ のXDR機能を利用しよう! #4 XDR動作確認方法

こんにちは! サーバセキュリティ製品 ソリューションアーキテクトの五十嵐です。

第4回の今回は導入後の動作確認方法についてご紹介します!

「XDRを導入したはいいけど、本当に動作しているかが不安。」

「どのような形でアラートが表示されるの?」

「導入を検討しているけども、使い勝手が知りたい!」

というような方へ、XDR連携後の動作確認手順を3つご紹介いたします。

お好きな方法で動作確認を実施いただければと思います。

※ここでは、下記の言葉へ省略させて頂いておりますのでご了承下さい。

Cloud One Workload Security TM : C1WS

Vision One TM : V1

XDR機能における過去のブログはこちらから!

そもそものXDRとは?について確認されたい場合は「Cloud One Workload Security™ のXDR機能を利用しよう! #1 XDRの概要説明」へ

XDRの導入方法については「Cloud One Workload Security™のXDR機能を利用しよう! #2 XDR導入手順解説」へ

XDRの運用方法については「Cloud One Workload Security™のXDR機能を利用しよう! #3 XDRの運用について」へ

攻撃シミュレーションツールを利用した動作確認方法

XDRを使ったセキュリティ運用を評価するために、

Vision Oneコンソールからダウンロード可能な攻撃シミュレーション用デモスクリプトを実行し、

検出の確認、調査、対処の流れをご紹介します。

以下の手順でご紹介します。

1.攻撃シミュレーションを準備して実行

2.Workbenchを確認

3.アラートの内容を確認

3-1.実行コマンド

3-2.不審なファイル

4.論理隔離

5.不審ファイルを回収/解析

1. 攻撃シミュレーションを準備して実行

Vision Oneコンソール下部のアイコンから、

[シミュレーション] – [Workbench] – [シミュレーションを試す]をクリックします。

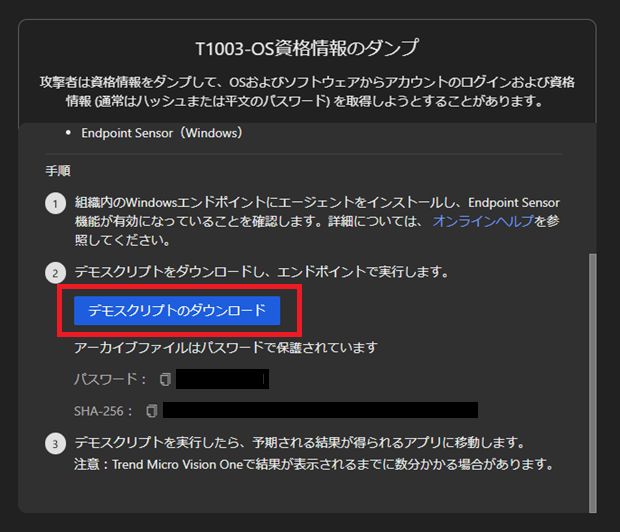

T1003-OS資格情報のダンプ [デモスクリプトのダウンロード]をクリックします。

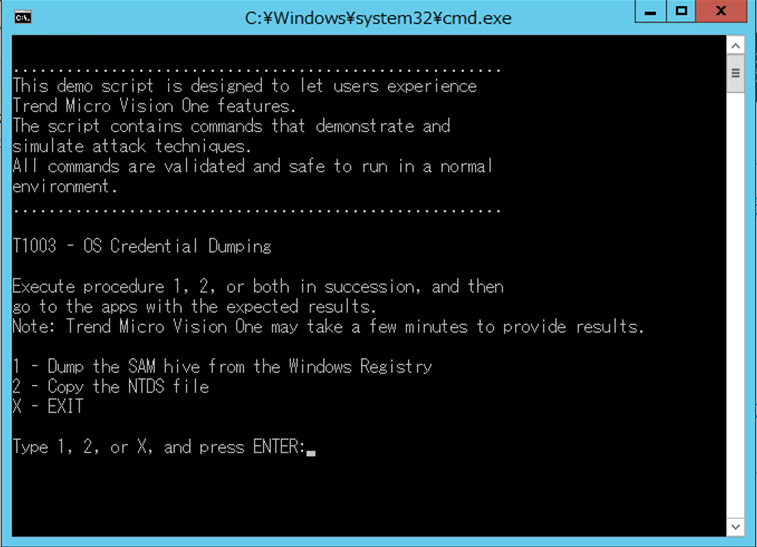

記載されたパスワードを使って” T1003_Demo_Script.zip”を解凍し、センサーが有効になっている端末でシナリオ1,2を実行します。

※C1WSにおいて挙動監視機能が有効になっていますとデモスクリプトの実行が完了しないため、予め無効にしておく必要があります。

2. Workbenchを確認

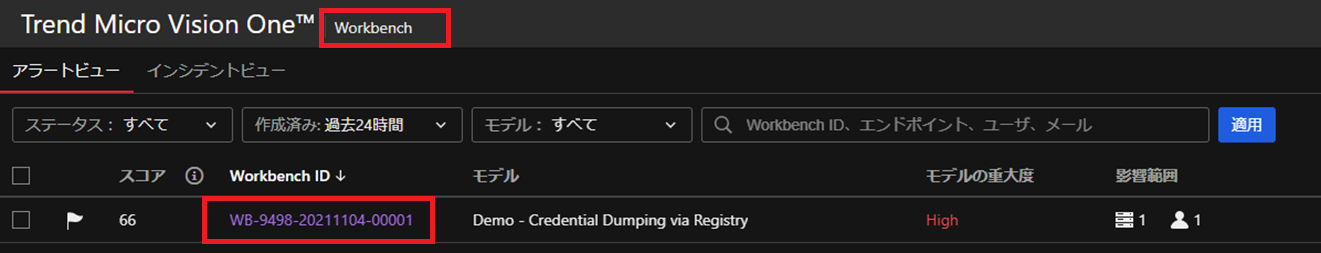

Workbenchのページに移動し、“Demo - Credential Dumping via Registry”アラートが発令されていることを確認します。

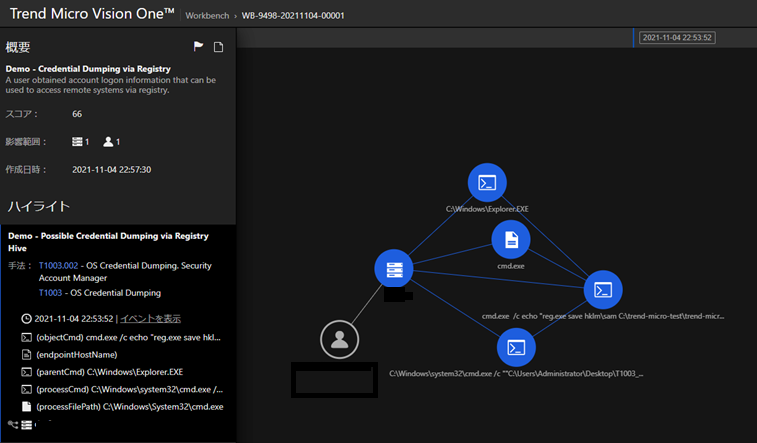

Workbench IDをクリックし、内容を確認します。

3. アラートの内容を確認

3-1.実行コマンド

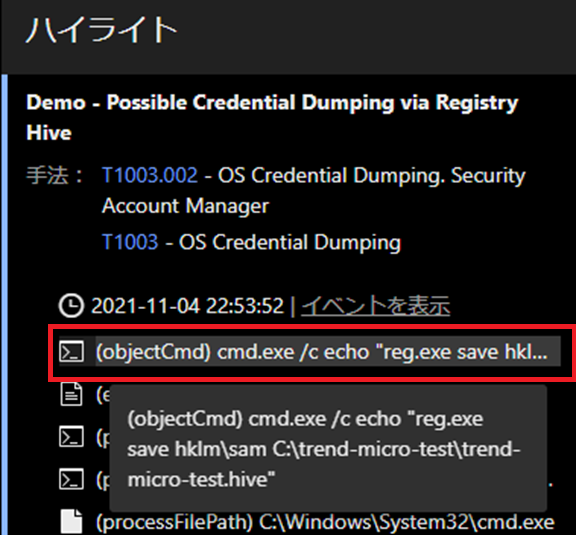

左側のハイライト(objectCmd)を確認します。

3-2.不審なファイル

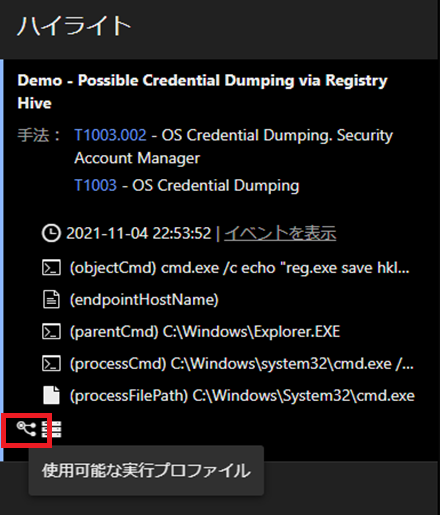

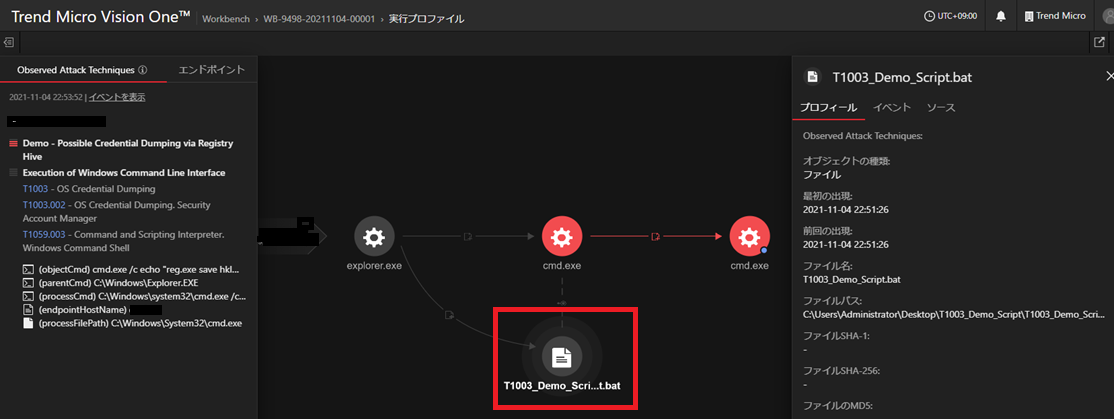

実行プロファイルを表示します。

プロセスツリーから” T1003_Demo_Script.bat”を不審ファイルとして確認します。

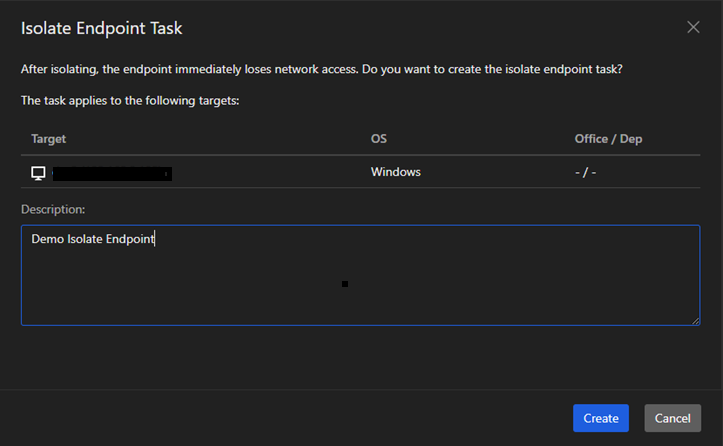

4. 論理隔離

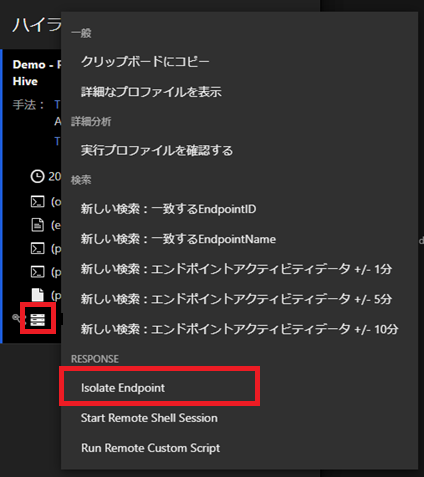

Workbenchに戻り、ハイライト - [ホスト名]を右クリック – [Isolate Endpoint]をクリックします。

対象のサーバを確認し『Create』ボタンを選択すると、Response Managementでタスクが生成されます。

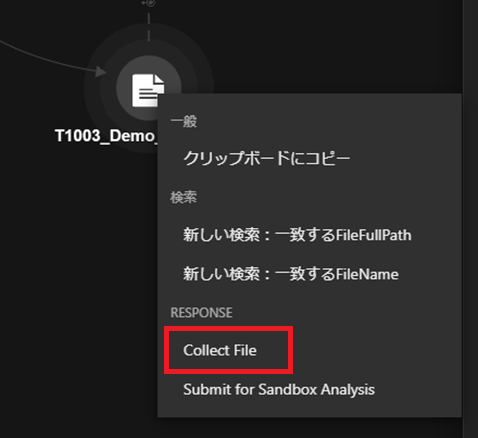

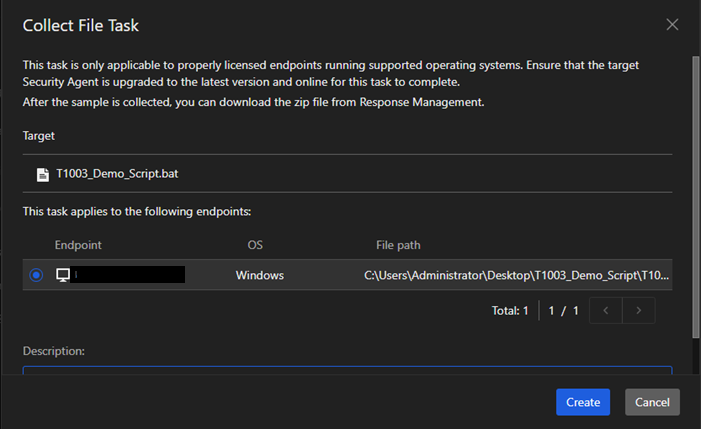

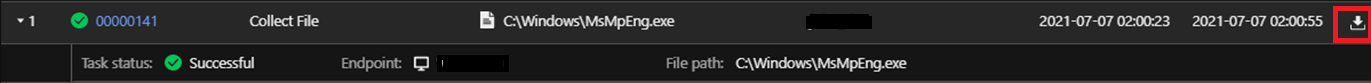

5. 不審ファイルを回収/解析

実行プロファイルを再度表示し、不審ファイルを右クリック – [Collect File]をクリックします。

※Collect Fileには20分ほど時間がかかる可能性があります。

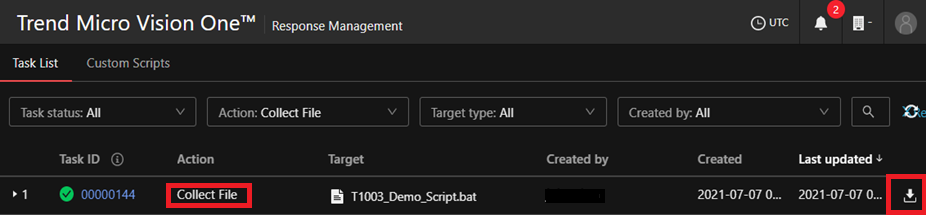

ここで収集した検体ファイルをResponse Managementからダウンロード可能です。

今回はデモファイルなので解析は不要です。

実際のインシデント対応の場合は、以下の手順を実施します。

1.不審ファイルをトレンドマイクロへ解析依頼を行う

2.パターンファイルに反映されたら、パターンのアップデートとフルスキャンを実行し、対応完了

コマンドを利用した評価方法(Windows向け)

XDRのDetection Modelにて検知される挙動を行うコマンドを実行し、

検出の確認、対処をご紹介します。

こちらはWindows環境限定の手順となりますので、ご注意ください。

以下の手順でご紹介します。

1.Windows OS端末にて認証情報を取得するコマンドを実行

2.Workbenchで確認

3.調査したいファイルを収集

4.端末にリモートシェル接続し、調査を実施

5.端末に対し論理隔離を実施

1. Windows OS端末にて認証情報を取得するコマンドを実行

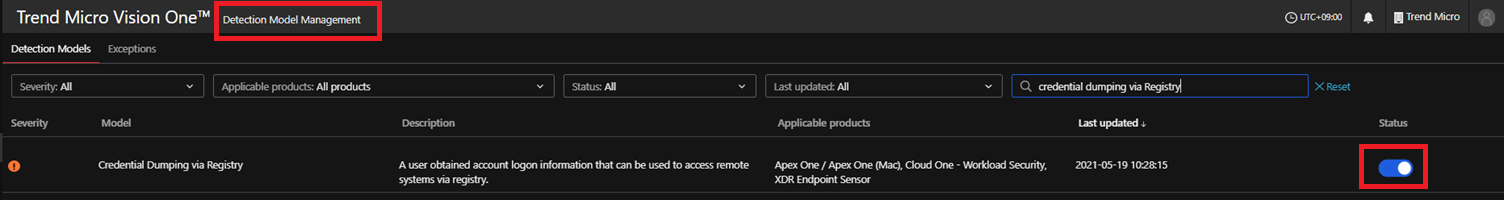

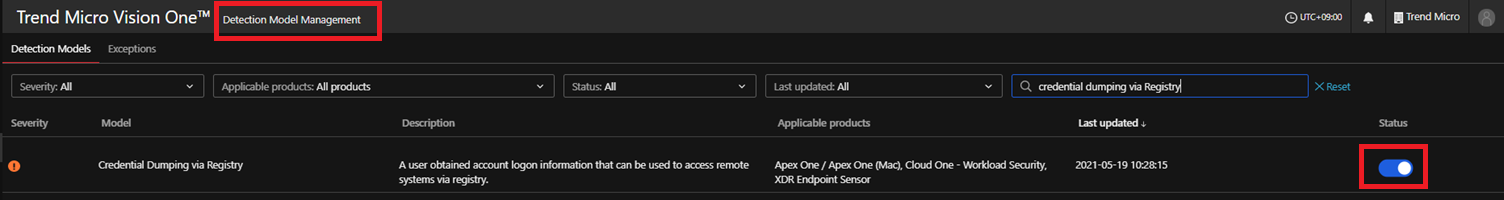

Detection Modelを開き、「Credential Dumping via Registry」のStatusがONになっていることを確認します。

アクティビティ監視を有効にしたWindows OS上で管理者としてコマンドプロンプトを開きます。

以下のコマンドラインを実行します。

※エラーについては無視して問題ありません。

reg save hklm\security security.hive /y

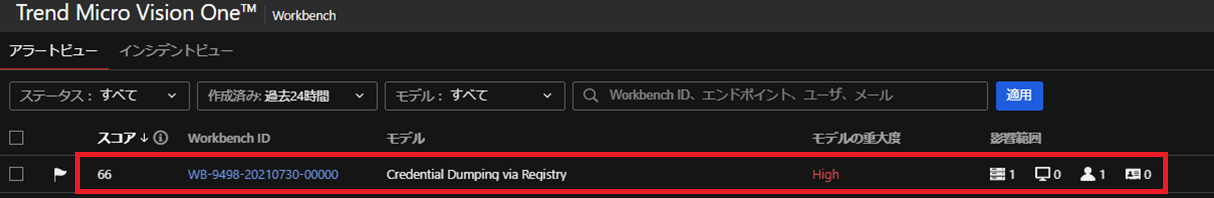

2. Workbenchで確認

数分後、Workbenchに『Model : Credential Dumping via Registry』で検知したイベントが作成されていることを確認します。

※Workbenchに反映されるまで約10分ほど時間がかかります。

3. 調査したいファイルを収集

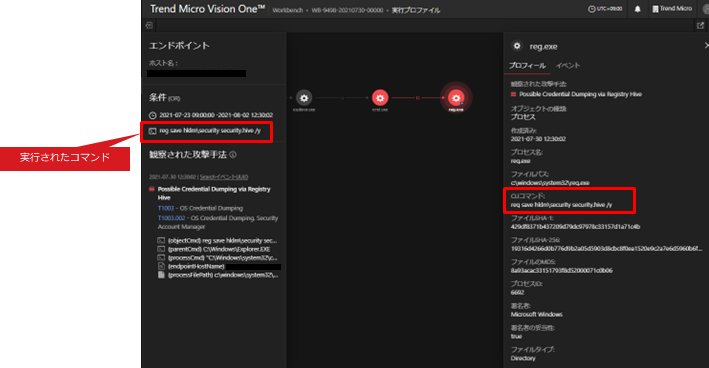

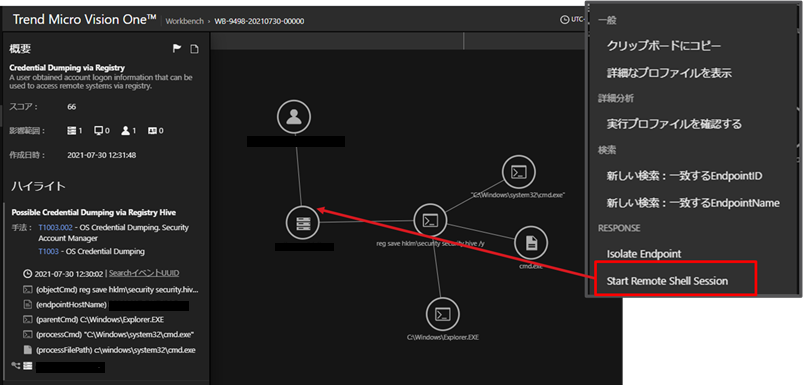

Workbench IDをクリックし、Workbenchイベントの詳細を表示します。

サーバアイコンを右クリックして、『実行プロファイルを確認する』を実行します。

Windows OS端末上で実行/展開されたプロセスやファイルのフローが可視化されます。

コマンドプロンプトからreg.exeが実行されたことが確認できます。

実行プロファイル画面右上の×印をクリックし、Workbenchイベントの詳細画面に戻ります。

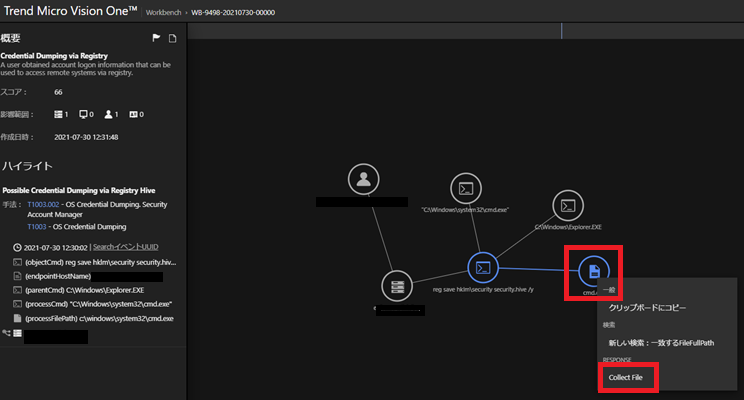

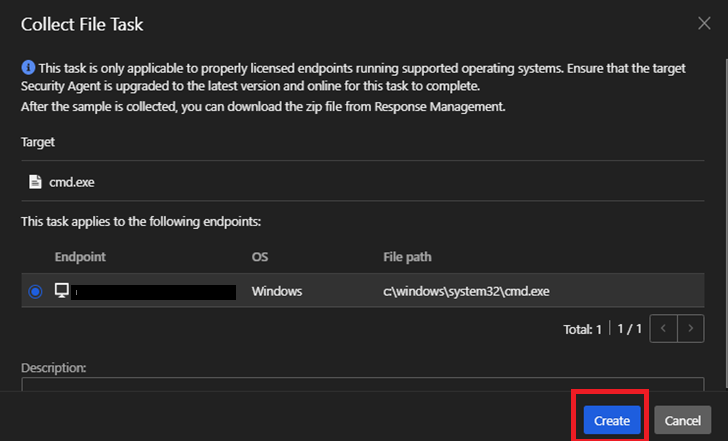

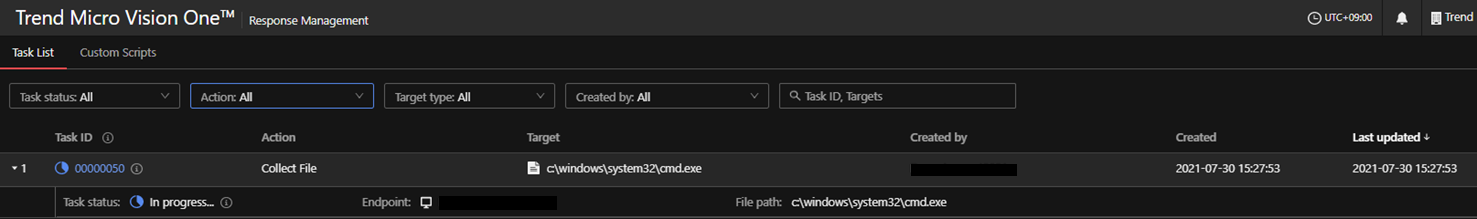

ドキュメントアイコン(cmd.exe)を右クリックして、『Collect File』を実行します。

※今回は手順紹介のためcmd.exeを収集していますが、実際の運用時には調査に必要なファイルを収集してください。

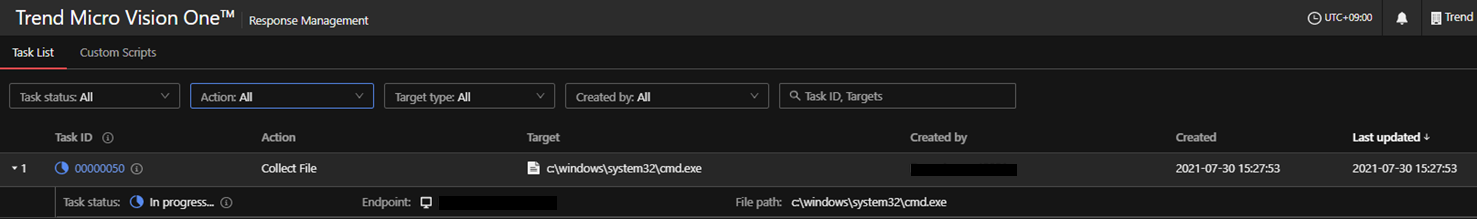

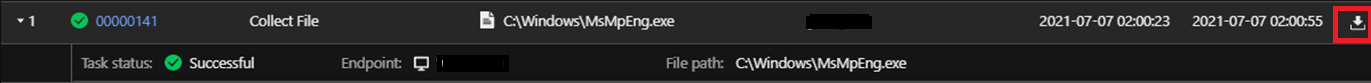

ファイル収集が完了すると、”Response Management”メニューから該当ファイルをダウンロードできます。

※ファイル収集には10分ほどかかります。

タスクが完了したら、右のアイコンからダウンロードします。

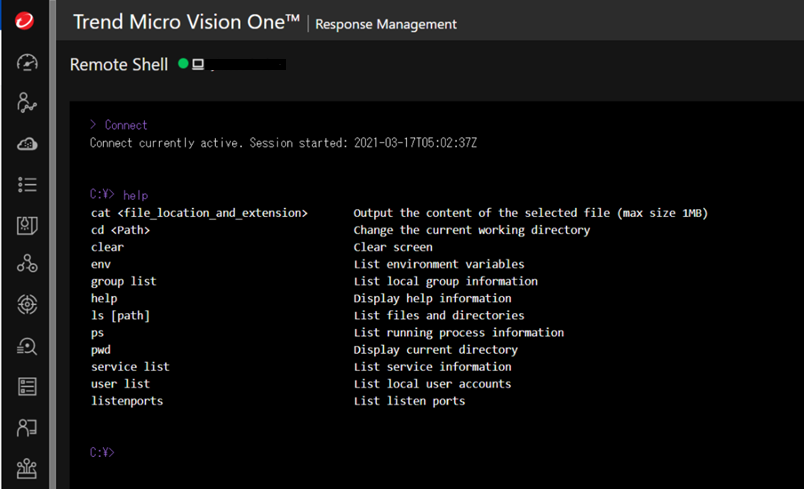

4. 端末にリモートシェル接続し、調査を実施

Workbenchの詳細画面に戻り、サーバアイコンを右クリックして『Start Remote Shell Session』を選択します。

Remote Shell接続が開始され、表示されているコマンドを実行して端末内の調査を行います。

※対応コマンドは随時アップデートされますので、

最新の対応状況はオンラインヘルプをご参照ください。

<Remote Shell Commands for Windows Endpoints>

https://docs.trendmicro.com/en-us/documentation/article/c3124722-5232-484a-a42d-3ed454227a6d-remote-shell-windows-endpoints

5. 端末に対し論理隔離を実施

※画像は上部『攻撃シミュレーションツールを利用した動作確認方法』の「4.論理隔離」をご確認ください。

Workbenchの詳細画面に戻り、サーバアイコンを右クリックして『エンドポイントの隔離』を選択します。

エンドポイントの隔離タスク画面が表示され、対象のサーバを確認し『作成』ボタンを選択すると、Response Managementでタスクが生成されます。

タスクのステータスが「成功」となると、対象サーバが論理隔離され、V1(XDR)サーバ以外からの接続が遮断されます。

ping疎通やRDP接続等で遮断されていることが確認できます。

コマンドを利用した評価方法(Linux向け)

XDRのDetection Modelにて検知される挙動を行うコマンドを実行し、

検出の確認、対処をご紹介します。

こちらはLinux環境限定の手順となりますので、ご注意ください。

以下の手順でご紹介します。

1.Linux端末にてネットワーク上のスニッフィングを実行

2.Workbenchで確認

3.調査したいファイルを収集

4.端末にリモートシェル接続し、調査を実施

5.端末に対し論理隔離を実施

1. Linux端末にてネットワーク上のスニッフィングを実行

Detection Modelを開き、「Credential Dumping via Registry」のStatusがONになっていることを確認します。

アクティビティ監視を有効にしたLinuxターミナル上で以下のコマンドラインを実行します。

※エラーについては無視して問題ありません。

sudo tcpdump -c 5 -nnni ens160

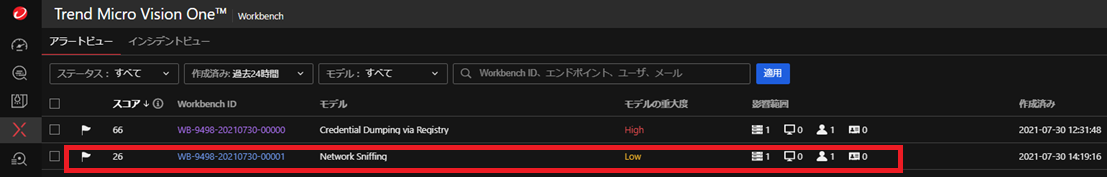

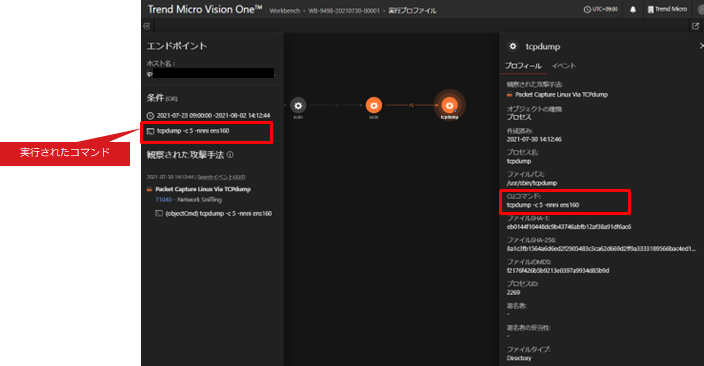

2. Workbenchで確認

数分後、Workbenchに『Model : Network Sniffing』で検知したイベントが作成されていることを確認します。

※Workbenchに反映されるまで約10分ほど時間がかかります。

3. 調査したいファイルを収集

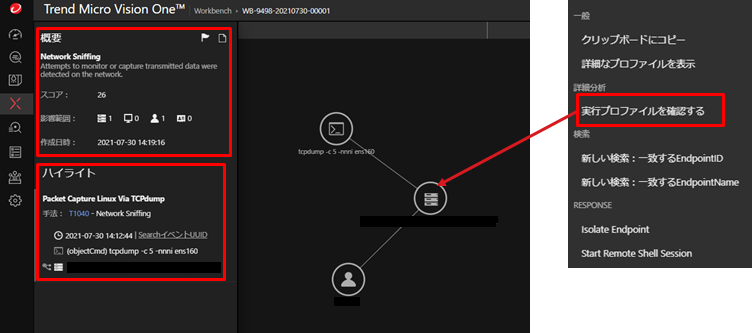

Workbench IDをクリックし、Workbenchイベントの詳細を表示します。

サーバアイコンを右クリックして、『実行プロファイルを確認する』を実行します。

Linux端末上で実行/展開されたプロセスやファイルのフローが可視化されます。

Tcpdumpコマンドが実行されたことが確認できます。

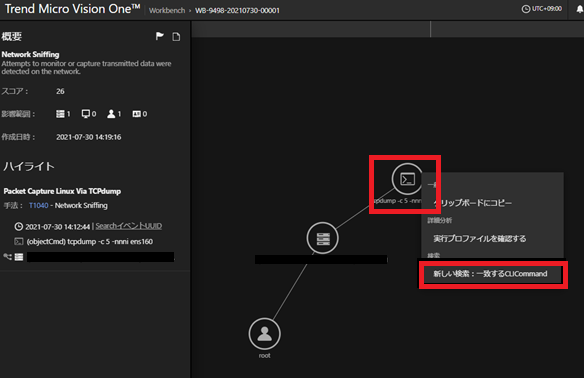

Workbenchの詳細画面に戻り、コマンドアイコンを右クリックし、『新しい検索:一致するCLICommand』をクリックします。

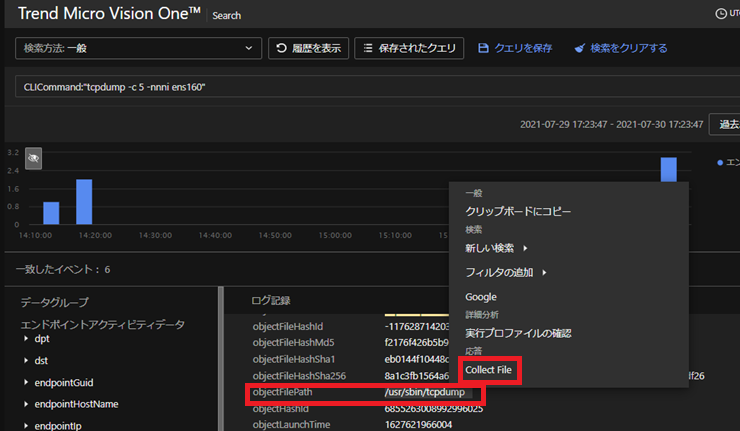

Search結果をExpandすると、詳細のログの中に“ObjectFilePath”があるので、値を右クリックし『Collect File』を実行します。

ファイル収集が完了すると、”Response Management”メニューから該当ファイルをダウンロードできます。

※ファイル収集には10分ほどかかります。

タスクが完了したら、右のアイコンからダウンロードします。

4. 端末にリモートシェル接続し、調査を実施

上述しております『コマンドを利用した評価方法(Windows向け)』と同様の手順となるため、

そちらをご参照ください。

5. 端末に対し論理隔離を実施

上述しております『コマンドを利用した評価方法(Windows向け)』と同様の手順となるため、

そちらをご参照ください。

さいごに

いかがでしたでしょうか?

昨今、攻撃の予防だけでなく侵入後の対策も大変重要になっております。

この記事を読んでいただき、少しでもXDRを効果的にご利用いただくための手助けになれば幸いです!

また、XDR機能をご利用いただく前段階として、Cloud Oneをご利用いただくための30日間の無料トライアルで体験いただくことも可能となります。

無料トライアルのご利用方法につきましては以下をご覧ください。

■XDR オンラインヘルプページ

https://docs.trendmicro.com/ja-jp/documentation/productgroup/?groupname=xdr-and-management-platforms

本ブログシリーズでは、皆さんがCloud One Workload SecurityのXDR機能を

簡単に利用できるようなコンテンツをお届けしていきます!

ブログシリーズ『Cloud One Workload Security™のXDR機能を利用しよう!』

ここまでお読みいただき、ありがとうございました!

トレンドマイクロ株式会社

セキュリティエキスパート本部 セールスエンジニアリング部

サーバセキュリティチーム

五十嵐 涼