Ransomware zorgt voor grotere uitbraken wereldwijd, ook al zijn er minder grote spelers bij betrokken

Het aantal nieuwe soorten ransomware steeg met 32 procent vergeleken met 2016, tot een totaal van 327. Dit toont dat er nog steeds actieve ransomware-ontwerpers waren die voordeel wilden halen uit een afzwakkende trend. De ransomware-gerelateerde bedreiging die door de Trend Micro™ Smart Protection Network™-beveiligingsinfrastructuur werd vastgesteld, toonde echter een tegengestelde richting en daalde met 41 procent. Schijnbaar was slechts een klein aantal nieuwe soorten verantwoordelijk voor reële bedreigingen in 2017.

Meer soorten ransomware in 2017: Vergelijking van totaal aantal nieuwe soorten ransomware

247

Nieuwe soorten in 2016

327

Nieuwe soorten in 2017

Kleiner aantal grote spelers, ondanks de toename in nieuwe soorten ransomware: Vergelijking van totaal aantal ontdekte ransomware-gerelateerde bedreigingen

1,078,091,703

Ransomware-gerelateerde bedreigingen in 2016

631,128,278

Ransomware-gerelateerde bedreigingen in 2017

Maar de ransomware-gebeurtenissen die van invloed waren op gebruikers waren significant groter. Deze wijdverbreide aanvallen sloegen toe in meerdere landen en resulteerden in een totale schade van miljarden dollars. Naast de twee beruchte spelers WannaCry en Petya, was er recentelijk ook sprake van Bad Rabbit: Deze ransomware sloeg in oktober 2017 toe bij een aantal bedrijven in Rusland, Oost-Europa en de V.S.

Dit is een uitgesproken verschil met 2016, toen er meer ransomware-incidenten werden gerapporteerd, maar waarbij de schade typisch beperkt bleef tot lokale bedrijven en het gevraagde losgeld slecht enkele tienduizenden dollars bedroeg.

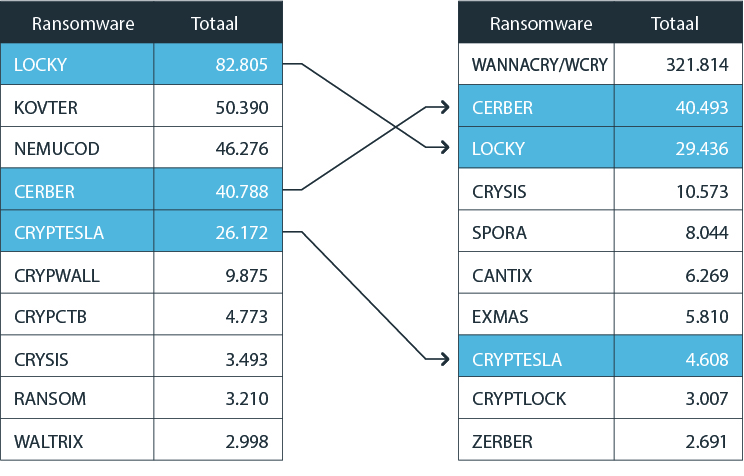

Belangrijkste soorten ransomware: Belangrijkste soorten ransomware in 2017, overgebleven uit 2016

Ransomware blijft een duidelijke en continue bedreiging omdat veel gebruikers wereldwijd nog te maken hebben met bestaande soorten. In de tussentijd tonen de recentere virulente uitbraken aan dat de nieuwe soorten ransomware steeds verfijnder worden en grotere doelwitten raken. Ontwikkelaars zijn continu bezig met experimenteren en het vinden van winstgevende strategieën. In 2017 werden diverse nieuwe methoden gebruikt, met een grotere toepassing van bestandsloze infectie en evasietechnieken voorafgaand aan de uitvoering, op basis van machine learning. Ook bleven oude kwetsbaarheden een geliefd doelwit.

Effectieve ransomware maakt meestal misbruik van bekende exploits en technieken. Daarom moeten bedrijven waakzaam blijven en het juiste patchbeleid implementeren. Ook moeten de bedrijfssystemen zijn beveiligd met meerlaagse oplossingen.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks