TrojanSpy.Win64.XEELASTEAL.A

UDS:Trojan-PSW.Win64.Agent.a (KASPERSKY)

Windows

- マルウェアタイプ: スパイウェア/情報窃取型

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

スパイウェアは、ユーザのキー入力操作情報を記録し、情報を収集します。

詳細

侵入方法

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

スパイウェアは、感染したコンピュータ内に以下のように自身のコピーを作成します。

- %AppDataLocal%\WindowsUpdateChecker\AutoUpdater.exe

(註:%AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。)

スパイウェアは、以下のファイルを作成します。

- %System Root%\__tmp_rar_sfx_access_check_{Random}

- %System Root%\şirket-ruhsat.pdf.exe → information stealer

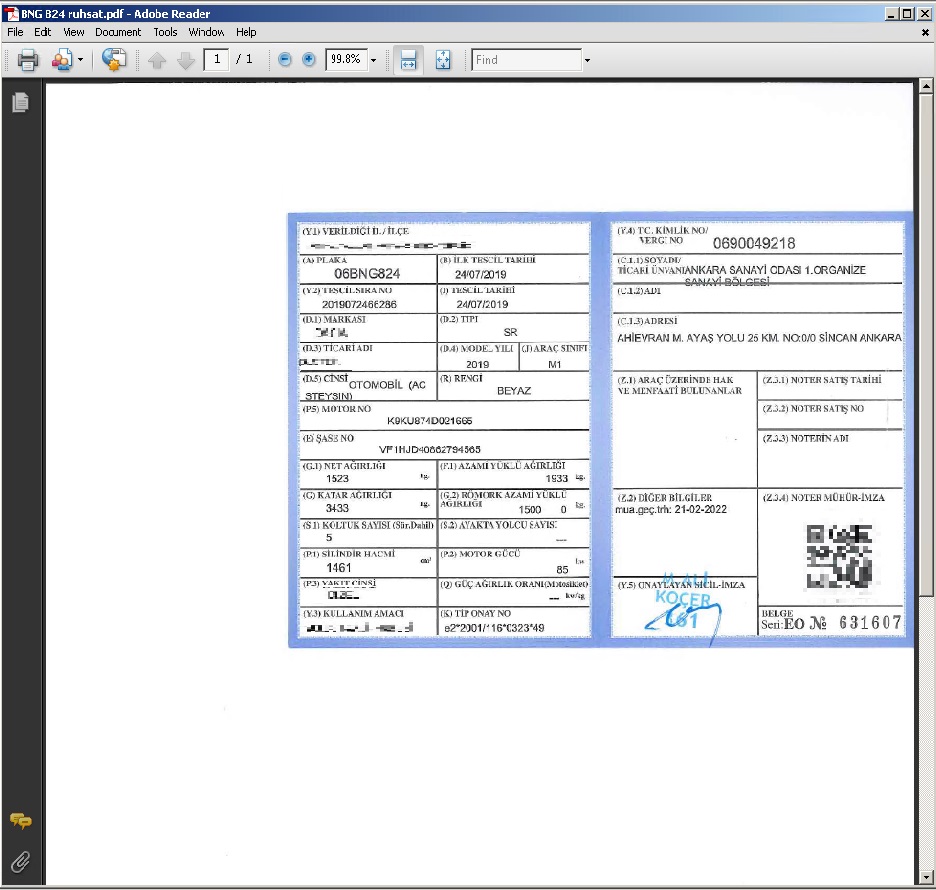

- %System Root%\BNG 824 ruhsat.pdf → serves as a decoy pdf file

- %User Temp%\login_data_copy.db

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.. %User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

スパイウェアは、以下のプロセスを追加します。

- "{Path To Default PDF Document Reader}" "%System Root%\BNG 824 ruhsat.pdf"

- %System Root%\şirket-ruhsat.pdf.exe

- %System%\cmd.exe /c "ver"

- wmic csproduct get uuid

- taskkill /IM chrome.exe

- %System%\cmd.exe /c "powershell.exe -NoProfile -ExecutionPolicy Bypass -EncodedCommand {Base64 Encoded Command}"

- %System%\cmd.exe /c "tasklist /FO LIST"

- powershell.exe Get-Clipboard

- powershell.exe -Command "$clipboardData = Get-Clipboard -Format Image $destinationPath = \"%User Temp%\{UUID}\last_clipboard_image.png\" $clipboardData.Save($destinationPath)"

- %System%\cmd.exe /c "echo ####System Info#### & systeminfo & echo ####System Version#### & ver & echo ####Host Name#### & hostname & echo ####Environment Variable#### & set & echo ####Logical Disk#### & wmic logicaldisk get caption,description,providername & echo ####User Info#### & net user & echo ####Startup Info#### & wmic startup get caption,command & echo ####Firewallinfo#### & netsh firewall show state"

- netsh.exe netsh wlan export profile key=clear

- %System%\cmd.exe /c "netsh wlan show profile"

- %System%\cmd.exe /c "netsh wlan show profile {profile} key=clear"

- schtasks /create /f /sc onlogon /rl highest /tn "AutoUpdateChecker" /tr "%AppData%\WindowsUpdateChecker\AutoUpdater.exe"

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.. %System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.. %User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

スパイウェアは、以下のフォルダを作成します。

- %User Temp%\{UUID}

- %User Temp%\{UUID}\Passwords

- %User Temp%\{UUID}\Cards

- %User Temp%\{UUID}\Cookies

- %User Temp%\{UUID}\Downloads

- %User Temp%\{UUID}\Historys

- %User Temp%\{UUID}\Firefox

- %User Temp%\{UUID}\Instagram

- %User Temp%\{UUID}\Twitter

- %User Temp%\{UUID}\Tiktok

- %User Temp%\{UUID}Reddit

- %User Temp%\{UUID}\Discord

- %User Temp%\{UUID}\Steam

- %User Temp%\{UUID}\Roblox

- %AppDataLocal%\WindowsUpdateChecker

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。)

スパイウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Exela

プロセスの終了

スパイウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- chrome.exe

作成活動

スパイウェアは、収集した情報を保存するために以下のファイルを作成します。

- %User Temp%\{UUID}\Passwords\Passwords.txt

- %User Temp%\{UUID}\Cards\Cards.txt

- %User Temp%\{UUID}\Cookies\Cookies.txt

- %User Temp%\{UUID}\Downloads\Downloads.txt

- %User Temp%\{UUID}\Historys\Historys.txt

- %User Temp%\{UUID}Firefox\History.txt

- %User Temp%\{UUID}\Firefox\Cookies.txt

- %User Temp%\{UUID}\Instagram\instagram.txt

- %User Temp%\{UUID}\Twitter\Twitter.txt

- %User Temp%\{UUID}\Tiktok\Tiktok.txt

- %User Temp%\{UUID}Reddit\Reddit.txt

- %User Temp%\{UUID}\Discord\Discord.txt

- %User Temp%\{UUID}\Steam\Steam.txt

- %User Temp%\{UUID}\Roblox\Roblox.txt

- %User Temp%\{UUID}\Display({Index of Display}).png

- %User Temp%\{UUID}\active_window.txt

- %User Temp%\{UUID}\process_list.txt

- %User Temp%\{UUID}\last_clipboard_text.txt

- %User Temp%\{UUID}\last_clipboard_image.png

- %User Temp%\{UUID}\system_info.txt

- %User Temp%\{UUID}\Wifi.txt

- %User Temp%\{UUID}.zip

- %User Temp%\key_logs.txt

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

情報漏えい

スパイウェアは、以下の情報を収集します。

- Browser Data (e.g. Browsing History, Cookies, Credit Card Information, Download History, Log In Credentials)

- Brave

- Chrome

- Edge

- Firefox (Browsing History and Cookies only)

- Opera

- Opera GX

- Vivaldi

- Online Account Information

- Discord

- Billing Information

- Biography

- Multifactor Authentication Status

- Phone Number

- Profile Picture

- Subscription Type

- Token

- User ID

- Username

- Instagram

- Biography

- Full Name

- Profile Picture

- Profile URL

- Session ID

- Username

- Verification Status

- Reddit

- Coins

- Comment Karma

- Gold Status

- Moderator Status

- Profile Picture

- Profile URL

- Total Karma

- Username

- Roblox

- Email Verification Status

- Profile Picture

- Profile URL

- Robux Count

- User ID

- Username

- Steam

- Account Creation Date

- Player Level

- Profile Picture

- Profile URL

- Steam ID

- Username

- Tiktok

- Coins

- Phone Number

- Profile URL

- User ID

- Username

- Twitter

- Account Creation Date

- Biography

- Follower Count

- Following Count

- Profile Picture

- Profile URL

- Screen Name

- Total Tweets

- Username

- Verification Status

- Discord

- System Information

- Active Window

- BIOS Version

- Boot Time

- Clipboard Data

- Domain

- Environment Variables

- Hostname

- Input Locale

- Installed Updates

- Logon Server

- Manufacturer

- Model

- Network Cards

- Running Processes

- Screenshot Of All Connected Displays

- Startup Programs

- System Locale

- Time Zone

- Type

- User Accounts

- Virtual Memory Information

- Wifi Network Credentials

- Windows Firewall Status

- OS Information

- Name

- Version

- Manufacturer

- Configuration

- Build Type

- Registered Owner

- Registered Organization

- Product ID

- Original Install Date

- CPU Information

- Name

- Count

- Frequency

- Manufacturer

- Memory Information

- Slot

- Capacity

- Manufacturer

- Part Number

- Speed

- Type

- GPU Information

- Name

- Memory

- Usage

- Logical Disk Information

- Disk Name

- Mount Point

- File System Type

- Capacity

- Used Space

- Free Space

- Usage Percentage

スパイウェアは、ユーザのキー入力操作情報を記録し、情報を収集します。

情報収集

スパイウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- https://{BLOCKED}d.com/api/webhooks/1139506512302194789/X_VYZdAHscWQNKWvya9KWqqqTK6UjVvS86_kUy8P8OyCcPhKykCQpEqf93S_qDFVuzp8

その他

スパイウェアは、以下を実行します。

- It displays the following as a decoy document:

- It terminates itself when the affected system's UUID is one of the following:

- 00000000-0000-0000-0000-000000000000

- 00000000-0000-0000-0000-AC1F6BD048FE

- 00000000-0000-0000-0000-AC1F6BD04972

- 00000000-0000-0000-0000-AC1F6BD04C9E

- 032E02B4-0499-05C3-0806-3C0700080009

- 03DE0294-0480-05DE-1A06-350700080009

- 11111111-2222-3333-4444-555555555555

- 129B5E6B-E368-45D4-80AB-D4F106495924

- 44B94D56-65AB-DC02-86A0-98143A7423BF

- 49434D53-0200-9036-2500-369025000C65

- 49434D53-0200-9036-2500-369025003AF0

- 49434D53-0200-9036-2500-36902500F022

- 49434D53-0200-9065-2500-65902500E439

- 4C4C4544-0050-3710-8058-CAC04F59344A

- 4D4DDC94-E06C-44F4-95FE-33A1ADA5AC27

- 5BD24D56-789F-8468-7CDC-CAA7222CC121

- 63203342-0EB0-AA1A-4DF5-3FB37DBB0670

- 6608003F-ECE4-494E-B07E-1C4615D1D93C

- 67E595EB-54AC-4FF0-B5E3-3DA7C7B547E3

- 6F3CA5EC-BEC9-4A4D-8274-11168F640058

- 71DC2242-6EA2-C40B-0798-B4F5B4CC8776

- 777D84B3-88D1-451C-93E4-D235177420A7

- 79AF5279-16CF-4094-9758-F88A616D81B4

- 7AB5C494-39F5-4941-9163-47F54D6D5016

- 8B4E8278-525C-7343-B825-280AEBCD3BCB

- 8F384129-F079-456E-AE35-16608E317F4F

- A15A930C-8251-9645-AF63-E45AD728C20C

- ADEEEE9E-EF0A-6B84-B14B-B83A54AFC548

- B1112042-52E8-E25B-3655-6A4F54155DBF

- C7D23342-A5D4-68A1-59AC-CF40F735B363

- D9142042-8F51-5EFF-D5F8-EE9AE3D1602A

- E6833342-780F-56A2-6F92-77DACC2EF8B3

- EB16924B-FB6D-4FA1-8666-17B91F62FB37

- It terminates itself if the affected system's computer name is one of the following:

- 3u2v9m8

- 6C4E733F-C2D9-4

- 8Nl0ColNQ5bq

- 8VizSM

- Abby

- ARCHIBALDPC

- B30F0242-1C6A-4

- BEE7370C-8C0C-4

- COMPNAME_4491

- d1bnJkfVlH

- DESKTOP-1PYKP29

- DESKTOP-1Y2433R

- DESKTOP-5OV9S0O

- DESKTOP-7XC6GEZ

- DESKTOP-B0T93D6

- DESKTOP-BQISITB

- DESKTOP-D019GDM

- DESKTOP-NAKFFMT

- DESKTOP-NNSJYNR

- DESKTOP-TKGQ6GH

- DESKTOP-VRSQLAG

- DESKTOP-WG3MYJS

- DESKTOP-WI8CLET

- Frank

- george

- HEUeRzl

- hmarc

- JOANNA

- John

- JOHN-PC

- JOHN-PC

- Julia

- JULIA-PC

- KATHLROGE

- kEecfMwgj

- Lisa

- LISA-PC

- lmVwjj9b

- ORELEEPC

- patex

- Peter Wilson

- PqONjHVwexsS

- PxmdUOpVyx

- Q9IATRKPRH

- QarZhrdBpj

- RALPHS-PC

- RDhJ0CNFevzX

- SERVER1

- w0fjuOVmCcP5A

- WDAGUtilityAccount

- WILEYPC

- WIN-5E07COS9ALR

- WINZDS-21T43RNG

- WORK

- XC64ZB

- It connects to the following URLs while using the acquired browser cookies to retrieve online account information:

- https://{BLOCKED}agram.com/api/v1/accounts/current_user/?edit=true

- https://{BLOCKED}r.com/i/api/1.1/account/update_profile.json

- https://{BLOCKED}ok.com/passport/web/account/info/?aid=1459&app_language=de-DE&app_name=tiktok_web&battery_info=1&browser_languagede-DE&browser_name=Mozilla&browser_online=true&browser_platform=Win32&browser_version=5.0%20%28Windows%20NT%2010.0%3B%20Win64%3B%20x6%29%20AppleWebKit%2F537.36%20%28KHTML%2C%20like%20Gecko%29%20Chrome%2F112.0.0.0%20Safari%2F537.36&channel=tiktok_web&cookie_enabled=tue&device_platform=web_pc&focus_state=true&from_page=fyp&history_len=2&is_fullscreen=false&is_page_visible=true&os=windows&priority_rgion=DE&referer=®ion=DE&screen_height=1080&screen_width=1920&tz_name=Europe%2FBerlin&webcast_language=de-DE

- https://{BLOCKED}t.tiktok.com/webcast/wallet_api/diamond_buy/permission/?aid=1988&app_language=de-DE&app_name=tiktok_web&battery_inf=1&browser_language=de-DE&browser_name=Mozilla&browser_online=true&browser_platform=Win32&browser_version=5.0%20%28Windows%20NT%2010.%3B%20Win64%3B%20x64%29%20AppleWebKit%2F537.36%2%28KHTML%2C%20like%20Gecko%29%20Chrome%2F112.0.0.0%20Safari%2F537.36&channel=tiktok_web&cookie_enabled=true

- https://{BLOCKED}ts.reddit.com/api/access_token

- https://{BLOCKED}blox.com/my/account/json

- https://{BLOCKED}y.roblox.com/v1/users/{User ID}/currency

- https://{BLOCKED}ails.roblox.com/v1/users/avatar?userIds={User ID}&size=420x420&format=Png&isCircular=false

- https://{BLOCKED}eampowered.com/ISteamUser/GetPlayerSummaries/v0002/?key=440D7F4D810EF9298D25EDDF37C1F902&steamids={Steam ID}

- https://{BLOCKED}eampowered.com/IPlayerService/GetSteamLevel/v1/?key=440D7F4D810EF9298D25EDDF37C1F902&steamid={Steam ID}

- https://{BLOCKED}d.com/api/v8/users/@me

- https://{BLOCKED}d.com/api/v6/users/@me/billing/payment-sources

- https://{BLOCKED}scordapp.com/avatars/{Discord ID}/{Discord Profile Picture URL}.png

以下のスケジュールされたタスクを追加します:

- Task Name: AutoUpdateChecker

- Trigger: At log on of any user

- Action: Start a Program - %AppDataLocal%\WindowsUpdateChecker\AutoUpdater.exe

(註:%AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。)

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.Win32.TRX.XXPE50FFF078

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

セーフモード時のスケジュールタスクの削除方法

- セーフモードのまま、以下の{タスク名}-{実行するタスク}のリストを使用し、以下のステップで確認する必要があります。

- Task Name: AutoUpdateChecker

Task to be run: %AppDataLocal%\WindowsUpdateChecker\AutoUpdater.exe

- Task Name: AutoUpdateChecker

- Windows 7 および Server 2008 (R2) をご使用の場合は、[スタート] > [コンピューター] をクリックします。

- Windows 8、8.1、10、Server 2012をご使用の場合は、画面左下で右クリックし、「ファイルエクスプローラ」をクリックします。

- PCの検索欄に、次のように入力します。

- System%\Tasks\{タスク名}

- ファイルを選択し、SHIFT+DELETEキーを押して削除します。

- レジストリエディタを開き、以下を実行してください。

- Windows 7およびServer 2008(R2)をご使用の場合は、[スタート]ボタンをクリックし、[検索]入力フィールドに「regedit」と入力し、Enterキーを押します。

- Windows 8、8.1、10、およびServer 2012(R2)をご使用の場合は、画面の左下隅を右クリックし、[実行]をクリックして、テキストボックスに「regedit」と入力します。

- レジストリエディタウィンドウの左パネルで、以下をダブルクリックします。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tree>{タスク名}

- 作成されたエントリを探し、レジストリ値のデータをメモする。

- ID={タスクデータ}

- データを記録した後、レジストリキーを削除します。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tree>{タスク名}

- レジストリエディタウィンドウの左パネルで、以下をダブルクリックします。

- HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows NT>CurrentVersion>Schedule>TaskCache>Tasks

- 左側のパネルで、手順6で配置したTask Dataと同じ名前のレジストリキーを探して削除します。

- ={タスクデータ}

- レジストリエディタを閉じます。

手順 6

以下のファイルを検索し削除します。

- %AppDataLocal%\WindowsUpdateChecker\AutoUpdater.exe

- %System Root%\__tmp_rar_sfx_access_check_{Random}

- %System Root%\BNG 824 ruhsat.pdf

- %System Root%\şirket-ruhsat.pdf.exe

- %User Temp%\login_data_copy.db

- %User Temp%\{UUID}\Passwords\Passwords.txt

- %User Temp%\{UUID}\Cards\Cards.txt

- %User Temp%\{UUID}\Cookies\Cookies.txt

- %User Temp%\{UUID}\Downloads\Downloads.txt

- %User Temp%\{UUID}\Historys\Historys.txt

- %User Temp%\{UUID}Firefox\History.txt

- %User Temp%\{UUID}\Firefox\Cookies.txt

- %User Temp%\{UUID}\Instagram\instagram.txt

- %User Temp%\{UUID}\Twitter\Twitter.txt

- %User Temp%\{UUID}\Tiktok\Tiktok.txt

- %User Temp%\{UUID}Reddit\Reddit.txt

- %User Temp%\{UUID}\Discord\Discord.txt

- %User Temp%\{UUID}\Steam\Steam.txt

- %User Temp%\{UUID}\Roblox\Roblox.txt

- %User Temp%\{UUID}\Display({Index of Display}).png

- %User Temp%\{UUID}\active_window.txt

- %User Temp%\{UUID}\process_list.txt

- %User Temp%\{UUID}\last_clipboard_text.txt

- %User Temp%\{UUID}\last_clipboard_image.png

- %User Temp%\{UUID}\system_info.txt

- %User Temp%\{UUID}\Wifi.txt

- %User Temp%\{UUID}.zip

- %User Temp%\key_logs.txt

手順 7

以下のフォルダを検索し削除します。

- %User Temp%\{UUID}

- %User Temp%\{UUID}\Passwords

- %User Temp%\{UUID}\Cards

- %User Temp%\{UUID}\Cookies

- %User Temp%\{UUID}\Downloads

- %User Temp%\{UUID}\Historys

- %User Temp%\{UUID}\Firefox

- %User Temp%\{UUID}\Instagram

- %User Temp%\{UUID}\Twitter

- %User Temp%\{UUID}\Tiktok

- %User Temp%\{UUID}Reddit

- %User Temp%\{UUID}\Discord

- %User Temp%\{UUID}\Steam

- %User Temp%\{UUID}\Roblox

- %AppDataLocal%\WindowsUpdateChecker

手順 8

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「TrojanSpy.Win64.XEELASTEAL.A 」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください