TrojanSpy.Win32.GRANDOREIRO.MLMB

2023年11月14日

プラットフォーム:

Windows

危険度:

ダメージ度:

感染力:

感染確認数:

情報漏えい:

- マルウェアタイプ: スパイウェア/情報窃取型

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

感染経路 インターネットからのダウンロード, 他のマルウェアからの作成

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

詳細

ファイルサイズ 322238464 bytes

タイプ EXE

ファイル圧縮 Delphi

メモリ常駐 なし

発見日 2023年10月18日

ペイロード URLまたはIPアドレスに接続, システム情報の収集, 情報収集

侵入方法

スパイウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

スパイウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- FA1EA8E940963B9A3B51F33824D877A8

スパイウェアは、感染コンピュータ上のメモリに以下のプロセスを確認すると、自身を終了します。

- ResourceHacker.exe

- JoeTrace.exe

- PCHunter32.exe

- PCHunter64.exe

- ProcessHacker.exe

- procexp.exe

- procexp64.exe

- Wireshark.exe

- filemon.exe

- procmon.exe

- regmon.exe

情報漏えい

スパイウェアは、以下の情報を収集します。

- System Information:

- Computername

- Username

- Operating System Version

- IP Address

- Installed Anti Virus Products

- Country

- City

- Region

- Zip Code

- Language

- Geolocation

- Time zone information

- Installed Programs:

- Mail Clients

- Microsoft Outlook

- Software\Clients\Mail

- Anti-Malware Program

- C:\Program Files\Trusteer

- C:\Program Files (x86)\Trusteer

- Banking

- C:\Program Files\Diebold\

- C:\Program Files (x86)\Diebold

- C:\Program Files\Topaz OFD

- C:\Program Files (x86)\Topaz OFD

- Crypto Wallets

- c:\Program Files\Bitcoin

- c:\Program Files (x86)\OPOLODesk

- c:\Program Files\OPOLODesk

- c:\Program Files (x86)\BitBox

- c:\Program Files\BitBox

- c:\Program Files (x86)\Coinomi

- c:\Program Files\Coinomi

- c:\Program Files (x86)\Electrum

- c:\Program Files\Electrum

- c:\Program Files (x86)\Binance

- c:\Program Files\Binance

- Connects to the following URL to retrieve affected system's IP Address

- http[:]/ip-api[.]com/json

その他

スパイウェアは、以下を実行します。

- It terminates itself if any of the following are satisfied:

- If the execution is occurring in a Virtual Environment

- If it is executed from the following directory:

- D:\script

- D:\programming

- If the username matches any of the following:

- JOHN-PC

- DESTOP2457

- difusor

- Win-StephyPC3

- WIN-VUA6POUV5U

- WORK

- *~+

- Administrator

- It retrieves the hostname from the following URL

- {BLOCKED}m-az.net However as of this writing, the said URL is inaccessible.

- It requires a successful connection to the C&C server to retrieve the URL responsible for downloading the payload.

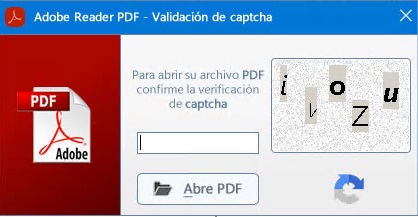

- Completing the captcha is required to execute the malware's routine.

対応方法

対応検索エンジン: 9.800

初回 VSAPI パターンバージョン 18.768.05

初回 VSAPI パターンリリース日 2023年10月20日

VSAPI OPR パターンバージョン 18.769.00

VSAPI OPR パターンリリース日 2023年10月21日

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- TROJ.Win32.TRX.XXPE50FFF074

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「TrojanSpy.Win32.GRANDOREIRO.MLMB」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください