RANSOM_DEKFOS.A

Artemis!5A843982BB52 (McAfee); HEUR:Trojan.Win32.Generic (Kaspersky); TR/Crypt.ZPACK.Gen (Avira)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

詳細

インストール

マルウェアは、以下のファイルを作成します。

- {Folders Containing Encrypted Files}\secret.key

- %User Temp%\BOLaoCrSE

(註:%User Temp%フォルダは、ユーザの一時フォルダで、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Local\Temp" です。.)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- "W",9F,"",0C,"",EF,"IUzmY"

その他

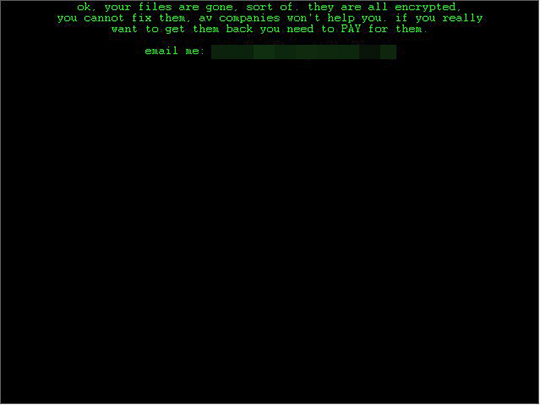

マルウェアは、以下のメッセージが記載されたポップアップウィンドウを表示します。

ランサムウェアの不正活動

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- %System Root%\Users\Public

- %Windows%

- %Program Files%\Common Files

- %Application Data%

- %AppDataLocal%

- %ProgramData%

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.. %Windows%フォルダは、Windowsが利用するフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows" です。.. %Program Files%フォルダは、プログラムファイルのフォルダで、いずれのオペレーティングシステム(OS)でも通常、 "C:\Program Files"、64bitのOS上で32bitのアプリケーションを実行している場合、 "C:\Program Files (x86)" です。.. %Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista 、 7 、8、8.1 、Server 2008 および Server 2012の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。.. %AppDataLocal%フォルダは、Windows 2000、XP および Server 2003 の場合、通常、"C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista および 7 の場合、"C:\Users\<ユーザ名>\AppData\Local" です。. %ProgramData%フォルダは、Windows Vista および 7 の場合、通常、"C:\ProgramData"、Windows 2000、XP (32ビット)、Server 2003 の場合、"C:\Program Files"、Windows XP (64ビット) の場合、"C:\Program Files (x86)" です。)

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .fff

マルウェアが作成する以下のファイルは、脅迫状です。

- {Folders Containing Encrypted Files}\READTHISHIT.txt

マルウェアは、以下の内容を含む脅迫状のテキストファイルを残します。

- ok, your files are gone, sort of. they are all encrypted,

you cannot fix them, av companies won't help you. if you really

want to get them back you need to PAY for them.

email me: sofucked@{BLOCKED}eechmail.org

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

以下のファイルを検索し削除します。

- {Folders Containing Encrypted Files}\secret.key

- {Folders Containing Encrypted Files}\READTHISHIT.txt

- %User Temp%\BOLaoCrSE

手順 5

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「RANSOM_DEKFOS.A」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください