Ransom.Win64.RELICPROJ.A

UDS:Trojan-Ransom.Win32.Relic.a (Kaspersky)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

他のシステム変更

マルウェアは、以下のファイルを削除します。

- d:\$recyclebin\desktop.ini

- d:\$recyclebin\$I63O705.txt

- D:\$RECYCLE.BIN\$R63O705.txt

- D:\$RECYCLE.BIN\$RJRKOLR\bridgelist.h

- D:\$RECYCLE.BIN\$RJRKOLR\dbghelp\dbghelp.h

- D:\$RECYCLE.BIN\$RJRKOLR\lz4\lz4.h

- D:\$RECYCLE.BIN\$RJRKOLR\TitanEngine\TitanEngine.h

- D:\$RECYCLE.BIN\$RJRKOLR\TitanEngine\TitanEngine_x64.a

- D:\$RECYCLE.BIN\$RJRKOLR\TitanEngine\TitanEngine_x64.lib

- D:\$RECYCLE.BIN\$RJRKOLR\XEDParse\XEDParse_x64.a

- D:\$RECYCLE.BIN\$RJRKOLR\_plugin_types.h

- D:\$RECYCLE.BIN\$RJRKOLR\_dbgfunctions.h

- D:\$RECYCLE.BIN\$RJRKOLR\_plugin_types.h

- D:\$RECYCLE.BIN\$RSYAN0F\translations\x64dbg_{language}.qm

- D:\$RECYCLE.BIN\$RSYAN0F\x32\asmjit.dll

- D:\$RECYCLE.BIN\$RSYAN0F\x32\dbghelp.dll

- D:\$RECYCLE.BIN\$RSYAN0F\x32\DeviceNameResolver.dll

- D:\$RECYCLE.BIN\$RSYAN0F\x32\GleeBug

- D:\$RECYCLE.BIN\$RSYAN0F\x32\Scylla.dll

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- sql

- oracle

- dbeng50

- postgres

- isqlplussvc

- toad

- git

- subversion

- svn

- logmein

- teamviewer

- vnc

- tinyvnc

- backup

- s3

- onedrive

- azure

- outlook

- thunderbird

- firefox

- chrome

- chromium

- winword

- powerpnt

- wordpad

- excel

- msaccess

- onenote

- outlook

- visio

- java

- putty

- git

- cadence

- cad

- allegro

- jira

- processmonitor

- regedit

- ocssd

- procexplorerv

- regedt32

- procexplorerv

- procdump

- mmc

- programaudit

- kaseya

- steam

情報漏えい

マルウェアは、以下の情報を収集します。

- Hostname

- Username

- OS Version

- Service Configurations

その他

マルウェアは、以下を実行します。

- It uses wevtutil.exe to clear event logs of each segment of its malicious routine.

- Before encryption, it checks every available folder in available local drives if there are files inside it.

- It retrieves service configurations that are related in managing Windows OS, network connectivity, security, and multimedia:

- audiosvc

- bdesvc

- comsysapp

- cscservice

- dcomlaunch

- dhcp

- dnscache

- dot3svc

- eaphost

- efs

- ehrecvr

- ehsched

- eventlog

- eventsystem

- fax

- fdphost

- googlechromeelevationservice

- gpsvc

- gupdate

- gupdatem

- hidserv

- hkmsvc

- homegroupprovider

- idsvc

- ikeext

- ipbusenum

- iphlpsvc

- keyiso

- ktmrm

- lanmanserver

- lanmanworkstation

- lltdsvc

- mmcss

- netlogon

- netman

- netmsmqactivator

- nettcpactivator

- nettcpportsharing

- p2psvc

- plugplay

- power

- protectedstorage

- remoteregistry

- sharedaccess

- termservice

- vaultsvc

- wbengine

- wcncsvc

- wdiservicehost

- wdisystemhost

- webclient

ランサムウェアの不正活動

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- {original filename}.{original extension}.306624E70F2C279F

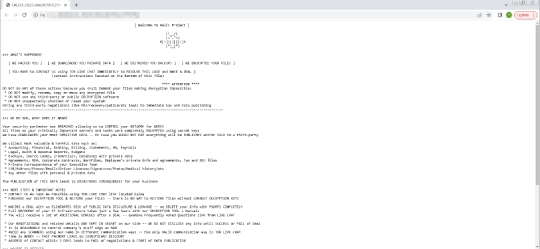

マルウェアが作成する以下のファイルは、脅迫状です。

- {encrypted directory}\UNLOCK_FILES.306624E70F2C279F.HTML

- {available drives}\UNLOCK_FILES.306624E70F2C279F.HTML

以下のファイル拡張子を持つファイルについては暗号化しません:

- .drv

- .msc

- .dll

- .lock

- .sys

- .msu

- .lnk

- .search-ms

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.Win32.TRX.XXPE50FFF075

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

以下のファイルを検索し削除します。

- {encrypted directory}\UNLOCK_FILES.306624E70F2C279F.HTML

- {available drives}\UNLOCK_FILES.306624E70F2C279F.HTML

手順 4

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win64.RELICPROJ.A」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください