Ransom.Win64.LOCKXX.THABEBD

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化:

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

特定のファイル拡張子を持つファイルを暗号化します。 身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %ProgramData%\lockxxx.recovery_data.hta

- {Malware File Path}\info.log

- {Malware File Path}\err.log

- {Malware File Path}\enc.log

- {Malware File Path}\debug.log

- %ProgramData%\lockxx.bin

(註:%ProgramData%フォルダは、マルチユーザーシステムにおいて任意のユーザがプログラムに変更を加えることができるプログラムファイルフォルダのバージョンです。これには、すべてのユーザのアプリケーションデータが含まれます。Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\ProgramData" です。Windows Server 2003(32-bit)、2000(32-bit)、XPの場合、通常 "C:\Documents and Settings\All Users" です。 )

マルウェアは、以下のプロセスを追加します。

- cmd.exe /c schtasks /delete /tn \"Windows update00\" /f"

- cmd.exe /c schtasks /create /sc minute /mo 5 /tn "Windows update01" /tr "Powershell wevtutil el | Foreach-Object {Write-Host \"Clearing $_\"; wevtutil cl \"$_\"}" /ru "" /RL HIGHEST

- cmd.exe /c schtasks /create /tn shutdown00 /tr \"shutdown -r -t 0\" /sc once /st {Time} /ru \"\""

- cmd.exe /c "bcdedit /set {default} recoveryenabled No"

- cmd.exe /c "wmic shadowcopy delete /nointeractive"

- cmd.exe /c "bcdedit /set {default} bootstatuspolicy ignoreallfailures"

- cmd.exe /c "vssadmin delete shadows /All /Quiet"

- Explore.exe

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\(0_O)#######

- Local\RstrMgr-3887CAB8-533F-4C85-B0DC-3E5639F8D511-Session0000

- Local\RstrMgr3887CAB8-533F-4C85-B0DC-3E5639F8D511

他のシステム変更

マルウェアは、インストールの過程で、以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

.lockxx = {Malware File Path} → Deletes afterward

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

lockxx.recovery_data.hta = %ProgramData%\lockxx.recovery_data.hta

マルウェアは、以下のレジストリ値を変更し、デスクトップの壁紙を変更します。

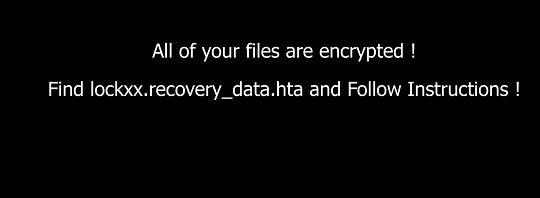

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = %ProgramData%\lockxx.bin

マルウェアは、コンピュータのデスクトップの壁紙に以下の画像を設定します。

- %ProgramData%\lockxx.bin

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- sqlservr.exe

- sqlwriter.exe

- sqlagent.exe

- fdhost.exe

- reportingservicesservice.exe

- omtsreco.exe

- tnslsnr.exe

- oracle.exe

- emagent.exe

- perl.exe

- msaccess.exe

- mysqld.exe

- mysqld-nt.exe

- msftesql.exe

- mysqld_opt.exe

- mydesktopservice.exe

- winword.exe

- excel.exe

- wordpad.exe

- outlook.exe

- sqlbrowser.exe

- winRAR.exe

- 7-Zip.exe

- Chrome.exe

マルウェアは、感染コンピュータ上でプロセスが常駐されていることを確認した場合、以下のいずれかの文字列を含むプロセスまたはサービスを終了します。

- vss

- sql

- svc$

- memtas

- mepocs

- msexchange

- sophos

- veeam

- backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

- AeLookupSvc

- AppIDSvc

- Appinfo

- AppMgmt

- aspnet_state

- AudioSrv

- Windows Audio

- AxInstSV

- BDESVC

- Browser

- bthserv

- CertPropSvc

- COMSysApp

- CryptSvc

- CscService

- Offline Files

- DcomLaunch

- defragsvc

- DHCP Client

- Dnscache

- DNS Client

- dot3svc

- EapHost

- ehRecvr

- ehSched

- eventlog

- EventSystem

- fdPHost

- FDResPub

- FontCache

- gpsvc

- idsvc

- gupdate

- gupdatem

- hidserv

- hkmsvc

- IKEEXT

- IPBusEnum

- iphlpsvc

- IP Helper

- KeyIso

- KtmRm

- MMCSS

- LanmanServer

- Server

- Workstation

- lltdsvc

- lmhosts

- Mcx2Svc

- MpsSvc

- MSDTC

- MSiSCSI

- msiserver

- napagent

- Netlogon

- Netlogon

- Netman

- netprofm

- NlaSvc

- odserv

- p2pimsvc

- p2psvc

- PcaSvc

- PeerDistSvc

- BranchCache

- PerfHost

- PlugPlay

- Plug and Play

- PNRPAutoReg

- PNRPsvc

- PolicyAgent

- Power

- Power

- ProfSvc

- QWAVE

- RpcSs

- RasAuto

- RasMan

- RemoteAccess

- rpcapd

- RpcEptMapper

- RpcLocator

- SamSs

- SCardSvr

- Smart Card

- Schedule

- SCPolicySvc

- SDRSVC

- seclogon

- SensrSvc

- SessionEnv

- SharedAccess

- SNMPTRAP

- SNMP Trap

- Spooler

- Print Spooler

- sppsvc

- sppuinotify

- SSDPSRV

- SstpSvc

- stisvc

- StorSvc

- swprv

- SysMain

- Superfetch

- Sysmon64

- Sysmon64

- TapiSrv

- Telephony

- TermService

- Themes

- Themes

- THREADORDER

- TPAutoConnSvc

- TPVCGateway

- TrkWks

- UI0Detect

- UmRdpService

- upnphost

- UxSms

- VaultSvc

- Virtual Disk

- VGAuthService

- VMTools

- VMware Tools

- vmvss

- W32Time

- Windows Time

- wbengine

- WbioSrvc

- wcncsvc

- WdiSystemHost

- WebClient

- WebClient

- Wecsvc

- wercplsupport

- WerSvc

- WinDefend

- Winmgmt

- WinRM

- Wlansvc

- wmiApSrv

- WMPNetworkSvc

- WPCSvc

- WPDBusEnum

- wscsvc

- WSearch

- wuauserv

- wudfsvc

- WwanSvc

- aelookupsvc

その他

マルウェアは、以下のパラメータを受け取ります。

- -h → Display help menu

- -path {File Path} → Encrypts the specified path

- -mode {Integer} → Specify mode

- -nosize {Integer} →

- -size {Integer} →

- -skip {Directory} → Skip encrypting the specified directory

- -sleep {Integer} → Sleep duration in minutes

- -walk → Do not encryptfiles

- -clear → Clear system logs and self-delete

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- .vdi

- .vhd

- .vhdx

- .vmdk

- .vmem

- .vswp

- .vmsn

- .vmx

- .dat

- .vib

- .vbk

- .psc

- .myd

- .frm

- .myi

- .mdb

- .mdf

- .ndf

- .ldf

- .accdb

- .db

- .odb

- .wdb

- .sql

- .ns

- .dbf

- .dmp

- .ora

- .zip

- .7z

- .rar

- .tar

- .gz,.tib

- .ba_

- .bak

- .bk

- .dsk

- .adf

- .in

- .txt

- .prt

- .cad

- .grf

- .edat

- .sldprt

- .0

- .1

- .2

- .3

- .4

- .5

- .6

- .7

- .8

- .9

- .mod

- .dwg

- .ini

- .dcm

- .arj

- .back

- .000

- .bco

- .kpr

- .rbk

- .rep

- .shl

- .sjc

- .php

- .python

- .asp

- .aspx

- .c

- .cpp

- .pyc

- .pyw

- .sln

- .scm

- .ps1

- .json

- .pptx

- .xls

- .xlsx

- .doc

- .docx

- .csv

- .jsp

- .sicck

- .bah

- .bal

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- recovery_data.txt

- NTUSER.DAT

- ntuser.dat.log1

- ntuser.dat.log2

- bootmgr

- ntldr

- ntuser.dat

- ntuser.dat.log

- autorun.inf

- thumbs.db

- bootsect.bak

- bootfont.bin

- ntuser.ini

- desktop.ini

- boot.ini

- iconcache.db

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .lockxx

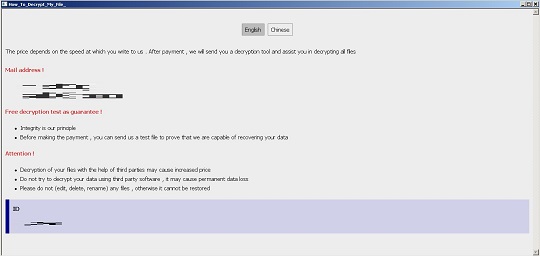

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\lockxxx.recovery_data.hta

以下のファイル拡張子を持つファイルについては暗号化しません:

- .jpg

- .vmsg

- .tdf

- .sample

- .xsl

- .xml

- .content

- .mof

- .sam

- .xsd

- .png

- .swf

- .js

- .css

- .gif

- .hxs

- .hds

- .wpl

- .url

- .ttf

- .snippet

- .trc

- .blf

- .rll

- .regtrans-ms

- .search-ms

- .icns

- .msstyles

- .cpl

- .jspx

- .hlp

- .lnk

- .deskthemepack

- .cmd

- .ics

- .adv

- .dll

- .ico

- .exe

- .com

- .nls

- .bat

- .rtp

- .spl

- .msu

- .rom

- .key

- .ocx

- .ps1

- .msp

- .386

- .drv

- .lock

- .mod

- .wpx

- .cab

- .idx

- .sys

- .icl

- .nomedia

- .cur

- .scr

- .hta

- .themepack

- .bin

- .diagcfg

- .shs

- .theme

- .prf

- .msc

- .mpa

- .msi

- .diagcab

- .ani

- .diagpkg

- .session

- .pol

- .lib

- .bmp

- .tmp

- .log

- .chm

- .wim

- .sdi

- .gho

- .pbk

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- lockxx.recovery_data.hta=%ProgramData%\lockxx.recovery_data.hta

- lockxx.recovery_data.hta=%ProgramData%\lockxx.recovery_data.hta

手順 4

デスクトッププロパティを修正します。

手順 5

以下のファイルを検索し削除します。

- %ProgramData%\lockxxx.recovery_data.hta

- {Malware File Path}\info.log

- {Malware File Path}\err.log

- {Malware File Path}\enc.log

- {Malware File Path}\debug.log

- %ProgramData%\lockxx.bin

手順 6

スケジュールされたタスクを削除する

タスク削除の手順に含まれる{タスク名} - {実行するタスク}には以下が当てはまります。

- Name: Windows update01

- Trigger:One Time →{After triggered, repeat every 5 minutes indefinitely}

- Action: Start a program → {Powershell wevtutil el | Foreach-Object {Write-Host \"Clearing $_\"; wevtutil cl \"$_\"}}

- Name: shutdown00

- Trigger: One Time → {Creation Date}

- Action: Start a program → {Shutdown -r -t 0}

Windows 2000、Windows XP、Windows Server 2003の場合:

- [スタート]→[プログラム]→[アクセサリ]→[システムツール]→[スケジュールされたタスク]をクリックして、スケジュールされたタスクを開きます。

- 上記の{タスク名} を、[名前]の欄に入力します。

- 入力した{タスク名} 持つファイルを右クリックします。

- [プロパティ]をクリックします。 [実行]フィールドで、表示されている{実行するタスク}を確認します。

- 上記の{実行するタスク}と文字列が一致するタスクを削除します。

Windows Vista、Windows 7、Windows Server 2008、Windows 8、Windows 8.1、およびWindows Server 2012の場合:

- Windowsタスクスケジューラを開きます。

• Windows Vista、Windows 7、Windows Server 2008の場合、[スタート]をクリックし、[検索]フィールドに「taskchd.msc」と入力してEnterキーを押します。

• Windows 8、Windows 8.1、Windows Server 2012の場合、画面の左下隅を右クリックし、[実行]をクリックし、「taskchd.msc」と入力してEnterキーを押します。 - 左側のパネルで、[タスクスケジューラライブラリ]をクリックします。

- 中央上部のパネルで、上記の{タスク名}を[名前]の欄に入力します。

- 中央下部のパネルで、[アクション]タブをクリックします。 [詳細]の欄で、{実行するタスク}を確認します。

- 文字列が一致するタスクを削除します。

手順 7

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win64.LOCKXX.THABEBD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください