Ransom.Win32.MIMIC.D

Ransom:Win32/Mimic.MA!MTB (MICROSOFT)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、バックドア活動の機能を備えていません。

マルウェアは、感染コンピュータ上の特定の情報を収集します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\7ZipSfx.000\7za.exe → legitimate 7zip application, deleted afterwards

- %User Temp%\7ZipSfx.000\DC.exe → detected as HackTool.Win32.DEFENDERCONTROL.Z, deleted afterwards

- %User Temp%\7ZipSfx.000\ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exe → Mimic ransomware, deleted afterwards

- %User Temp%\7ZipSfx.000\Everything.exe → legitimate Everything application, deleted afterwards

- %User Temp%\7ZipSfx.000\Everything.ini → deleted afterwards

- %User Temp%\7ZipSfx.000\Everything2.ini → deleted afterwards

- %User Temp%\7ZipSfx.000\Everything32.dll → legitimate dll used by Everything.exe, deleted afterwards

- %User Temp%\7ZipSfx.000\Everything64.dll → password protected archive containing malicious payload, deleted afterwards

- %User Temp%\7ZipSfx.000\gui35.exe → deleted afterwards

- %User Temp%\7ZipSfx.000\gui40.exe → GUI used by Mimic ransomware, deleted afterwards

- %User Temp%\7ZipSfx.000\xdel.exe → legitimate sdelete application, deleted afterwards

- %User Temp%\7ZSfx000.cmd → used to delete the sample and itself

- Copy of files dropped in %User Temp%\7ZipSfx.000:

- %AppDataLocal%\{Generated GUID}\7za.exe

- %AppDataLocal%\{Generated GUID}\DC.exe

- %AppDataLocal%\{Generated GUID}\Everything.exe

- %AppDataLocal%\{Generated GUID}\Everything.ini

- %AppDataLocal%\{Generated GUID}\Everything2.ini

- %AppDataLocal%\{Generated GUID}\Everything32.dll

- %AppDataLocal%\{Generated GUID}\Everything64.dll

- %AppDataLocal%\{Generated GUID}\gui35.exe

- %AppDataLocal%\{Generated GUID}\gui40.exe

- %AppDataLocal%\{Generated GUID}\systemsg.exe → copy of ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exe

- %AppDataLocal%\{Generated GUID}\xdel.exe

- %AppDataLocal%\{Generated GUID}\session.tmp

- %AppDataLocal%\{Generated GUID}\global_options.ini

- %System%\GroupPolicy\Machine\Registry.pol

- %System%\GroupPolicy\gpt.ini

- %System Root%\temp\session.tmp

マルウェアは、以下のプロセスを追加します。

- %User Temp%\7ZipSfx.000\7za.exe i

- %User Temp%\7ZipSfx.000\7za.exe x -y -p{Archive File Password} Everything64.dll

- %User Temp%\7ZipSfx.000\ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exe

- cmd /c "%User Temp%\7ZSfx000.cmd"

- %AppDataLocal%\{Generated GUID}\systemsg.exe

- %AppDataLocal%\{Generated GUID}\gui40.exe

- %Program Files%\Everything\Everything.exe" -startup

- %AppDataLocal%\{Generated GUID}\DC.exe /D

- %AppDataLocal%\{Generated GUID}\systemsg.exe -e watch -pid {Current Process PID} -!

- %AppDataLocal%\{Generated GUID}\systemsg.exe" -e ul1;

- %AppDataLocal%\{Generated GUID}\systemsg.exe" -e ul2;

- powercfg.exe -H off

- powercfg.exe -SETACVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 7648efa3-dd9c-4e3e-b566-50f929386280 0

- powercfg.exe -SETACVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 96996bc0-ad50-47ec-923b-6f41874dd9eb 0

- powercfg.exe -SETACVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 5ca83367-6e45-459f-a27b-476b1d01c936 0

- powercfg.exe -SETDCVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 7648efa3-dd9c-4e3e-b566-50f929386280 0

- powercfg.exe -SETDCVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 96996bc0-ad50-47ec-923b-6f41874dd9eb 0

- powercfg.exe -SETDCVALUEINDEX 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c 4f971e89-eebd-4455-a8de-9e59040e7347 5ca83367-6e45-459f-a27b-476b1d01c936 0

- powercfg.exe -SETACVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 7648efa3-dd9c-4e3e-b566-50f929386280 0

- powercfg.exe -SETACVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 96996bc0-ad50-47ec-923b-6f41874dd9eb 0

- powercfg.exe -SETACVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 5ca83367-6e45-459f-a27b-476b1d01c936 0

- powercfg.exe -SETDCVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 7648efa3-dd9c-4e3e-b566-50f929386280 0

- powercfg.exe -SETDCVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 96996bc0-ad50-47ec-923b-6f41874dd9eb 0

- powercfg.exe -SETDCVALUEINDEX e9a42b02-d5df-448d-aa00-03f14749eb61 4f971e89-eebd-4455-a8de-9e59040e7347 5ca83367-6e45-459f-a27b-476b1d01c936 0

- powercfg.exe -S 8c5e7fda-e8bf-4a96-9a85-a6e23a8c635c

- powercfg.exe -S e9a42b02-d5df-448d-aa00-03f14749eb61

- ping 127.2 -n 5 & fsutil file setZeroData offset=0 length=20000000 \"%s\" & cd /d \"%s\" & Del /f /q /a *.exe *.bat

- ping 127.2 -n 5 & fsutil file setZeroData offset=0 length=20000000 \"%s\" & cd /d \"%s\" & Del /f /q /a *.exe *.ini *.dll *.bat *.db

- powershell.exe -ExecutionPolicy Bypass \"Get-VM | Stop-VM\"

- powershell.exe -ExecutionPolicy Bypass \"Get-VM | Select-Object vmid | Get-VHD | %{Get-DiskImage -ImagePath $_.Path; Get-DiskImage -ImagePath $_.ParentPath} | Dismount-DiskImage\"

- powershell.exe -ExecutionPolicy Bypass \"Get-Volume | Get-DiskImage | Dismount-DiskImage\"

- bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

- bcdedit.exe /set {default} recoveryenabled no

- wbadmin.exe DELETE SYSTEMSTATEBACKUP

- wbadmin.exe delete catalog -quiet

- reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v "AllowMultipleTSSessions" /t REG_DWORD /d 0x1 /f

- reg add "HKLM\system\CurrentControlSet\Control\Terminal Server" /v "fSingleSessionPerUser" /t REG_DWORD /d 0x0 /f

- reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "c:\windows\system32\cmd.exe"

- notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

- %AppDataLocal%\{Generated GUID}\xdel.exe -accepteula -p 1 -c {Encrypted Drive}

- wevtutil.exe cl security

- wevtutil.exe cl system

- wevtutil.exe cl application

- cmd.exe /d /c "ping 127.2 -n 5 & fsutil file setZeroData offset=0 length=20000000 "%AppDataLocal%\{Generated GUID}\systemsg.exe" & cd /d "%AppDataLocal%\{Generated GUID}" & Del /f /q /a *.exe *.ini *.dll *.bat *.db"

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。. %Program Files%フォルダは、デフォルトのプログラムファイルフォルダです。C:\Program Files in Windows 2000(32-bit)、Server 2003(32-bit)、XP、Vista(64-bit)、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Program Files"です。また、Windows XP(64-bit)、Vista(64-bit)、7(64-bit)、8(64-bit)、8.1(64-bit)、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Program Files(x86)" です。)

マルウェアは、以下のフォルダを作成します。

- %User Temp%\7ZipSfx.000

- %AppDataLocal%\{Generated GUID} →File attribute set to HIDDEN and SYSTEM

- %System Root%\temp

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。. %AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。. %System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- {Derived from the string "WhosYourBunny"}

自動実行方法

マルウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

systemsg = %AppDataLocal%\{Generated GUID}\systemsg.exe

他のシステム変更

マルウェアは、以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\

exefile\shell\open\

command

(Default) = "%1" %*

HKEY_USER\S-1-5-21-2019512041-4230814187-3178073052-1000_CLASSES\exefile\

shell\open\command

(Default) = "%1" %*

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows Defender\Real-Time Protection

DisableRealtimeMonitoring = 1

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

HidePowerOptions = 1

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

HidePowerOptions = 1

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoClose = 1

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

StartMenuLogOff = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Control\FileSystem

LongPathsEnabled = 1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

DataCollection

AllowTelemetry = 0

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon

AllowMultipleTSSessions = 1

HKEY_LOCAL_MACHINE\system\CurrentControlSet\

Control\Terminal Server

fSingleSessionPerUser = 0

HKEY_LOCAL_MACHINE\Software\Classes\

mimicfile\shell\open\

command

(Default) = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

HKEY_LOCAL_MACHINE\Software\Classes\

.ELENOR-corp-{Victim ID}

(Default) = mimicfile

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

systemsg.exe = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

マルウェアは、以下のレジストリ値を変更します。

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\

Microsoft\Windows Defender

DisableAntiSpyware = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows Defender

DisableAntiSpyware = 1

(註:変更前の上記レジストリ値は、「0」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\WinDefend

Start = 3

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\{Service with "sql","backup", or "database" in its Name}

Start = 4

HKEY_LOCAL_MACHINE\Software\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

shutdownwithoutlogon = 0

(註:変更前の上記レジストリ値は、「1」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

System

ConsentPromptBehaviorAdmin = 5

(註:変更前の上記レジストリ値は、「5」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\

Windows\CurrentVersion\Policies\

System

legalnoticetext = {Contents of Ransom Note}

(註:変更前の上記レジストリ値は、「{Empty}」となります。)

HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\

Windows\CurrentVersion\Policies\

System

legalnoticecaption = {Space}

(註:変更前の上記レジストリ値は、「{Empty}」となります。)

マルウェアは、以下のレジストリキーを削除します。

HKEY_LOCAL_MACHINE\Software\Policies\

Microsoft\Windows\System

DisableCmd =

HKEY_CURRENT_USER\Software\Policies\

Microsoft\Windows\System

DisableCmd =

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

systemsg.exe =

HKEY_CURRENT_USER\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

systemsg.exe =

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、バックドア活動の機能を備えていません。

ルートキット機能

マルウェアは、ルートキット機能を備えていません。

プロセスの終了

マルウェアは、感染コンピュータ上で確認した以下のサービスを終了します。

- WSearch

- pla

- DusmSvc

- defragsvc

- DoSvc

- wercplsupport

- SDRSVC

- TroubleshootingSvc

- Wecsvc

- fhsvc

- wbengine

- PcaSvc

- WerSvc

- SENS

- AppIDSvc

- BITS

- wuauserv

- SysMain

- DiagTrack

- diagnosticshub.standalonecollector.service

- dmwappushservice

- WMPNetworkSvc

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- taskmgr.exe

- tasklist.exe

- taskkill.exe

- perfmon.exe

- Everything.exe

マルウェアは、感染コンピュータ上でプロセスが常駐されていることを確認した場合、以下のいずれかの文字列を含むプロセスまたはサービスを終了します。

- sql

- backup

- database

情報漏えい

マルウェアは、感染コンピュータ上の以下の情報を収集します。

- Processor architecture

- Number of processors

- RAM information

- OS version

- Username

- Computer name

- If executed with elevated privileges or not

- User groups

- Affected machine IP address

- Network adapter name

- Network shares

- Network drives

- If the full version of .NET Framework 4 is installed on the affected system or not

その他

マルウェアは、以下の拡張子をもつファイルを暗号化します。

- tib

- sql

- sqlite

- sqlite3

- sqlitedb

- mdf

- mdb

- adb

- db

- db3

- dbf

- dbs

- udb

- dbv

- dbx

- edb

- exb

- 1cd

- fdb

- idb

- mpd

- myd

- odb

- xls

- xlsx

- doc

- docx

- bac

- bak

- back

- zip

- rar

- dt

- 4dd

- 4dl

- abcddb

- abs

- abx

- accdb

- accdc

- accde

- accdr

- accdt

- accdw

- accft

- ade

- adf

- adn

- adp

- alf

- arc

- ask

- bacpac

- bdf

- btr

- cat

- cdb

- chck

- ckp

- cma

- cpd

- dacpac

- dad

- dadiagrams

- daschema

- db-shm

- db-wal

- db2

- dbc

- dbt

- dcb

- dct

- dcx

- ddl

- dlis

- dp1

- dqy

- dsk

- dsn

- dtsx

- dxl

- eco

- ecx

- epim

- fcd

- fic

- fm5

- fmp

- fmp12

- fmpsl

- fol

- fp3

- fp4

- fp5

- fp7

- fpt

- frm

- gdb

- grdb

- gwi

- hdb

- his

- hjt

- ib

- icg

- icr

- ihx

- itdb

- itw

- jet

- jtx

- kdb

- kexi

- kexic

- kexis

- lgc

- lut

- lwx

- maf

- maq

- mar

- mas

- mav

- maw

- mdn

- mdt

- mrg

- mud

- mwb

- ndf

- nnt

- nrmlib

- ns2

- ns3

- ns4

- nsf

- nv

- nv2

- nwdb

- nyf

- oqy

- ora

- orx

- owc

- p96

- p97

- pan

- pdb

- pdm

- pnz

- qry

- qvd

- rbf

- rctd

- rod

- rodx

- rpd

- rsd

- s2db

- sas7bdat

- sbf

- scx

- sdb

- sdc

- sdf

- sis

- sl3

- spq

- sqlite2

- te

- temx

- tmd

- tps

- trc

- trm

- udl

- usr

- v12

- vis

- vpd

- vvv

- wdb

- wmdb

- wrk

- xdb

- data

- xld

- xmlff

- 7z

マルウェアは、以下を実行します。

- It does not proceed with its behavior when the affected system's operating system is Windows XP or older.

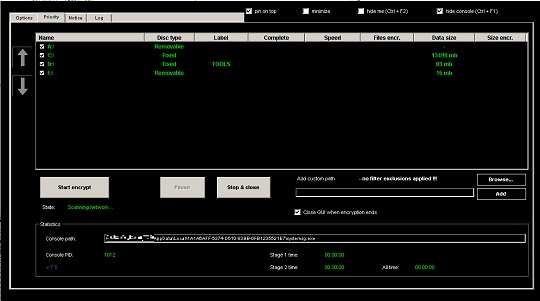

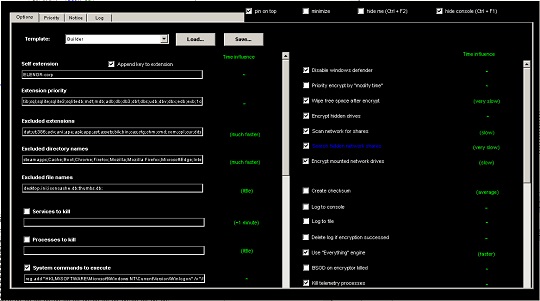

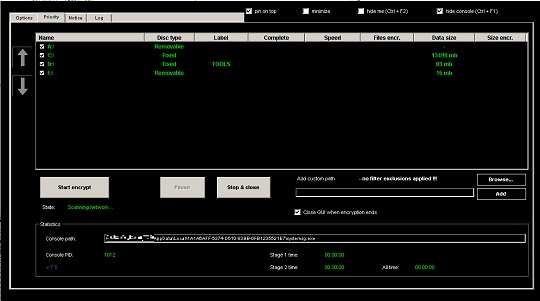

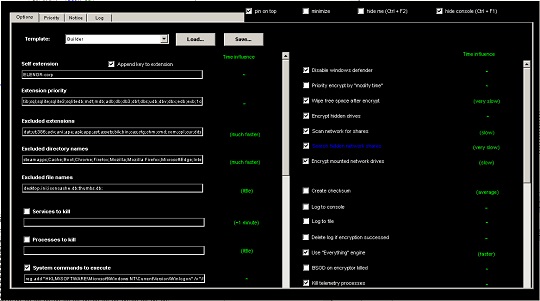

- It uses the following GUI to control the operation of the ransomware:

- It encrypts fixed and removable drives and network shares.

- It abuses Everything APIs to search for files to encrypt.

- It stores a session key in %AppDataLocal%\{Generated GUID}\session.tmp to resume encryption if the process is interrupted.

- It disables Windows Defender.

- It disables the affected system's ability to sleep, hibernate, or enter power-saving mode.

- It uses Powershell to stop all running VMs, identify VHDs associated with VMs and unmounts them.

- It empties the recycle bin.

- It uses WQL to delete volume shadow copies.

- It enables multiple remote desktop sessions to the affected system.

- It sets sethc.exe (Sticky Keys) to open cmd.exe.

- It clears security, system, and applicaiton event logs.

- It disables Windows telemetry.

- It sets itself to be one of the last processes terminated during system shutdown.

マルウェアは、以下のパラメータを受け取ります。

- -dir → directory for encryption

- -e all → encrypt all (default)

- -e local → encrypt local files

- -e net → encrypt files on network drives

- -e watch

- -e share → encrypt files on network shares

- -e ul1 → unlock certain memory addresses from another process

- -e ul2 → unlock certain memory addresses from another process

- -prot → protects the ransomware from being killed

- -pid → process identifier (PID) of the previously-running ransomware

- -tail

マルウェアは、脆弱性を利用した感染活動を行いません。

ランサムウェアの不正活動

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- desktop.ini

- iconcache.db

- thumbs.db

- ntuser.ini

- boot.ini

- ntdetect.com

- ntldr

- NTUSER.DAT

- bootmgr

- BOOTNXT

- BOOTTGT

- session.tmp

- Decrypt_ELENOR-corp_info.txt

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- steamapps

- Cache

- Boot

- Chrome

- Firefox

- Mozilla

- Mozilla Firefox

- MicrosoftEdge

- Internet Explorer

- TorBrowser

- Opera

- Opera Software

- Common Files

- Config.Msi

- Intel

- Microsoft

- Microsoft Shared

- Microsoft.NET

- MSBuild

- MSOCache

- Packages

- PerfLogs

- Program Files

- Program Files (x86)

- ProgramData

- System Volume Information

- tmp

- Temp

- USOShared

- Windows

- Windows Defender

- Windows Journal

- Windows NT

- Windows Photo Viewer

- Windows Security

- Windows.old

- WindowsApps

- WindowsPowerShell

- WINNT

- $RECYCLE.BIN

- $WINDOWS.~BT

- $Windows.~WS

- :\Users\Public\

- :\Users\Default\

- %AppDataLocal%\{Generated GUID}

(註:%AppDataLocal%フォルダは、ローカルアプリケーションデータフォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data" です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local" です。)

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .ELENOR-corp-{Victim ID}

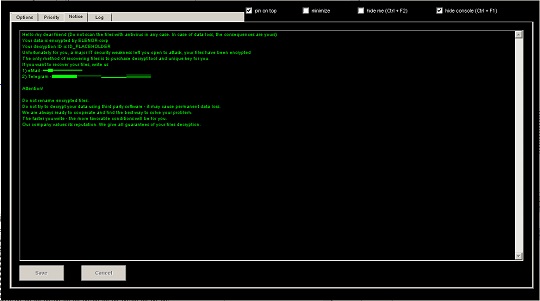

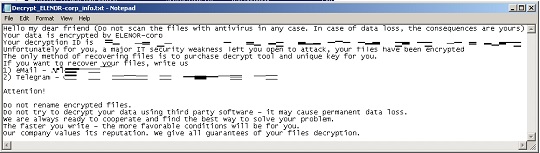

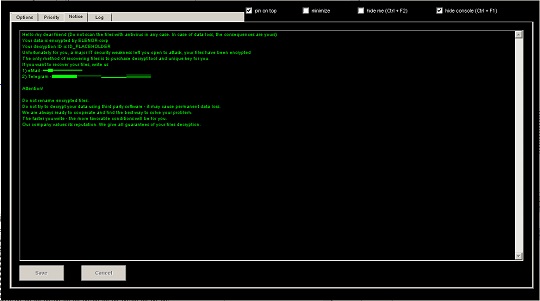

マルウェアが作成する以下のファイルは、脅迫状です。

- {Root of Encrypted Path}\Decrypt_ELENOR-corp_info.txt

- %Desktop%\Decrypt_ELENOR-corp_info.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- ELENOR-corp-{Victim ID}

- dat

- ut

- 386

- adv

- ani

- ape

- apk

- app

- asf

- assets

- bik

- bin

- cas

- cfg

- chm

- cmd

- com

- cpl

- cur

- dds

- deskthemepack

- diagcab

- diagcfg

- diagpkg

- dll

- dmp

- drv

- dsf

- epub

- exe

- fnt

- fon

- gif

- hlp

- hta

- htm

- html

- ico

- ics

- idx

- inf

- info

- ini

- ipch

- lib

- log

- manifest

- mid

- mod

- msc

- msi

- msp

- msstyles

- msu

- mui

- mxf

- nls

- nomedia

- ocx

- otf

- pak

- pif

- ps1

- py

- rc

- reg

- resource

- ress

- rgss3a

- rm

- rmvb

- rom

- rpa

- rpgmvo

- rpgmvp

- rpy

- rpyc

- rtf

- rtp

- rvdata2

- sfcache

- shs

- snd

- so

- swf

- sys

- tak

- theme

- themepack

- tiger

- tmp

- torrent

- ts

- ttc

- ttf

- h

- cpp

- unity3d

- usm

- vbs

- vob

- vsix

- wav

- winmd

- woff

- wpx

- wv

- xex

- xml

<補足>

インストール

マルウェアは、以下のファイルを作成します。

- %User Temp%\7ZipSfx.000\7za.exe → 正規アプリ「7zip」、後に削除される

- %User Temp%\7ZipSfx.000\DC.exe → 「HackTool.Win32.DEFENDERCONTROL.Z」として検出される、後に削除される

- %User Temp%\7ZipSfx.000\ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exe → Mimicランサムウェア、後に削除される

- %User Temp%\7ZipSfx.000\Everything.exe → 正規アプリ「Everything」、後に削除される

- %User Temp%\7ZipSfx.000\Everything.ini → 後に削除される

- %User Temp%\7ZipSfx.000\Everything2.ini → 後に削除される

- %User Temp%\7ZipSfx.000\Everything32.dll → Everything.exeが使用する正規DLL、後に削除される

- %User Temp%\7ZipSfx.000\Everything64.dll → パスワードで保護されたアーカイブ(不正なペイロードを含む)、後に削除される

- %User Temp%\7ZipSfx.000\gui35.exe → 後に削除される

- %User Temp%\7ZipSfx.000\gui40.exe → Mimicランサムウェアが使用するGUI、後に削除される

- %User Temp%\7ZipSfx.000\xdel.exe → 正規アプリ「sdelete」、後に削除される

- %User Temp%\7ZSfx000.cmd → 自身および自身のコピーの削除に用いられる

- %User Temp%\7ZipSfx.000内に作成されたファイルのコピー:

- %AppDataLocal%\{生成されたGUID}\7za.exe

- %AppDataLocal%\{生成されたGUID}\DC.exe

- %AppDataLocal%\{生成されたGUID}\Everything.exe

- %AppDataLocal%\{生成されたGUID}\Everything.ini

- %AppDataLocal%\{生成されたGUID}\Everything2.ini

- %AppDataLocal%\{生成されたGUID}\Everything32.dll

- %AppDataLocal%\{生成されたGUID}\Everything64.dll

- %AppDataLocal%\{生成されたGUID}\gui35.exe

- %AppDataLocal%\{生成されたGUID}\gui40.exe

- %AppDataLocal%\{生成されたGUID}\systemsg.exe → ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exeのコピー

- %AppDataLocal%\{生成されたGUID}\xdel.exe

- %AppDataLocal%\{生成されたGUID}\session.tmp

- %AppDataLocal%\{生成されたGUID}\global_options.ini

- %System%\GroupPolicy\Machine\Registry.pol

- %System%\GroupPolicy\gpt.ini

- %System Root%\temp\session.tmp

マルウェアは、以下のフォルダを作成します。

- %User Temp%\7ZipSfx.000

- %AppDataLocal%\{生成されたGUID} → ファイル属性を隠しファイル属性(HIDDEN)およびシステムファイル属性(SYSTEM)に設定する

- %System Root%\temp

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- {文字列「WhosYourBunny」から抽出される}

情報漏えい

マルウェアは、感染コンピュータ上の以下の情報を収集します。

- プロセッサアーキテクチャ

- プロセッサ数

- RAMに係る情報

- オペレーティングシステム(OS)のバージョン

- ユーザ名

- コンピュータ名

- 昇格された権限で実行されたかどうか

- ユーザグループ

- 感染コンピュータのIPアドレス

- ネットワークアダプタの名前

- ネットワーク上の共有ファイル

- ネットワークドライブ

- 感染コンピュータ上に.NET Framework 4のフルバージョンがインストールされているかどうか

その他

マルウェアは、以下を実行します。

- 感染コンピュータのOSがWindows XPまたはそれ以前の場合、マルウェアは自身の不正活動を継続しません。

- ランサムウェアの動作を制御するために、以下の GUI が使用されます。

- 固定ドライブ、リムーバブルドライブ、ネットワーク上の共有ドライブを暗号化します。

- 暗号化対象ファイルを検索するために、Everything APIを悪用します。

- プロセスが中断された場合に暗号化活動を再開できるよう、セッション キーを%AppDataLocal%\{生成されたGUID}\session.tmp内に保存します。

- Windows Defenderを無効化します。

- 感染コンピュータがスリープ、休止状態、または省電力モードに入る機能を無効化します。

- Powershellを使用して、実行中のすべての仮想マシンを停止するほか、仮想マシンに関連付けられている仮想ハードディスク(VHD)を特定してマウントを解除します。

- ごみ箱を空にします。

- WMI Query Language(WQL)を使用してボリュームシャドウコピーを削除します。

- 感染コンピュータへのリモートデスクトップセッションを複数有効化します。

- sethc.exe(スティッキーキー) を設定してcmd.exeを開きます。

- セキュリティ、システム、およびアプリケーションのイベントログをクリアします。

- Windowsのテレメトリを無効化します。

- コンピュータのシャットダウン時に終了される最後のプロセスの 1 つとして自身を設定します。

マルウェアは、以下のパラメータを受け取ります。

- -dir → 暗号化対象ディレクトリ

- -e all → すべてを暗号化する(デフォルト)

- -e local → ローカルファイルを暗号化する

- -e net → ネットワークドライブ上のファイルを暗号化する

- -e watch

- -e share → ネットワーク上の共有ファイルを暗号化する

- -e ul1 → 別のプロセスから特定のメモリアドレスのロックを解除する

- -e ul2 → 別のプロセスから特定のメモリアドレスのロックを解除する

- -prot → ランサムウェアが強制終了されることを防ぐ

- -pid → 以前に実行されていたランサムウェアのプロセス識別子(PID)

- -tail

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- systemsg = %AppDataLocal%\{Generated GUID}\systemsg.exe

- systemsg = %AppDataLocal%\{Generated GUID}\systemsg.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\shell\open\command

- (Default) = %1 %*

- (Default) = %1 %*

- In HKEY_USER\S-1-5-21-2019512041-4230814187-3178073052-1000_CLASSES\exefile\shell\open\command

- (Default) = %1 %*

- (Default) = %1 %*

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Real-Time Protection

- DisableRealtimeMonitoring = 1

- DisableRealtimeMonitoring = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SearchIndexer.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SearchProtocolHost.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SearchApp.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\CompatTelRunner.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\wsqmcons.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\tasklist.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskkil.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\perfmon.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\shutdown.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\logoff.exe

- Debugger = %System%\Systray.exe

- Debugger = %System%\Systray.exe

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- HidePowerOptions = 1

- HidePowerOptions = 1

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- HidePowerOptions = 1

- HidePowerOptions = 1

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- NoClose = 1

- NoClose = 1

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- StartMenuLogOff = 1

- StartMenuLogOff = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\FileSystem

- LongPathsEnabled = 1

- LongPathsEnabled = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\DataCollection

- AllowTelemetry = 0

- AllowTelemetry = 0

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- AllowMultipleTSSessions = 1

- AllowMultipleTSSessions = 1

- In HKEY_LOCAL_MACHINE\system\CurrentControlSet\Control\Terminal Server

- fSingleSessionPerUser = 0

- fSingleSessionPerUser = 0

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe

- Debugger = c:\windows\system32\cmd.exe

- Debugger = c:\windows\system32\cmd.exe

- In HKEY_LOCAL_MACHINE\Software\Classes\mimicfile\shell\open\command

- (Default) = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

- (Default) = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

- In HKEY_LOCAL_MACHINE\Software\Classes\.ELENOR-corp-{Victim ID}

- (Dafault) = mimicfile

- (Dafault) = mimicfile

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- systemsg.exe = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

- systemsg.exe = notepad.exe %AppDataLocal%\Decrypt_ELENOR-corp_info.txt

手順 6

変更されたレジストリ値を修正します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

事前に意図的に対象の設定を変更していた場合は、意図するオリジナルの設定に戻してください。変更する値が分からない場合は、システム管理者にお尋ねいただき、レジストリの編集はお客様の責任として行なって頂くようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender

- From: DisableAntiSpyware = 1

To: DisableAntiSpyware = 0

- From: DisableAntiSpyware = 1

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender

- From: DisableAntiSpyware = 1

To: DisableAntiSpyware = 0

- From: DisableAntiSpyware = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\WinDefend

- From: Start = 3

To: Start = 2

- From: Start = 3

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\{Service with sql,backup, or database in its Name}

- From: Start = 4

To: Start = {Default}

- From: Start = 4

- In HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- From: shutdownwithoutlogon = 0

To: shutdownwithoutlogon = 1

- From: shutdownwithoutlogon = 0

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- From: legalnoticetext = {Contents of Ransom Note}

To: legalnoticetext = {Empty}

- From: legalnoticetext = {Contents of Ransom Note}

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- From: legalnoticecaption = {Space}

To: legalnoticecaption = {Empty}

- From: legalnoticecaption = {Space}

手順 7

以下の削除されたレジストリキーまたはレジストリ値をバックアップを用いて修復します。

※註:マイクロソフト製品に関連したレジストリキーおよびレジストリ値のみが修復されます。このマルウェアもしくはアドウェア等が同社製品以外のプログラムも削除した場合には、該当プログラムを再度インストールする必要があります。

- In HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System

- DisableCmd

- DisableCmd

- In HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\System

- DisableCmd

- DisableCmd

手順 8

以下のファイルを検索し削除します。

- %User Temp%\7ZipSfx.000\7za.exe

- %User Temp%\7ZipSfx.000\DC.exe

- %User Temp%\7ZipSfx.000\ENC_default_default_2024-09-01_14-25-56=ELENOR-corp.exe

- %User Temp%\7ZipSfx.000\Everything.exe

- %User Temp%\7ZipSfx.000\Everything.ini

- %User Temp%\7ZipSfx.000\Everything2.ini

- %User Temp%\7ZipSfx.000\Everything32.dll

- %User Temp%\7ZipSfx.000\Everything64.dll

- %User Temp%\7ZipSfx.000\gui35.exe

- %User Temp%\7ZipSfx.000\gui40.exe

- %User Temp%\7ZipSfx.000\xdel.exe

- %User Temp%\7ZSfx000.cmd

- %AppDataLocal%\{Generated GUID}\7za.exe

- %AppDataLocal%\{Generated GUID}\DC.exe

- %AppDataLocal%\{Generated GUID}\Everything.exe

- %AppDataLocal%\{Generated GUID}\Everything.ini

- %AppDataLocal%\{Generated GUID}\Everything2.ini

- %AppDataLocal%\{Generated GUID}\Everything32.dll

- %AppDataLocal%\{Generated GUID}\Everything64.dll

- %AppDataLocal%\{Generated GUID}\gui35.exe

- %AppDataLocal%\{Generated GUID}\gui40.exe

- %AppDataLocal%\{Generated GUID}\systemsg.exe

- %AppDataLocal%\{Generated GUID}\xdel.exe

- %AppDataLocal%\{Generated GUID}\session.tmp

- %AppDataLocal%\{Generated GUID}\global_options.ini

- %System%\GroupPolicy\Machine\Registry.pol

- %System%\GroupPolicy\gpt.ininerated GUID}

- %System Root%\temp\session.tmp

手順 9

以下のフォルダを検索し削除します。

- %User Temp%\7ZipSfx.000

- %AppDataLocal%\{Generated GUID}

- %System Root%\temp

手順 10

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win32.MIMIC.D」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 11

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください