Ransom.Win32.EMBARGO.THEAFBD

UDS:Trojan.Win32.Renamer.ch (KASPERSKY)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のプロセスを追加します。

- "%System%\cmd.exe" /q /c bcdedit /set {default} recoveryenabled no

(註:%System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- LoadUpOnGunsBringYourFriends

プロセスの終了

マルウェアは、感染コンピュータ上で確認した以下のサービスを終了します。

- GxCIMgr$

- MVArmor$

- VSNAPVSS$

- VeeamNFSSvc$

- QBCFMonitorService$

- GxVssHWProv$

- QBDBMgrN$

- BackupExecRPCService$

- VeeamTransportSvc$

- MVarmor64$

- SAPHostControl$

- SAPHostExec$

- QBCFMonitorService$

- MSExchange\$.*$

- AcronisAgent$

- VeeamTransportSvc$

- BackupExecVSSProvider$

- BackupExecManagementService

- SAPD\$$xecManagementSe

- QBIDPService$

- AcrSch2Svc$

- SAPService$

- SAPHostControl$

- BackupExecJobEngine$ce

- BackupExecRPCService$

- GxClMgrS$

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- agntsvc.exe

- dbeng50.exe

- dbsnmp.exe

- encsvc.exe

- excel.exe

- firefox.exe

- infopath.exe

- isqlplussvc.exe

- msaccess.exe

- mspub.exe

- mydesktopqos.exe

- mydesktopservice.exe

- notepad.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- oracle.exe

- outlook.exe

- powerpoint.exe

- sqbcoreservice.exe

- sql.exe

- steam.exe

- synctime.exe

- tbirdconfig.exe

- thebat.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- xfssvccon.exe

- *sql*.exe

- bedbh.exe

- vxmon.exe

- benetns.exe

- bengien.exe

- pvlsvr.exe

- beserver.exe

- raw_agent_svc.exe

- vsnapvss.exe

- CagService.exe

- vsnapvss.exe

- QBIDPService.exe

- QBDBMgrN.exe

- QBCFMonitorService.exe

- SAP.exe

- TeamViewer_Service.exe

- TeamViewer.exe

- tv_w32.exe

- tv_x64.exe

- cvd.exe

- cvfwd.exe

- cvods.exe

- saphostexec.exe

- saposcol.exe

- sapstartsrv.exe

- avscc.exe

- DellSystemDetect.exe

- EnterpriseClient.exe

- veeam*.exe

- VeeamNFSSvc.exe

- VeeamTransportSvc.exe

- VeeamDeploymentSvc.exe

その他

マルウェアは、以下を実行します。

- It attempts to terminate running processes using the Restart Session Manager to encrypt the associated file as such will result to the following registry modification:

- HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

Owner = {hex values} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

SessionHash = {hex values} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

Sequence = 0x01 - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

RegFiles{number} = {file} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

RegFilesHash = {hex values}

- HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

マルウェアは、以下のパラメータを受け取ります。

- -t, --threads {THREADS} → number of thread, leave default to automatic assign [default:0]

- -p, --path {PATH} → path to directory, -p R:\backups\ -p \files01\finance -p \10.0.3.2\D$\Accounting

- --no-delete → disable self-delete

- --partial → enable searching for partially encrypted files and finish encrypting (if a previous run failed)

- -l, --log → enable output to log

- -v, --verbose → enable verbose output

- -f, --follow-sym → enable follow symlinks

- -m, --multi-run → allow more than one instance run on the same host

- --no-net → do not search for network resources to encrypt

- -n, --net-path {NETWORK_PATHS} → list of servers to target, -n 10.0.4.2 -n FILES02.contoso.local-n FILES03

- -h, --help → Print help

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- .cpl

- .sys

- .drv

- d3d9caps.dat

- */NTUSER.DAT

- .lnk

- thumbs.db

- .msi

- .search-ms

- .ico

- .dll

- desktop.ini

- .bat

- .lock

- .deskthemepack

- iconcache.db

- .msc

- .theme

- ntldr

- .themeckpack

- autorun.inf

- d3d9caps.dat

- boot.ini

- .spl

- .exe

- .msstyles

- .cab

- .msu

- .themepack

- .564ba1

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- %ProgramData%/Microsoft/DeviceSync

- %ProgramData%/Microsoft/Diagnosis

- %ProgramData%/ssh

- %Program Files%/Windows Portable Devices

- %Program Files%/Uninstall Information

- %ProgramData%/regid{random}.com\.microsoft

- %ProgramData%/USOPrivate

- %Program Files%/Windows Defender

- %Program Files%/Windows Media Player

- %Program Files%/Windows Security

- %Program Files%/Windows Photo Viewer

- %Program Files%/ModifiableWindowsApps

- %Program Files%/Internet Explorer

- %Program Files%/Windows NT

- %Program Files%/Windows Sidebar

- %Program Files%/WindowsPowerShell

- %Program Files% \(x86\)/Microsoft\.NET

- %Program Files% \(x86\)/Windows Defender

- %Program Files%/Invisible Things Lab/

- %Program Files% \(x86\)/Microsoft/Temp

- %Program Files% \(x86\)/Windows NT

- %Program Files% \(x86\)/Windows Security

- %Program Files% \(x86\)/Windows Mail

- %Program Files% \(x86\)/Windows Sidebar

- %Program Files% \(x86\)/Common Files

- %Program Files%/Common Files/System

- %Program Files%/Windows Mail

- %ProgramData%/ntuser\.pol

- %ProgramData%/USOShared

- %Program Files%/WindowsApps

- %ProgramData%/Microsoft/UEV

- %ProgramData%/Microsoft/Device Stage

- %ProgramData%/Packages/USOShared

- %ProgramData%/Microsoft/Event Viewer

- %ProgramData%/Microsoft/Provisioning

- %ProgramData%/Microsoft/IdentityCRL

- %ProgramData%/Microsoft/NetFramework

- %ProgramData%/Microsoft/Spectrum

- %ProgramData%/Microsoft/Windows Defender

- %ProgramData%/Microsoft/MapData

- %ProgramData%/Microsoft/WDF

- %ProgramData%/Microsoft/Storage Health

- %ProgramData%/Microsoft/Windows

- %ProgramData%/Microsoft/Search

- %ProgramData%/Microsoft/Vault

- %ProgramData%/Microsoft/SmsRouter

- %ProgramData%/Microsoft/Speech_OneCore

- %ProgramData%/Microsoft/Windows NT

- %ProgramData%/Microsoft/MF

- %ProgramData%/Microsoft/Network

- %ProgramData%/Microsoft/WinMSIPC

- %ProgramData%/Microsoft/WPD

- %ProgramData%/Microsoft/EdgeUpdate

- %ProgramData%/Packages/USOPrivate

- %ProgramData%/Microsoft/DRM

- %ProgramData%/USOShared

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .564ba1

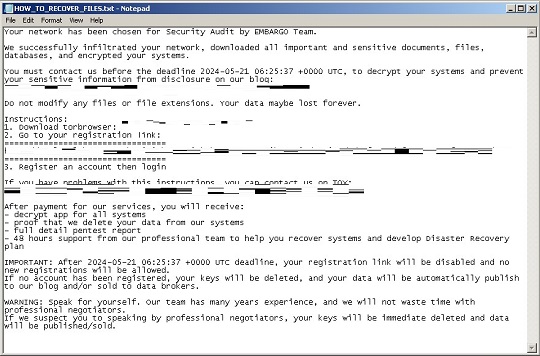

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\HOW_TO_RECOVER_FILES.txt

<補足>

その他

マルウェアは、Restart Managerを使用して実行中のプロセスを終了し、関連するファイルの暗号化を試みます。その結果、以下のレジストリが変更されます。

- HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

Owner = {16進値} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

SessionHash = {16進値} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

Sequence = 0x01 - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

RegFiles{数字} = {ファイル} - HKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000

RegFilesHash = {16進値}

マルウェアは、以下のパラメータを受け取ります。

- -t, --threads {スレッド} → スレッド数(デフォルトでは自動割り当てのまま [デフォルト:0])

- -p, --path {パス} → ディレクトリへのパス(-p R:\backups\ -p \files01\finance -p \10.0.3.2\D$\Accounting)

- --no-delete → 自身の削除を無効にする

- --partial → 部分的に暗号化されたファイルの検索を有効にし、暗号化を完了させる(前回の実行が失敗した場合)

- -l, --log → ログ出力を有効にする

- -v, --verbose → 詳細出力を有効にする

- -f, --follow-sym → シンボリックリンクの追跡を有効にする

- -m, --multi-run → 同じホスト上で複数のインスタンスの実行を許可する

- --no-net → 暗号化するネットワークリソースの検索を実行しない

- -n, --net-path {NETWORK_PATHS} → 対象とするサーバを一覧表示する(-n 10.0.4.2 -n FILES02.contoso.local-n FILES03)

- -h, --help → ヘルプを表示する

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

-

Troj.Win32.TRX.XXPE50FFF080

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Win32.EMBARGO.THEAFBD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 4

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください