Ransom.Win32.EGREGOR.A

Ransom:Win32/EregorCrypt.G!MSR (MICROSOFT); W32/Kryptik.HGHT!tr (FORTINET)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- %Program Data%\dtb.dat → Contains machine generated RSA public key and encrypted RSA key.

- {Encrypted Directory}\{CRC32 of Netbios Domain Name}.lnk → Deleted afterwards

マルウェアは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- Global\{Volume Serial Number + CRC32 Hash of Computer name}

プロセスの終了

マルウェアは、感染コンピュータ上で確認した以下のサービスを終了します。

- Services that contain the string:

- sql

- database

- If --killRDP is enabled:

- TermService

- Teamviewer

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- agntsvc.exe

- dbeng50.exe

- dbsnmp.exe

- dumpcap.exe

- encsvc.exe

- excel.exe

- firefoxconfig.exe

- infopath.exe

- ipython.exe

- isqlplussvc.exe

- msaccess.exe

- msftesql.exe

- mspub.exe

- mydesktopqos.exe

- mydesktopservice.exe

- mysqld-nt.exe

- mysqld-opt.exe

- mysqld.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- oracle.exe

- outlook.exe

- powerpnt.exe

- procexp.exe

- procexp64.exe

- procmon.exe

- procmon64.exe

- python.exe

- QBW32.exe

- QBW64.exe

- sqbcoreservice.exe

- sqlagent.exe

- sqlbrowser.exe

- sqlservr.exe

- sqlwriter.exe

- steam.exe

- synctime.exe

- tbirdconfig.exe

- thebat.exe

- thebat64.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- wpython.exe

- xfssvccon.exe

情報漏えい

マルウェアは、以下の情報を収集します。

- Computer Name

- User Name

- NetBios Domain Name

- Operating System Version

- Drive Information (Drive Type and Available Disk Space)

- Antivirus Product Installed

- Volume Serial Number

その他

マルウェアは、以下を実行します。

- It requires the argument -pass2police in order for it to continue with its ransomware routine

- It is capable of accepting the following arguments:

- --nop → Exit the malware without performing its routines

- --greetings="{string}" → Set greetings in ransom note.

- --append="{string}" → Set extension to append on encrypted files.

- --path="{Folder Path}" → Specify path to only encrypt.

- --norename → Does not append extension to encrypted files

- --nonet → Do not encrypt network drives

- --full → Encrypt both local and network drives

- --target="{string}" → Target file extension to encrypt. (Will avoid files with other extension but will still encrypt files without extension)

- --killrdp → Terminates Specified Services. Disable RDP

- --samba → Created LNK files will not have "DELETE_ON_CLOSE" attribute

- --multiproc → Avoid creating Mutex (to allow multiple instance of malware)

- --fast="{size in MB}" → Specify file size limit for encryption in MB.

- --nomimikatz

- It checks for the computer's language and terminates itself if any the following language is detected:

- Armenian

- Azerbaijani

- Azeri

- Belarusian

- Georgian

- Kazakh

- Kyrgyz

- Romanian

- Russian

- Tajik

- Tatar

- Turkmen

- Ukrainian

- Uzbek

- It is capable of encrypting local and network drives.

- It deletes shadow copies.

- Due to the nature of how it drops its ransom notes, it is capable of printing physical copies of its ransom note through printers it has found in the network.

ランサムウェアの不正活動

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- dtb.dat

- autorun.inf

- boot.ini

- desktop.ini

- ntuser.dat

- iconcache.db

- bootsect.bak

- ntuser.dat.log

- thumbs.db

- Bootfont.bin

- RECOVER-FILES.txt

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- \Windows

- \Program Files

- \Tor Browser

- \ProgramData\

- \cache2\entries\

- \Low\Content.IE5\

- \User Data\Default\Cache\

- \All Users

マルウェアは、以下の名称を利用して暗号化されたファイルのファイル名を改称します。

- {Original Filename}.{Original File Extension}.{Random Characters}

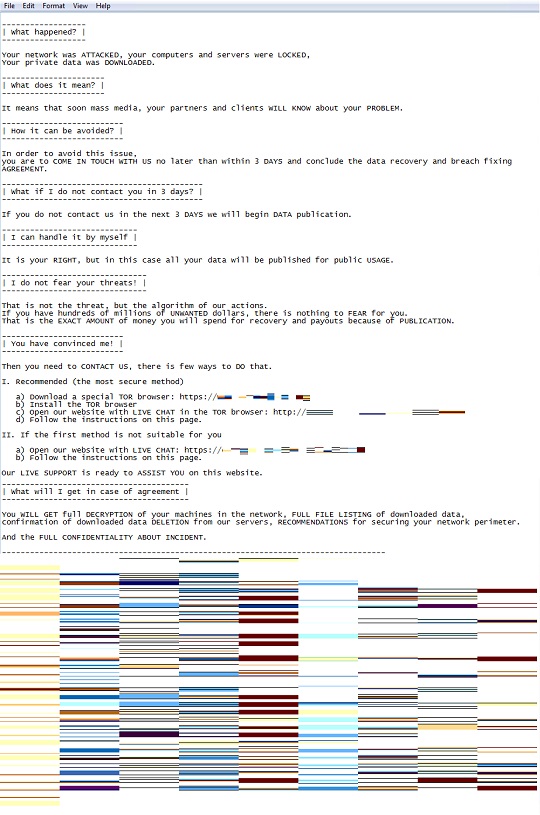

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\RECOVER-FILES.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- .lnk

- .exe

- .sys

- .dll

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.Win32.TRX.XXPE50FFF037

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

Windowsをセーフモードで再起動します。

手順 5

以下のファイルを検索し削除します。

- %Program Data%\dtb.dat

- {Encrypted Directory}\RECOVER-FILES.txt

手順 6

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win32.EGREGOR.A」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 7

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください