Ransom.Linux.TARGETCOMP.YXEEQT

2024年6月4日

プラットフォーム:

Linux

危険度:

ダメージ度:

感染力:

感染確認数:

情報漏えい:

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化:

- 感染報告の有無: はい

概要

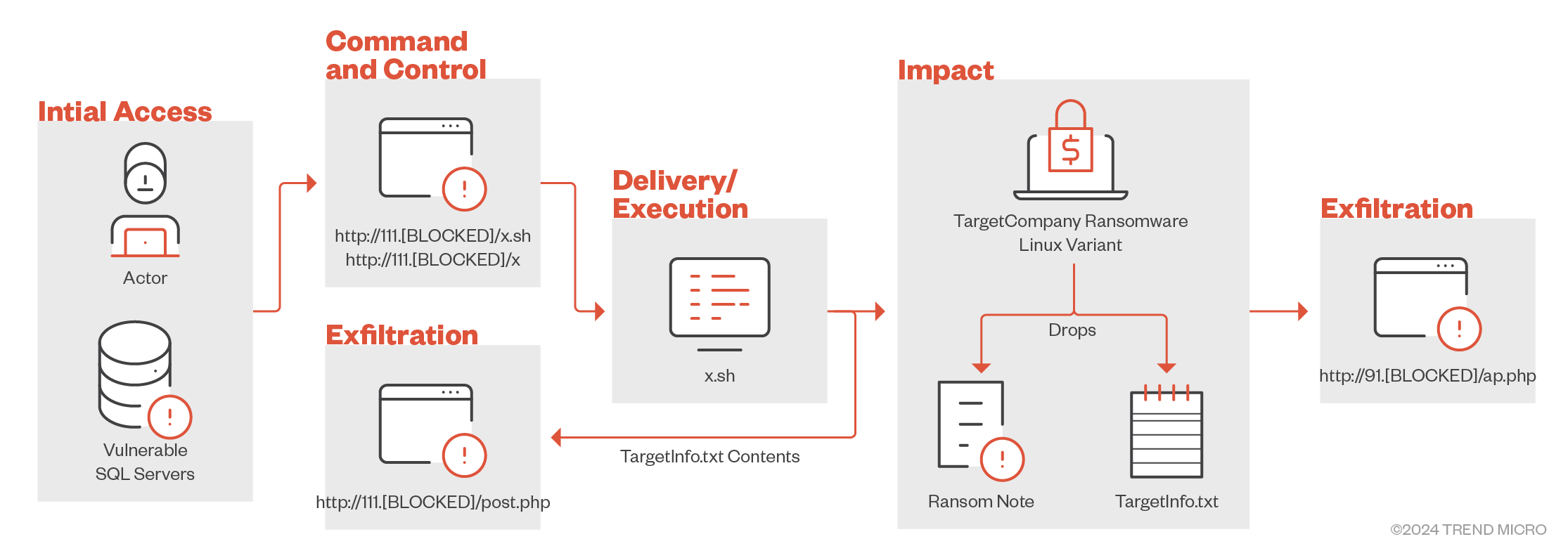

感染経路 インターネットからのダウンロード, 他のマルウェアからの作成

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。

詳細

ファイルサイズ 1,991,784 bytes

タイプ ELF

メモリ常駐 なし

発見日 2024年5月17日

ペイロード URLまたはIPアドレスに接続, ファイルの作成, システム情報の収集, 情報収集, ファイルの暗号化

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- {Malware File Path}\TargetInfo.txt

情報漏えい

マルウェアは、以下の情報を収集します。

- Hostname

- Language

- IP Address

- Operating System

- CPU Architecture

情報収集

マルウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- http://{BLOCKED}.{BLOCKED}.{BLOCKED}.142/QWEwqdsvsf/ap.php

その他

マルウェアは、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- http://{BLOCKED}fy.org

マルウェアは、以下を実行します。

- It encrpyts disk image files with the following extension if the system name matches "vmkernel":

- .vmdk

- .vmem

- .vswp

- .vmsn

- .vmx

- .nvram

- It requires being executed with Administrative privileges to proceed with its routine.

ランサムウェアの不正活動

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- .locked

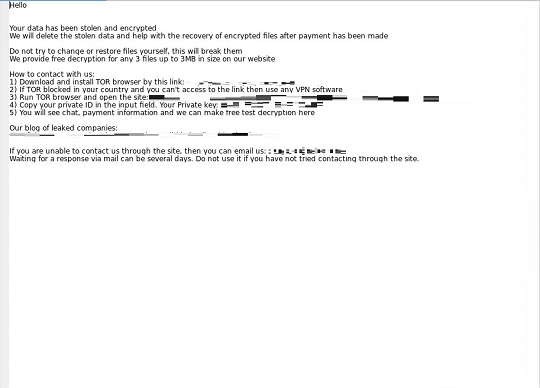

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}\HOW TO DECRYPt.txt

<補足>

情報漏えい

マルウェアは、以下の情報を収集します。

- ホスト名

- 言語

- IPアドレス

- オペレーティングシステム(OS)

- CPUアーキテクチャ

その他

マルウェアは、以下を実行します。

- コンピュータ名が「vmkernel」と一致する場合、以下の拡張子を用いてディスクイメージファイルを暗号化します。

- .vmdk

- .vmem

- .vswp

- .vmsn

- .vmx

- .nvram

- マルウェアが自身の不正活動を継続するためには、管理者権限で実行される必要があります。

対応方法

対応検索エンジン: 9.800

初回 VSAPI パターンバージョン 19.352.04

初回 VSAPI パターンリリース日 2024年5月20日

VSAPI OPR パターンバージョン 19.353.00

VSAPI OPR パターンリリース日 2024年5月21日

手順 1

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Linux.TARGETCOMP.YXEEQT」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 2

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください