ANDROIDOS_GINGEROOT.A

GingerBreak

Android OS 2.3

- マルウェアタイプ: クラッキングツール

- 破壊活動の有無: なし

- 暗号化:

- 感染報告の有無: はい

概要

不正なアプリケーション「GingerBreak」は、Android OS を搭載した端末(以下、Android端末)を対象としており、Android OS のバージョン2.3(コードネームはGingerbread)に存在する脆弱性を利用します。この脆弱性が利用されると、モバイル端末がルート化され、モバイル端末上のいずれかの個人情報へアクセスする権限を得ることが可能になります。

マルウェアは、モバイル端末のルート化を無効にする選択肢も提供します。

プログラムは、ユーザの手動インストールにより、コンピュータに侵入します。

詳細

侵入方法

プログラムは、ユーザの手動インストールにより、コンピュータに侵入します。

ルートキット機能

プログラムは、ルートキット機能を備えており、この機能が他のマルウェアの不正活動に利用されます。

その他

不正なアプリケーション「GingerBreak」は、Android OS を搭載した端末(以下、Android端末)を対象としており、Android OS のバージョン2.3(コードネームはGingerbread)に存在する脆弱性を利用します。この脆弱性が利用されると、モバイル端末がルート化され、モバイル端末上のいずれかの個人情報へアクセスする権限を得ることが可能になります。

マルウェアは、モバイル端末のルート化を無効にする選択肢も提供します。

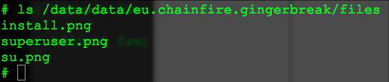

マルウェアは、3つのファイル(拡張子PNG)を含んでいます。

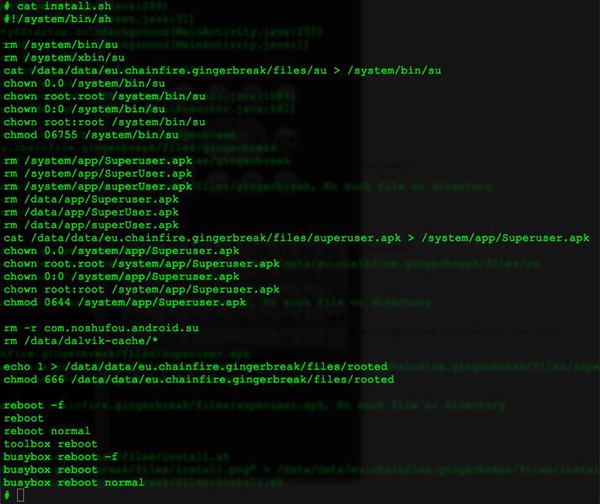

これらのPNGファイルは、通常の画像ファイルのようですが、実際、 "su.png" は実行可能ファイルで、実行されると現在ログインしているユーザをUnix/Linuxシステムでいうスーバーユーザに昇格します。"superuser.png" は、実際は "su" が呼び出された際にユーザのパーミッションを促進するファイル(拡張子APK)です。"install.png" は、"su" および "superuser.png" をインストールするシェルスクリプトファイルです。

実行されると、マルウェアは、上述の3つのファイルをオリジナルのファイルタイプに変更し、実行可能の許可を追加します。

|

|

|

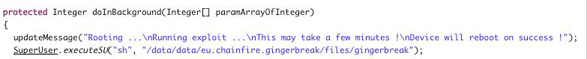

メインの活動を展開すると、バックグラウンドでバイナリ「gingerbreak」がモバイル端末を利用するための実際の活動を実行します。

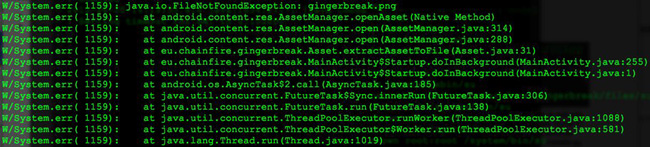

逆コンパイルされたコードから、バイナリ名「gingerbreak」も偽のPNGファイル名 "gingerbreak.png" を基にし、上述の3つのPNGファイルと同じ手口を利用することがわかります。ただし、解析に使用した検体には、パッケージ内に "gingerbreak.png" が含まれていませんでした。また、これは、"gingerbreak.png" を "gingerbreak" にコピーを試みる際に発生する「FileNotFoundException」が表示するランタイムデバッグのログからもわかります。おそらく、解析した検体は、パッケージが変更されており、その際に誤って変更されたため、マルウェアは、モバイル端末のルート化が正しく行われません。

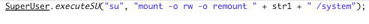

システムアプリケーションおよび重要なシステムファイルを含むシステムパーティションは、既定で読み取り専用としてマウントされます。利用されると、アプリケーションは、モバイル端末に無制限にアクセスできるようになります。これは、システムパーティションを書き込み可能にマウントし直すことで、モバイル端末が再起動されるまで永続的にファイルシステムへファイルを書き込めるようになります。

マルウェアは、シェルスクリプト「install.sh」を呼び出し、バイナリ「su」および「superuser.apk」を、それぞれあらかじめシステムにインストールされているアプリケーションに存在する "/system/bin" および "/system/app/" にコピーします。これらの2つのファイルは、モバイル端末で実行中のいずれかのアプリケーションにルートアクセスを提供します。

対応方法

手順 1

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「ANDROIDOS_GINGEROOT.A 」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 2

Android端末の不要なアプリケーションを削除します。

ご利用はいかがでしたか? アンケートにご協力ください