WORM_DOWNAD.AD

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

- マルウェアタイプ: ワーム

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

ワームは、Server サービスの脆弱性を利用し、感染活動を行います。この脆弱性により、不正リモートユーザが感染したコンピュータ上でリモートコードの実行が可能となります。

ワームは、物理ドライブおよびリムーバブルドライブ内に自身のコピーを作成し、感染活動を行います。またワームは、エクスプロイトコードをランダムなインターネットアドレスに送信することにより、インターネットを介しても感染活動を行います

ワームは、UTC (協定世界時)に基づき、250のランダムなWebサイトを含むURLのリストを毎日作成します。

ワームは、特定の文字列のいずれかを含むWebサイトへのアクセスを妨ぎます。これらのWebサイトは、ウイルス対策プログラムに関連しています

ワームは、リムーバブルドライブを介してコンピュータに侵入します。 ワームは、他のマルウェアに作成され、コンピュータに侵入します。

ワームは、レジストリ値を変更し、複数のシステムサービスを無効にします。これにより、システムに必要な機能が起動しません。

ワームは、感染コンピュータに接続しているすべてのリムーバブルドライブ内に自身のコピーを作成します。 ワームは、ネットワークドライブ内に自身のコピーを作成します。 ワームは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。 ワームは、ソフトウェアに存在する脆弱性を利用して、同じネットワーク上にある他のコンピュータへの感染活動をします。

ワームは、特定のレジストリ値を変更し、隠しファイル属性のファイルを非表示にします。 ワームは、特定の文字列を含むセキュリティ対策関連Webサイトが閲覧できないようにします。

詳細

侵入方法

ワームは、リムーバブルドライブを介してコンピュータに侵入します。

ワームは、ネットワーク共有フォルダを経由してコンピュータに侵入します。

ワームは、他のマルウェアに作成され、コンピュータに侵入します。

インストール

ワームは、感染したコンピュータ内に以下のように自身のコピーを作成します。

- %Application Data%\{random file name}.dll

- %System%\{random file name}.dll

- %System%\{random number}.tmp

- %Program Files%\Internet Explorer\{random file name}.dll

- %Program Files%\Movie Maker\{random file name}.dll

- %User Temp%\{random file name}.dll

(註:%Application Data%フォルダは、Windows 2000、XP および Server 2003 の場合、通常 "C:\Documents and Settings\<ユーザ名>\Local Settings\Application Data"、Windows Vista および 7 の場合、"C:\Users\<ユーザ名>\AppData\Roaming" です。. %System%フォルダはWindowsの種類とインストール時の設定などにより異なります。標準設定では "C:\Windows\System32" です。. %Program Files%フォルダは、Windows 2000、Server 2003、XP (32ビット)、通常 Vista (32ビット) および 7 (32ビット) の場合、通常 "C:\Program Files"、Windows XP (64ビット)、Vista (64ビット) および 7 (64ビット) の場合、通常 "C:\Program Files (x86)" です。. %User Temp%フォルダはWindowsの種類とインストール時の設定などにより異なります。標準設定では、Windows 2000、XP および Server 2003 の場合、"C:\Documents and Settings\<ユーザー名>\Local Settings\Temp"、Windows Vista および 7 の場合、"C:\Users\<ユーザ名>\AppData\Local\Temp" です。)

ワームは、以下の Mutex を作成し、メモリ上で自身の重複実行を避けます。

- {random characters}

- Global\{random characters based on the computer name}-7

自動実行方法

ワームは、自身をシステムサービスとして登録し、Windows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\SvcHost\

{random characters}

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\{random characters}

ImagePath = "%System Root%\system32\svchost.exe -k"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\{random characters}\Parameters

ServiceDll = "%System%\{malware file name}"

ワームは、自身のコピーがWindows起動時に自動実行されるよう以下のレジストリ値を追加します。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{random characters} = "rundll32.exe {malware path and file name}, Parameter"

他のシステム変更

ワームは、インストールの過程で、以下のレジストリ値を追加します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Applets

dl = "0"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Applets

ds = "0"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Applets

dl = "0"

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Applets

ds = "0"

ワームは、インストールの過程で以下のレジストリキーまたはレジストリ値を変更します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\Tcpip\Parameters

TcpNumConnections = "00FFFFFE"

(註:変更前の上記レジストリ値は、「user-defined」となります。)

ワームは、レジストリ値を変更し、以下のシステムサービスを無効化します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\BITS

Start = "4"

(註:変更前の上記レジストリ値は、「2」となります。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\wuauserv

Start = "4"

(註:変更前の上記レジストリ値は、「2」となります。)

感染活動

ワームは、すべてのリムーバブルドライブ内に以下のフォルダを作成します。

- {drive letter}:\Recycler\{SID}

ワームは、感染コンピュータに接続しているすべてのリムーバブルドライブ内に自身のコピーを作成します。

ワームは、すべてのリムーバブルドライブ内に以下として自身のコピーを作成します。

- {drive letter}:\Recycler\{SID}\{random characters}

ワームは、ネットワークドライブ内に自身のコピーを作成します。

ワームは、ユーザが感染コンピュータ上のドライブへアクセスすると自身のコピーが自動実行するように、"AUTORUN.INF" を作成します。

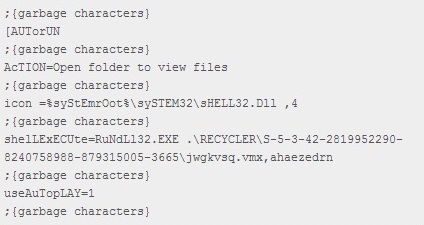

上記INFファイルには、以下の文字列が含まれています。

ワームは、以下のユーザ名およびパスワードを用いて、パスワード保護された共有フォルダにアクセスします。

- 99999999

- 9999999

- 999999

- 99999

- 88888888

- 8888888

- 888888

- 88888

- 77777777

- 7777777

- 777777

- 77777

- 66666666

- 6666666

- 666666

- 66666

- 55555555

- 5555555

- 555555

- 55555

- 44444444

- 4444444

- 444444

- 44444

- 33333333

- 3333333

- 333333

- 33333

- 22222222

- 2222222

- 222222

- 22222

- 11111111

- 1111111

- 111111

- 11111

- 00000000

- 0000000

- 00000

- 0987654321

- 987654321

- 87654321

- 7654321

- 654321

- 54321

- zzzzz

- xxxxx

- qqqqq

- aaaaa

- intranet

- controller

- killer

- games

- private

- market

- coffee

- cookie

- forever

- freedom

- student

- account

- academia

- files

- windows

- monitor

- unknown

- anything

- letitbe

- letmein

- domain

- access

- money

- campus

- explorer

- exchange

- customer

- cluster

- nobody

- codeword

- codename

- changeme

- desktop

- security

- secure

- public

- system

- shadow

- office

- supervisor

- superuser

- share

- super

- secret

- server

- computer

- owner

- backup

- database

- lotus

- oracle

- business

- manager

- temporary

- ihavenopass

- nothing

- nopassword

- nopass

- Internet

- internet

- example

- sample

- love123

- boss123

- work123

- home123

- mypc123

- temp123

- test123

- qwe123

- abc123

- pw123

- root123

- pass123

- pass12

- pass1

- admin123

- admin12

- admin1

- password123

- password12

- password1

- default

- foobar

- foofoo

- temptemp

- testtest

- rootroot

- adminadmin

- mypassword

- mypass

- Login

- login

- Password

- password

- passwd

- zxcvbn

- zxcvb

- zxccxz

- zxcxz

- qazwsxedc

- qazwsx

- q1w2e3

- qweasdzxc

- asdfgh

- asdzxc

- asddsa

- asdsa

- qweasd

- qwerty

- qweewq

- qwewq

- nimda

- administrator

- Admin

- admin

- a1b2c3

- 1q2w3e

- 1234qwer

- 1234abcd

- 123asd

- 123qwe

- 123abc

- 123321

- 12321

- 123123

- 1234567890

- 123456789

- 12345678

- 1234567

- 123456

- 12345

ワームは、以下のソフトウェアに存在する脆弱性を利用して、ネットワーク上で感染活動をします。

- Vulnerability in Microsoft's Server service

その他

ワームは、以下のWebサイトにアクセスして感染コンピュータのIPアドレスを収集します。

- http://www.getmyip.org

- http://www.whatsmyipaddress.com

- http://www.whatismyip.org

- http://checkip.dyndns.org

ワームは、以下のタイムサーバにアクセスし、現在の日付を確認します。

- myspace.com

- msn.com

- ebay.com

- cnn.com

- aol.com

- w3.org

- ask.com

- yahoo.com

- google.com

- baidu.com

ワームは、以下のレジストリ値を変更し、隠しファイル属性のファイルを非表示にします。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\

SHOWALL

CheckedValue = "0"

(註:変更前の上記レジストリ値は、「1」となります。)

ワームは、以下の文字列を含むセキュリティ対策関連Webサイトが閲覧できないようにします。

- Ccert.

- sans.

- bit9.

- windowsupdate

- wilderssecurity

- threatexpert

- castlecops

- spamhaus

- cpsecure

- arcabit

- emsisoft

- sunbelt

- securecomputing

- rising

- prevx

- pctools

- norman

- k7computing

- ikarus

- hauri

- hacksoft

- gdata

- fortinet

- ewido

- clamav

- comodo

- quickheal

- avira

- avast

- esafe

- ahnlab

- centralcommand

- drweb

- grisoft

- nod32

- f-prot

- jotti

- kaspersky

- f-secure

- computerassociates

- networkassociates

- etrust

- panda

- sophos

- trendmicro

- mcafee

- norton

- symantec

- microsoft

- defender

- rootkit

- malware

- spyware

- virus

- avg

- avp

- eset

ワームは、以下の活動を行います。

ワームは、メモリ内の "TCPIP.SYS" に修正パッチを当て、 Windows XP Service Pack 2環境で設定されているTCP同時接続数の制限を変更します。ワームは、特定のメモリ位置に "TCPIP.SYS" をロードすることにより、これを行います。ワームは、その後、TMPファイル "%System%\0{random number}.tmp" を作成します。

このTMPファイル により、 "TcpIp_Perf" という名称のデバイスオブジェクトが作成され、このオブジェクトはメモリ内にロードされた "TCPIP.SYS" にリンクします。ワームは、リンクされたデバイスオブジェクトにコントロールコード(パッチコード)を送信します。

ワームは、コマンドラインに文字列 "RUNDLL32.EXE" が含まれるか確認します。確認されると、ワームは、スケジュール化されたタスクとして実行されていると認識します。ワームは、自身を以下の正規のプロセスに組み込みます。

- SVCHOST.EXE

- EXPLORER.EXE

ワームは、他の不正プログラムに自身の機能を利用されます。ワームは、自身のコピーファイルの作成時間を正規のWindowsファイル "KERNEL32.DLL" の作成時間と同様に設定します。この正規のファイルもWindowsシステムフォルダ内にあります。これにより、ワームは、感染したコンピュータ上に追加された新しいファイルとして容易に検出されることを避けます。

ワームは、感染したコンピュータのOSバージョンを確認します。Windows 2000 の場合、ワームは、自身を "SERVICES.EXE" に組み込みます。感染したコンピュータのOSバージョンが以下のいずれかの場合、ワームは、自身を "SVCHOST.EXE" に組み込みます。

- Windows Server 2003

- Windows Server 2003 R2

- Windows XP

コンピュータがWindows Vista環境にある場合、ワームは、以下のコマンドを実行し自動チューニング機能を無効にします。

netsh interface tcp set global autotuning=disabled

ワームはまた、自身をプロセス "SVCHOST.EXE" に組み込み、 "NetpwPathCanonicalize" をフックして感染したコンピュータが再度感染することを避けます。

ワームは、マイクロソフト社のOSの脆弱性を利用し、感染活動を行います。この脆弱性により、感染したコンピュータが不正なRPCリクエストを着信すると、リモートコードが実行されます。不正なRPCリクエストは、シェルコードも含みます。この脆弱性の詳細は、以下のWebサイトをご参照ください。

この不正なRPCリクエストが、脆弱性を含んだコンピュータ内で受信されると、まずシェルコードが解読されます。そして特定のAPIを検索します。このAPIは、感染したコンピュータからワームのコピーをダウンロードする機能を備えています。むろんこの時点で感染したコンピュータは、HTTPサーバに変換されています。そして、感染したコンピュータは、ランダムなTCPポートを開きます。これにより、脆弱性を含んだコンピュータは、自身を以下のURLに接続させることが可能になります。

- http://{IP address of the affected machine}:{random port generated by this worm}/{malware file name composed of random characters}

ワームは、エクスプロイトコードをランダムなインターネットアドレスに送信することにより、インターネットを介しても感染活動を行います。ワームは、まずHTTPサーバとなるランダムなポートを開き、インターネット上に発信します。これにより、インターネットを介しての自由なアクセスが可能になります。

ワームは、コンピュータの外部IPアドレスを取得し、そのコンピュータがインターネットへ直に接続しているかを確認します。すなわち、ワームは、エクスプロイトコードをインターネット上に発信し、感染したコンピュータにインターネット接続があるかどうかを、外部IPアドレスをチェックすることで確かめます。さらにその設定されたIPアドレスが、イーサネットかモデムドライバかどうも確かめます。

ワームは、コンピュータへのアクセスに成功すると、ランダムな名称のファイルを用い、感染時にログインしているユーザの個人情報を利用してディレクトリ "Admin$\System32" 内に自身のコピーを作成します。ネットワーク上での感染活動に成功すると、 "NetScheduleJobAdd" APIを用いてフォルダ "%Windows%\Tasks" 内にスケジュール化されたタスクが作成され、自身のコピーが実行されます。作成されたジョブファイル内のスケジュール化された実行時間は、 "GetLocalTime" APIから取得されます。

読み出した日付に基づき、ワームは、URL作成のための文字列を算定します。算定後、ワームは、算定したURLの末尾に以下のいずれかの文字列を追加します。

- .biz

- .info

- .org

- .net

- .com.

- .ws

- .cn

- .cc

ワームは、UTC (協定世界時)に基づき、250のランダムなWebサイトを含むURLのリストを毎日作成します。

ワームはまた、作成されたWebサイトがアクティブな状態にあるか確認します。ワームは、他のスレッドを作成し、ファイルをダウンロードして実行します。これにより、ホスト名がIPアドレスに変換され、以下のようなURLを完成します。

- http://{IP address}/search?q=0

"NETAPI32.DLL" の "NetpwPathCanonicalize_hook" は、RPCのトラフィックで生成したURLを確認する機能を備えています。ワームは、URLがアクティブな場合、Webサイトに組み込まれたファイルをダウンロードします。

ワームは、以下のフォーマットで名前付きのパイプを作成します。

- \.\pipe\System_{random number}

その後、ワームは、パイプに接続し、データを読み込みます。パイプから得た情報は、ファイルをダウンロードし、ダウンロードしたファイルを有効にして実行する "call_create_thread_download" 機能に渡されます。

ワームは、また、以下のAPIにフックします。この結果、インターネットに接続されると、ウイルス対策に関連するWebサイトのリストが省かれます。

- DnsQuery_A

- DnsQuery_UTF8

- Query_Main

- Query_Main

ワームは、以下の文字列のいずれかを含むWebサイトへのアクセスを妨ぎます。これらのWebサイトは、ウイルス対策プログラムに関連しています。

- Ccert.

- sans.

- bit9.

- windowsupdate

- wilderssecurity

- threatexpert

- castlecops

- spamhaus

- cpsecure

- arcabit

- emsisoft

- sunbelt

- securecomputing

- rising

- prevx

- pctools

- norman

- k7computing

- ikarus

- hauri

- hacksoft

- gdata

- fortinet

- ewido

- clamav

- comodo

- quickheal

- avira

- avast

- esafe

- ahnlab

- centralcommand

- drweb

- grisoft

- nod32

- f-prot

- jotti

- kaspersky

- f-secure

- computerassociates

- networkassociates

- etrust

- panda

- sophos

- trendmicro

- mcafee

- norton

- symantec

- microsoft

- defender

- rootkit

- malware

- spyware

- virus

- avg

- avp

- eset

対応方法

手順 1

Windows XP、Windows Vista および Windows 7 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

「WORM_DOWNAD.AD」が作成した AUTORUN.INF を検索し削除します。このファイルには、以下の文字列が含まれています。

[AUTorUN

;{garbage characters}

AcTION=Open folder to view files

;{garbage characters}

icon =%syStEmrOot%\sySTEM32\sHELL32.Dll ,4

;{garbage characters}

shelLExECUte=RuNdLl32.EXE .\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\jwgkvsq.vmx,ahaezedrn

;{garbage characters}

useAuTopLAY=1

;{garbage characters}

手順 4

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「WORM_DOWNAD.AD」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 5

以下の修正パッチをダウンロードし適用します。この脆弱性に対する修正パッチを適用するまで、該当製品の使用をお控えください。この製品の製造元が公開する正式な修正パッチをダウンロードし適用することをお勧めします。

註:

日本のお客様は、以下のツールをご利用ください。

修正パッチの日本語情報はこちらです。

ご利用はいかがでしたか? アンケートにご協力ください