- Support

- Hotline Articles

- 2017

- Erebus 리눅스 랜섬웨어: 서버에 미치는 영향과 대응책

보안공지

Erebus 리눅스 랜섬웨어: 서버에 미치는 영향과 대응책

등록일 : 2017-06-20

6월 10일 한국의 웹 호스팅 회사인 ‘나야나’는 153개의 리눅스 서버가 Erebus 랜섬웨어 (Trend Micro 탐지명 ‘RANSOM_ELFEREBUS.A) 변종에 감염되어 랜섬웨어의 최대 피해자 중 하나가 되었습니다. 랜섬웨어 공격은 나야나의 서비스를 사용하는 3,400 여 기업의 웹 사이트, 데이터베이스 및 멀티미디어 파일에 영향을 미쳤습니다. 회사 웹 사이트에 게시된 공지를 통해 현재 일부 복호화키(55개)를 받아서 복호화 테스트를 수행하고 있다고 알려졌습니다.

Erebus는 익스플로잇 키트를 이용하여 계정 컨트롤을 우회하는 방식으로 진화했습니다.

Erebus 랜섬웨어 (RANSOM_EREBUS.A)는 지난 2016년 9월 악성 광고에 배포되어 처음 등장했습니다. 2017년 2월까지 Erebus는 Windows에 있는 기능으로써 시스템에서 승인되지 않은 변경 활동을 막아주는 User Account Control (UAC)를 우회하는 테크닉을 사용하며 그 수법을 더 발전시켜 현재의 버전 (RANSOM_EREBUS.TOR) 또한 피해자가 파일을 복구할 수 없도록 하기 위해 쉐도우 복사본의 파일들을 모두 지워버리는 수법을 씁니다.

Linux는 램섬웨어 공격에서 안전하다?

최근 가트너[1]는 Linux의 국제적 성장률이 13.5%에 달하였을 뿐 아니라 AWS EC2의 워크로드 중 90%가 Linux 변형 버전을 실행하고 있다는 점에서 알 수 있듯이 이제는 공용 클라우드 환경에서도 널리 사용되고 있습니다. 이렇게 주요 기업 애플리케이션에 널리 이용됨에 따라 Linux 서버에 대한 공격도 당연히 증가하고 있습니다.

안전하지만 여전히 취약한 운영체제

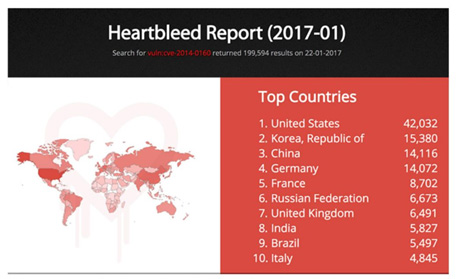

점차 서버들이 기업 경계를 넘어 클라우드의 영역으로 이동하면서 그리고 이러한 워크로드에는 Linux를 기반으로 하는 애플리케이션들도 포함되어 있기 때문에 Linux를 단순히 OS로만 생각해서는 안 될 것입니다. Heartbleed처럼 몇 년 지난 취약점이라고 해서 애플리케이션과 서버가 더 이상 취약하지 않다고 말할 수 없습니다. 최근 실시된 Shodan의 설문조사에서 Heartbleed는 여전히 전 세계 180,000대 이상의 서버에서 악용될 수 있는 취약점으로 나타났으며 대부분이 미국의 서버들이었습니다.

[1] 가트너, “2016년 시장 점유율 분석: 전 세계 서버 운영체제”, ID#G00318388, 2017년 5월 26일

Linux서버를 타킷으로 하는 멀웨어

안티 멀웨어를 배포하는 것만으로는 서버를 보호하기에 충분치 않지만 정보 유출 사건으로 이어진 대부분의 데이터센터 공격들을 살펴보면 공격 방식에 멀웨어 설치 과정이 포함되어 있습니다. 이러한 이유로 PCI-DSS (Section #3), SANS CIS Critical Security Controls (Section #8) 및 NIST Cybersecurity Framework (Section DE.CM-4)과 같은 규정 및 보안 표준들은 안티 멀웨어가 최선의 해결책이라고 권장하고 있습니다.

Linux 워크로드를 위한 다계층 보안

호스트 기반 침입방지시스템(IPS)를 구현한다면 핵심 운영 체제와 이러한 운영체제에서 실행되는 애플리케이션들에 대한 취약점을 보호하는데 도움이 될 것입니다. 네트워크 액세스가 가능하고 파급 효과가 큰 취약점으로는 최근의 Apache Struts-2를 비롯하여 Heartbleed, Shellshock 외에도 매우 많습니다.

| 2014년 이후 취약점 |

2014년 이전 취약점 |

합계 |

|

| Non-Windows OS 및 핵심서비스 |

80 |

230 |

310 |

| 웹 서버 |

114 |

472 |

586 |

| 애플리케이션 서버 |

255 |

319 |

574 |

| 웹 콘솔/관리 인터페이스 |

113 |

453 |

566 |

| 데이터베이스 서버 |

10 |

218 |

228 |

| DHCP, FTP, DNS 서버 |

9 |

82 |

91 |

표1: Deep Security가 방어하고 있는 취약점들(CVE기준)

애플리케이션 컨트롤: 알 수 없는 프로세스나 스크립트가 실행되지 못하도록 Linux를 잠가둘 수 있습니다. 이로써 멀웨어가 아예 실행되지 못하도록 차단하거나 공격자가 서버 내에 존 할 수도 있는 백도어를 이용하지 못하도록 방지할 수 있습니다.- 무결성 모니터링: 새로운 위협이 시스템 일부(포트, 프로토콜, 파일 등)를 변경시킬 수 있으므로 이들에 대한 감시가 중요합니다. 무결성 감시는 일반적인 프러덕션 워크로드에서 자주 발생되지 않으며 허용된 변경 범위를 벗어난 변경 사항이 있는지 확인하기 위해 시스템을 지속적으로 감시합니다.

- 로그 검사: 로그 파일들을 검사하고 프로세스를 지속적으로 감시하여 공격 주기 초기에 위협들을 찾아냅니다. SQL 주입, 명령 주입, API 공격과 같은 공격들을 로그에서 발견하여 조치를 취할 수 있습니다.

트렌드마이크로 솔루션

트렌드마이크로 Deep Security™ 는 물리, 가상, 클라우드 서버 또는 컨테이너에 상관없이 랜섬웨어가 기업의 서버 및 작업량을 손상시키지 않도록 합니다. Deep Security™ 는 침입 방지 (IPS) 및 호스트 방화벽을 제공하여 네트워크를 위협으로부터 보호하며, 소프트웨어 패치가 적용될 때까지 가상 패치를 제공함으로써 시스템의 취약점을 보호합니다. Deep Security™ 는 정교한 멀웨어 방지 및 동작 분석 기능을 갖추어 랜섬웨어를 비롯한 멀웨어의 서버 활동을 차단하고 중단합니다. 또한 Deep Security™에는 서버를 잠그는 응용 프로그램 제어를 비롯하여 시스템 보안이 포함되어 있으며, 랜섬웨어를 비롯한 잠재적 IOC (Indicators of compromise)를 탐지할 수 있는 무결성 모니터링 기능을 제공하는 All-in-One 보안 솔루션입니다.

[원문: Erebus Linux Ransomware: Impact to Servers and Countermeasure]

기타 궁금하신 사항이 있으시면 트렌드마이크로 기술지원팀 support@trendmicro.co.kr 로 문의 주시기 바랍니다.