- Support

- Hotline Articles

- 2017

- MS Office 0-Day(CVE-2017-0199) 취약점을 이용한 악성코드 출현

보안공지

MS Office 0-Day(CVE-2017-0199) 취약점을 이용한 악성코드 출현

등록일 : 2017-4-13

Microsoft는 2017 년 4 월 12 일 (한국 시간) 월별 보안업데이트 를 발표하였습니다.

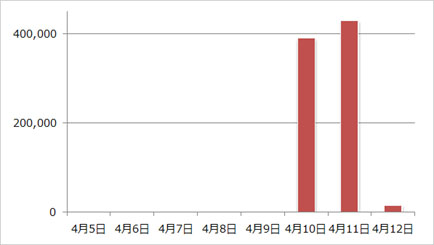

이 업데이트에 포함 된 취약점 중에서도 특히 Microsoft Office의 취약점 'CVE-2017-0199' 에 관해 트렌드마이크로 글로벌 위협 인텔리전스(SPN)을 통해 제로 데이 공격징후를 모니터링 한 결과 해당 취약점을 공격하는 RTF 형식 문서파일을 첨부한 메일이 해외를 중심으로 4 월 10 ~ 11일 동안 전 세계에서 80만통 이상 확산되고 있었습니다.

그림 1 : 전세계의 'CVE-2017-0199'취약점 공격 파일이 첨부 된 메일 추이 (출처: 트렌드마이크로 글로벌 위협 인텔리전스(SPN))

메일에 포함된 워드 문서를 열면, 숨겨진 exploit코드가 DRIDEX 변형 악성파일 다운로드가 가능한 원격서버에 연결되고 악성파일이 컴퓨터로 다운로드 됩니다.

이번 확인 된 제로 데이 공격 메일은 인터넷 뱅킹을 노리는 “온라인 은행 사기 도구”의 일종인 'DRIDEX'를 확산시킬 목적임이 확인 되었습니다. 이미 이 취약점을 이용한 악성코드가 발견되어 신속한 패치 적용 등 주의가 필요합니다.

CVE-2017-0199에 대한 취약점 및 제로 데이 악성코드는 트렌드마이크로의 Deep Security, 오피스스캔을 사용하여 해당 취약점을 이용하는 공격으로부터 시스템을 보호 할 수 있습니다.

트렌드마이크로 대책

1. 트렌드마이크로 진단명 - 패턴 13.335.00 이상 진단가능

- TSPY_DRIDEX.SLP

- TROJ_ARTIEF.JEJOTQ

- TROJ_CVE20170199.A

- TROJ_CVE20170199.B

- TROJ_CVE20170199.C

2. 트렌드마이크로 Deep Security DPI 룰:

- 1008285-Microsoft Word Remote Code Execution Vulnerability (CVE-2017-0199)

- 1008295-Restrict Microsoft Word RTF File With Embedded OLE2link Object (CVE-2017-0199)

- 1008297-Identified Suspicious RTF File With Obfuscated Powershell Execution (CVE-2017-0199)

3. 트렌드마이크로 Deep Discovery 룰:

- DDI Rule 18: DNS response of a queried malware Command and Control domain

4. 트렌드마이크로 티핑포인트 룰:

- 27726 : HTTP : Microsoft Word RTF objautlink Memory Corruption Vulnerability

- 27841 : HTTP : RTF File Implementing objautlink and URL Monikers

- 27842 : HTTP : Suspicious Obfuscated Powershell Execution

영향 받는 제품 및 버전 및 취약점에 대한 상세정보는 아래 링크를 참조하십시오.

가상패치 기능을 제공하는 Deep Security에 대한 자세한 내용은 아래 페이지를 참조 하십시오.

http://www.trendmicro.co.kr/kr/enterprise/cloud-solutions/deep-security/index.html

[트렌드마이크로 기술 지원 연락처]

- 기술지원팀 메일 : support@trendmicro.co.kr