公開日

2022年10月13日

更新日

2024年12月20日

Trend Vision One™ XDRトライアル

はじめの一歩

※本記事は2024年11月時点の情報をまとめたものとなります。情報が変更されている場合もありますので最新の情報はオンラインヘルプをご覧ください。

本記事では、トレンドマイクロのセキュリティ運用プラットフォームであるTrend Vision One™を使って、EDR(Endpoint Detection and Response)のトライアルを実施する流れを画面イメージ付きで詳しくご紹介しますので、是非見ながら一緒にトライアルを実施してみてください!

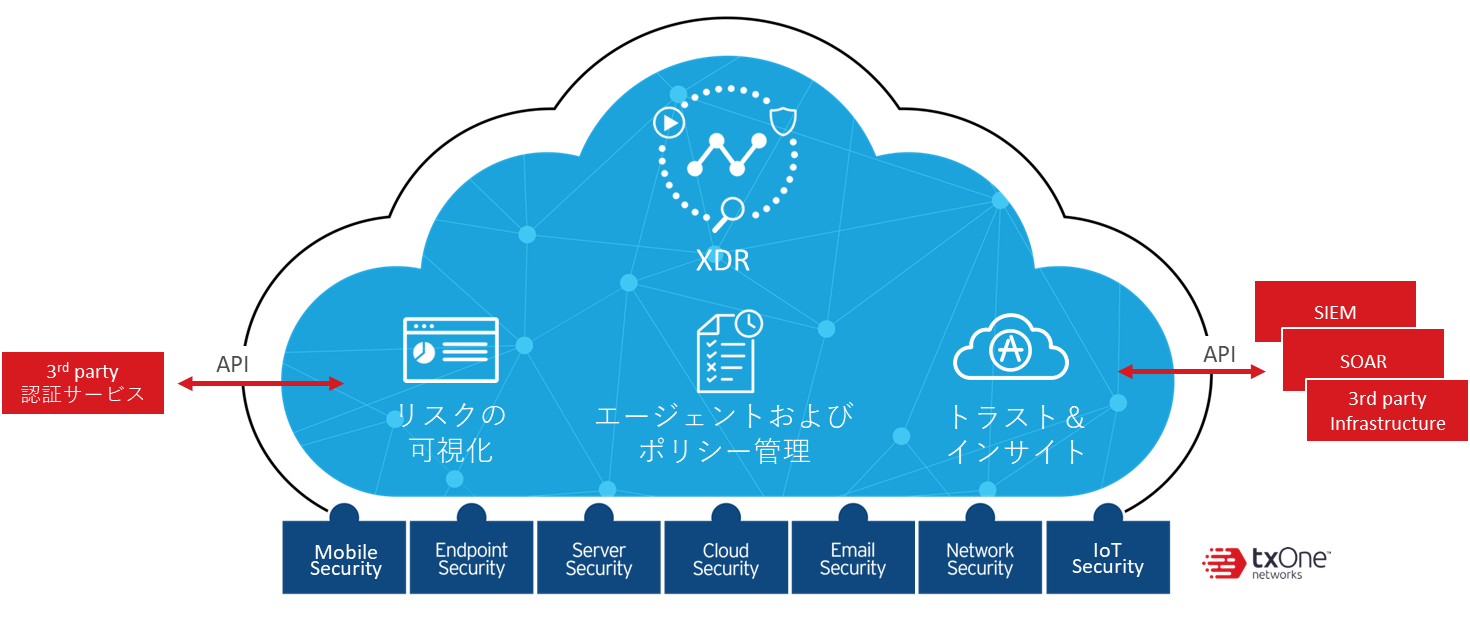

1.Trend Vision Oneとは?

まず初めに、今回の主役となるTrend Vision Oneについて、ざっくりとご紹介します。

Trend Vision Oneはトレンドマイクロが提供するSaaS型のセキュリティ運用支援のプラットフォームです。

このプラットフォームには、インシデント対応の支援や、リスクの可視化やアクセス制御といったゼロトラストへの道のりを支援する機能が搭載されており、日々アップデートされています。

図1. Trend Vision Oneの概念図

2.XDRとは?

今回はその中の1つの要素である、XDRを体験していきます。

XDRとは、eXtended Detection and Responseの略称で、その名の通り拡張された対象についてのインシデント対応の機能を提供します。

具体的には、エンドポイントだけではなく、サーバ、メール、ネットワークといった幅広いレイヤーを対象としたDetection and Responseが可能となっているのが特徴です。

3.トライアル(無料体験)の流れ

さっそくTrend Vision One XDRの体験の流れを見ていきます。

事前準備

・トライアル期間は30日間です。

・既にTrend Vision Oneをお使いのお客さまは、上記のサイトから無料トライアルを実施することはできません。

・システム要件の確認:インストール予定のエンドポイント端末がシステム要件を満たしていることを事前に確認します。

・通信要件の確認:エンドポイント端末からクラウド上のTrend Vision Oneで利用するURLにポート:443でアウトバウンド通信ができることを事前に確認します。

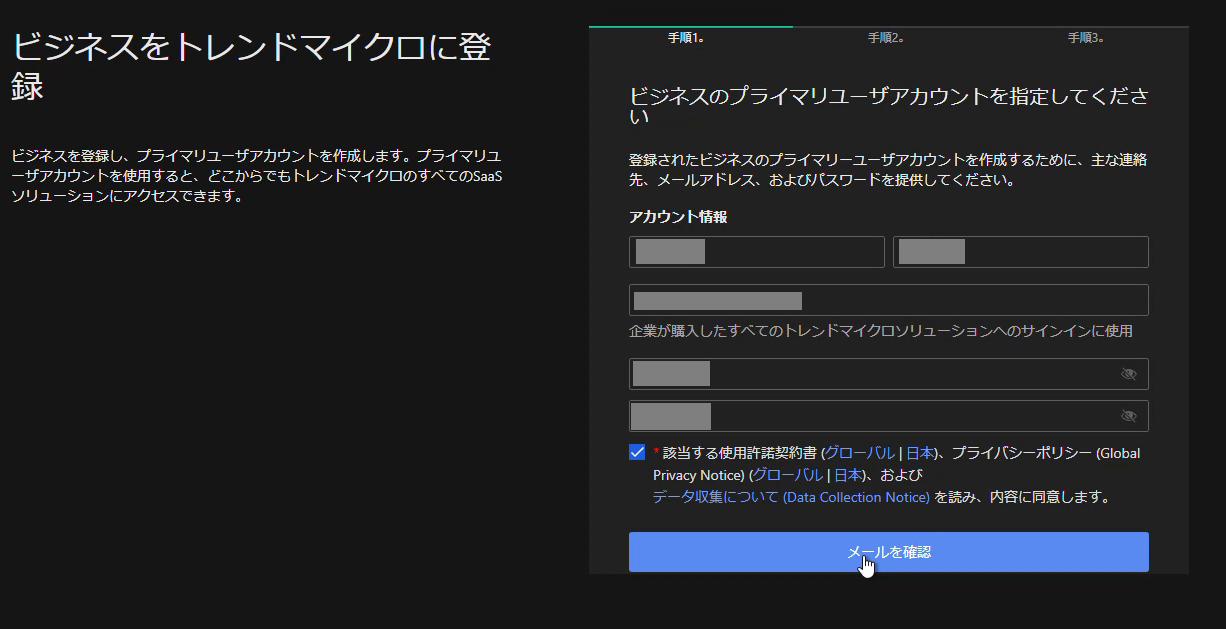

トライアルユーザ登録

1.トライアルユーザ登録ページにアクセスし、フォームにメールアドレスなどを入力して「申し込む」を押します。

2.画面の手順に従いユーザ登録を進めます。

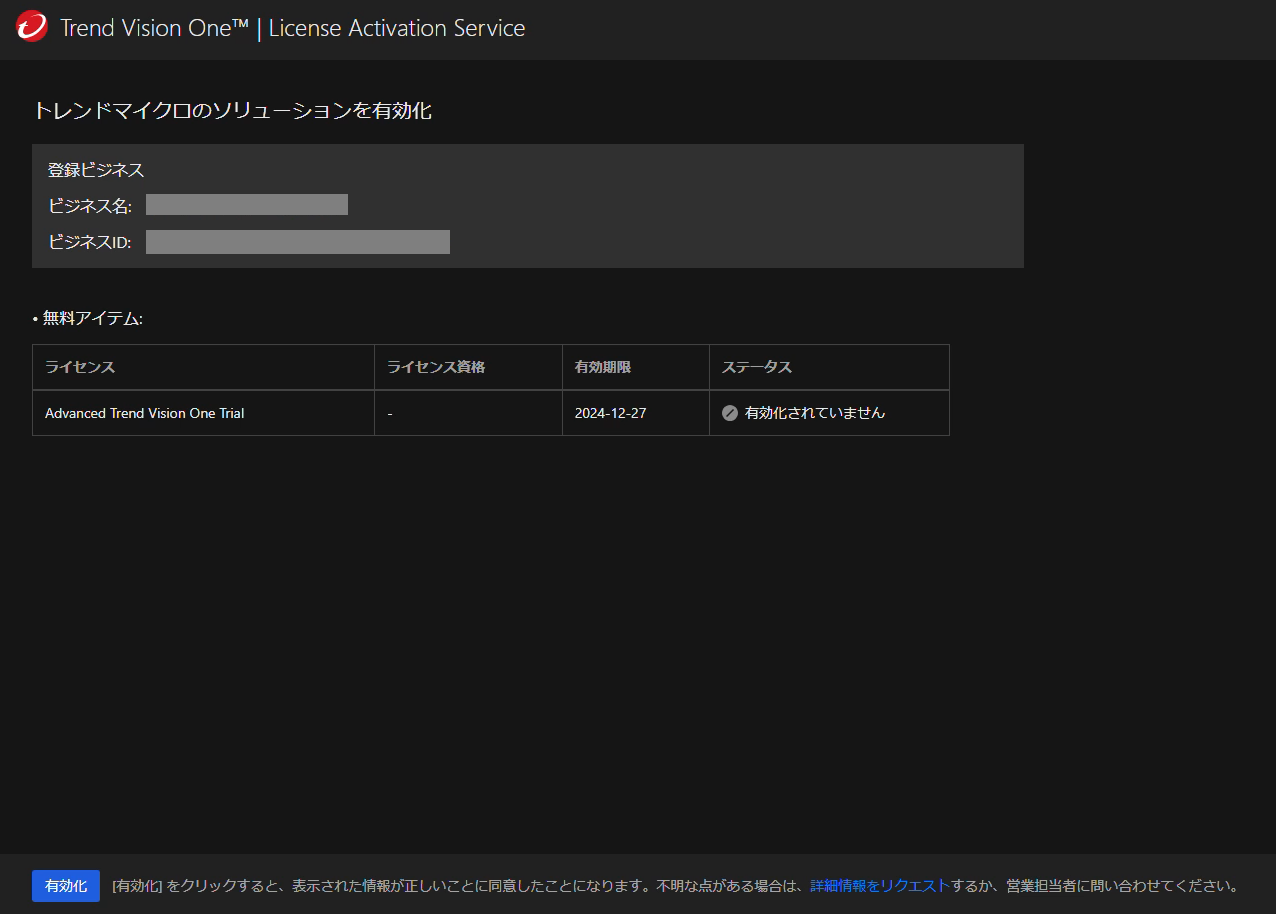

3.30日間の無料体験の有効期限を確認し、「有効化」を押します。

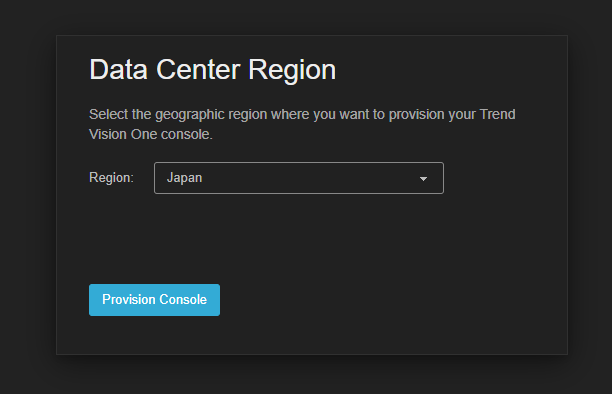

4.データセンターは「Japan」を選択します。

※後ほど変更はできません。

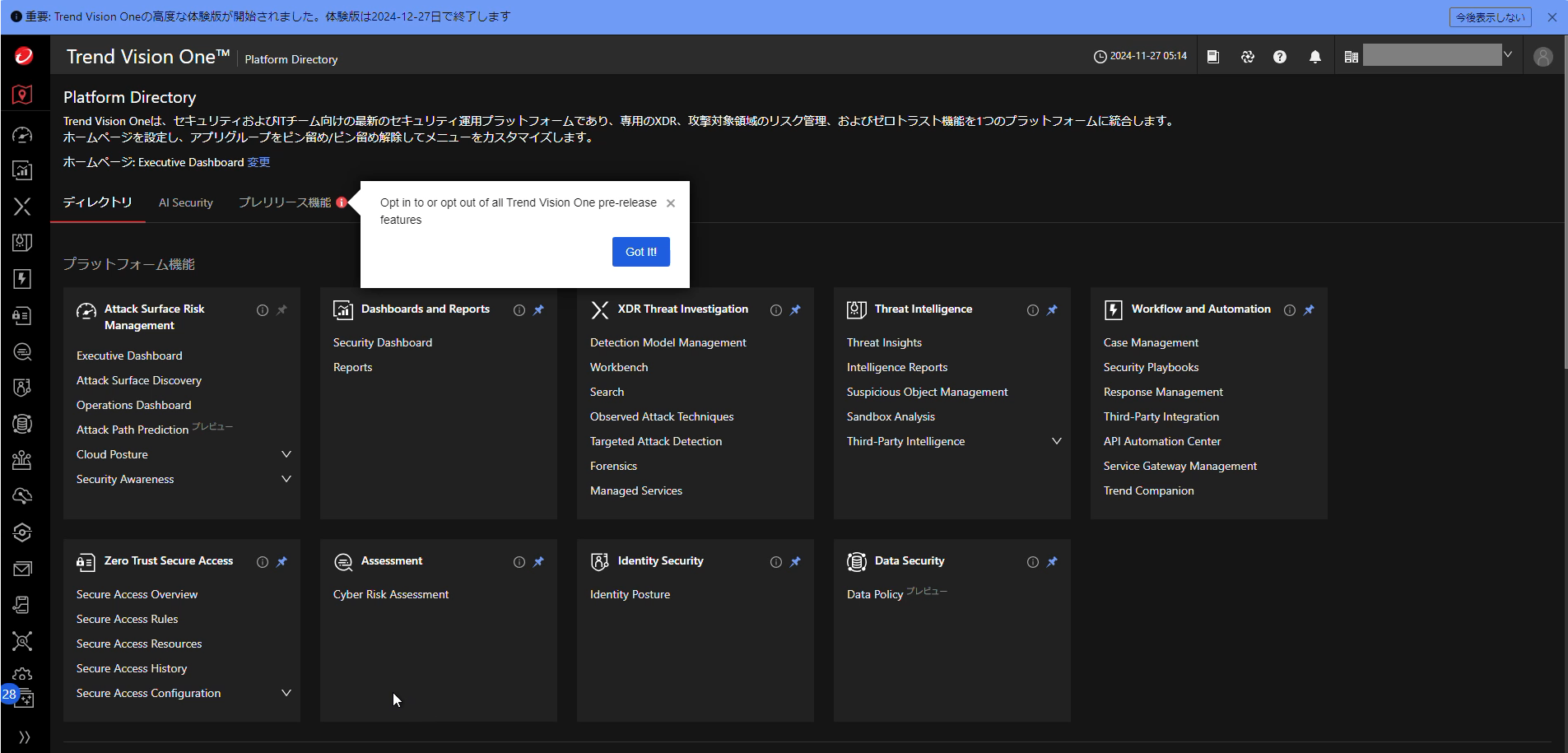

5.「Platform Directory」の画面が表示されたら、初回のTrend Vision Oneコンソールへのアクセスの手順は完了です。

※2回目以降のTrend Vision Oneコンソールへのアクセスについては、ログインページに直接アクセスします。

コンソールの設定

時間設定

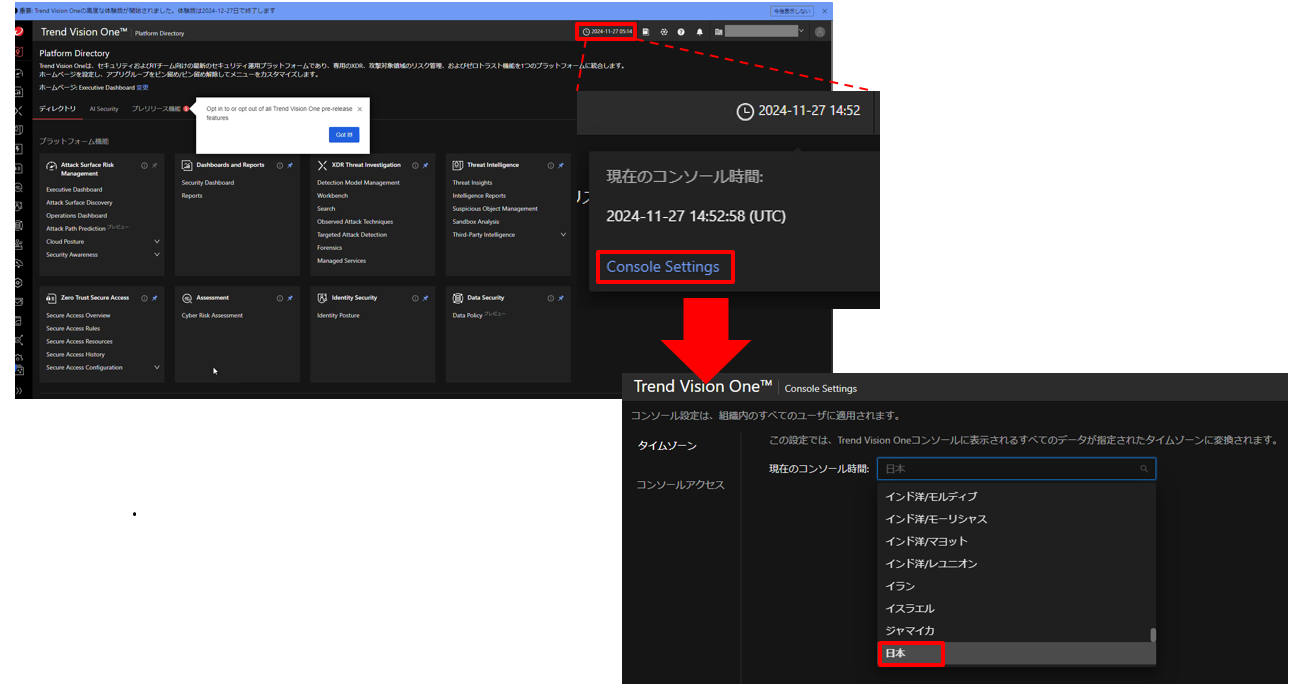

UTC 日本標準時間設定:Trend Vision Oneコンソール上部の時間表示をクリックし「Console Settings」 を選択し、タイムゾーンで「日本」を選択します。

検出時の通知設定

初期設定で登録時のメールアドレスがアラート通知先として登録されています。通知先を追加したい場合には以下の設定をご確認ください。

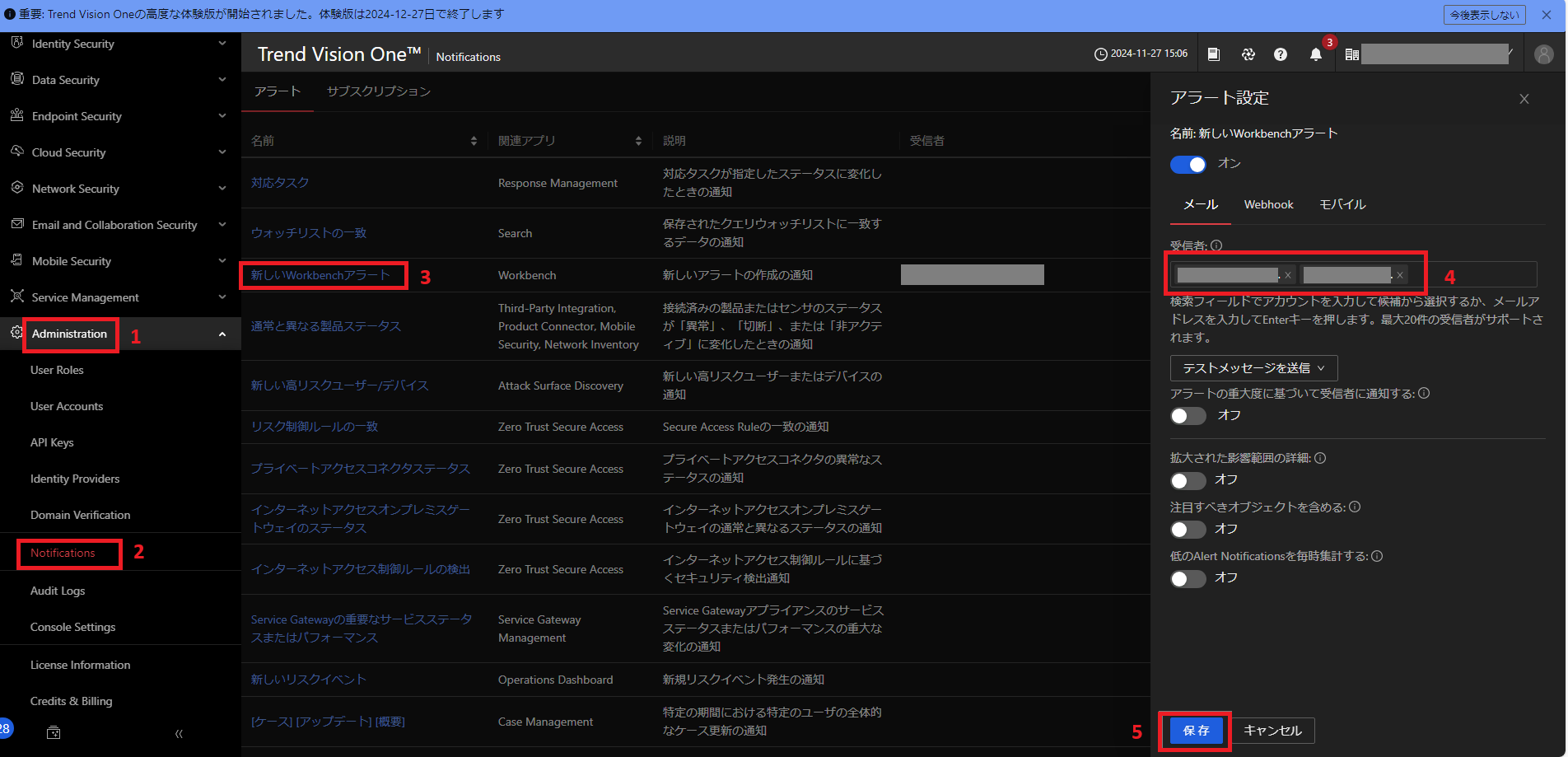

1.Trend Vision Oneコンソールの左ペイン最下部>>をクリックし、メニューを展開します。

2.「Administration」>「Notifications」をクリックします。

3.「新しいWorkbenchアラート」>「受信者」に、検出時に通知を行いたいメールアドレスを追記し、保存します。

※テスト通知を実施したい場合は、「テストメッセージを送信」をクリックします。

4.Endpoint Basecamp(センサ)のインストール、有効化

1.Trend Vision Oneコンソールにログインします。

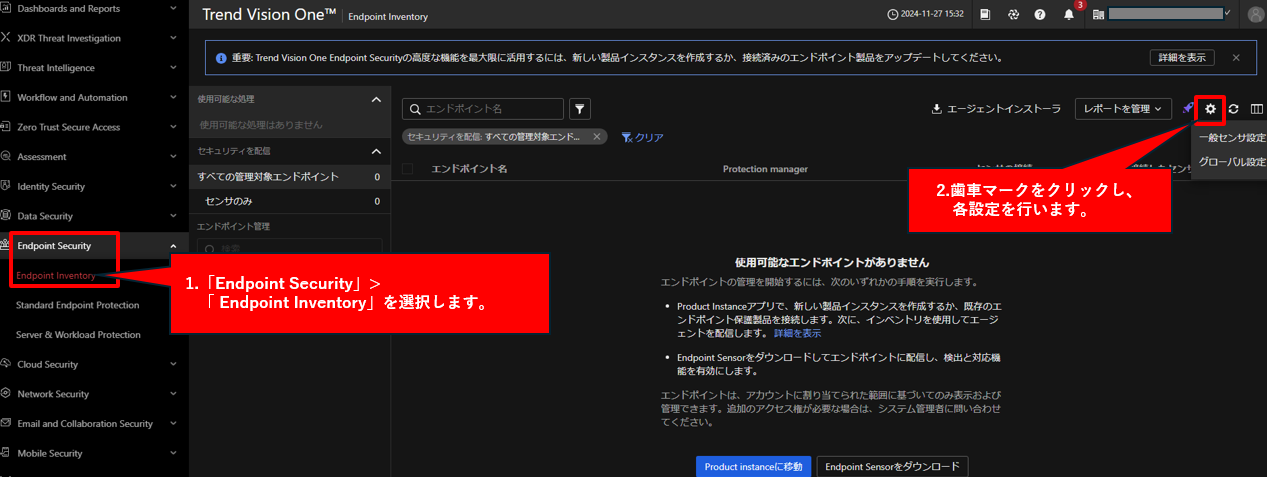

2.左ペインから「Endpoint Security」>「Endpoint Inventory」へ移動し、右上の歯車マークをクリックし、センサの設定をします。

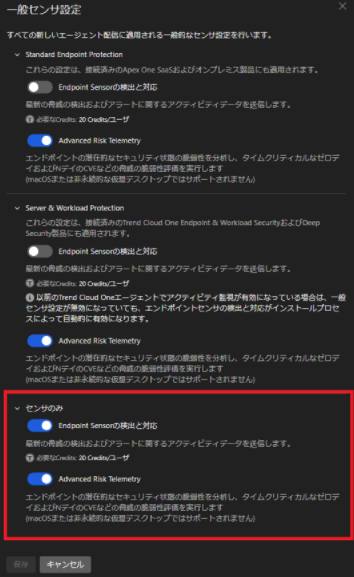

a.「一般センサ設定」>「センサのみ」の中にある2か所の設定が有効になっていることを確認します。

※初期設定で有効になっています。

– Endpoint Sensorの検出と対応:新規インストール時にセンサを自動有効化する場合、有効にします。

– Advanced Risk Telemetry:端末の脆弱性などのリスク可視化を有効化する場合、有効にします。

※Advanced Risk Telemetryを有効にした場合、Trend Vision Oneコンソールの左ペイン>「Cyber Risk Exposure Management」>「Operations Dashboard」にて、リスクのある脆弱性等、企業の全体的なリスク指標に関する情報を表示出来るようになります。

参考:Operations Dashboard

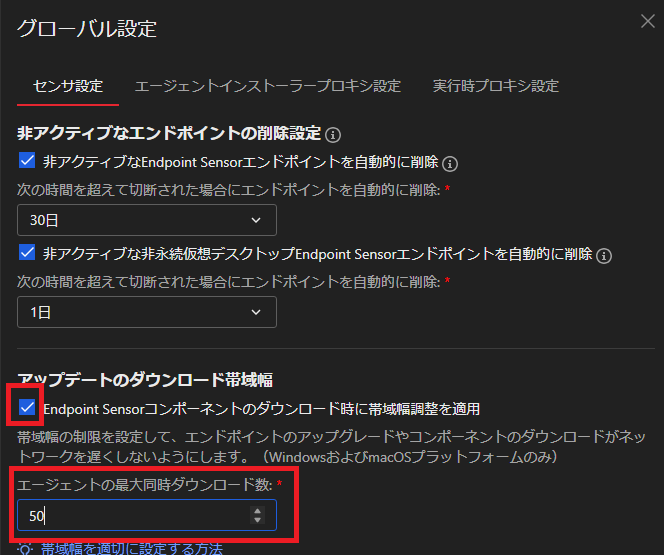

b.「グローバル設定」>「センサ設定」>「アップデートのダウンロード帯域幅」の欄にて、Endpoint Sensorコンポーネントの最大同時ダウンロード数を設定します。

※例として「50」と設定した場合、50台同時にダウンロードを開始し、内1台でも終了すれば次の1台がダウンロードを開始し、全台のダウンロードが完了するまでこれを繰り返します。ただし、同時にダウンロード出来るのは50台までです。

※Endpoint Sensor有効化、無効化、アップグレードの展開動作がこの機能の影響を受けます。Endpoint Basecamp(センサ)のインストールには影響しません。

※Windows、Mac OSのみが本設定の対象となります。

※Endpoint Sensorモジュールのサイズについては、XDRメンテナンス情報をご参照下さい。

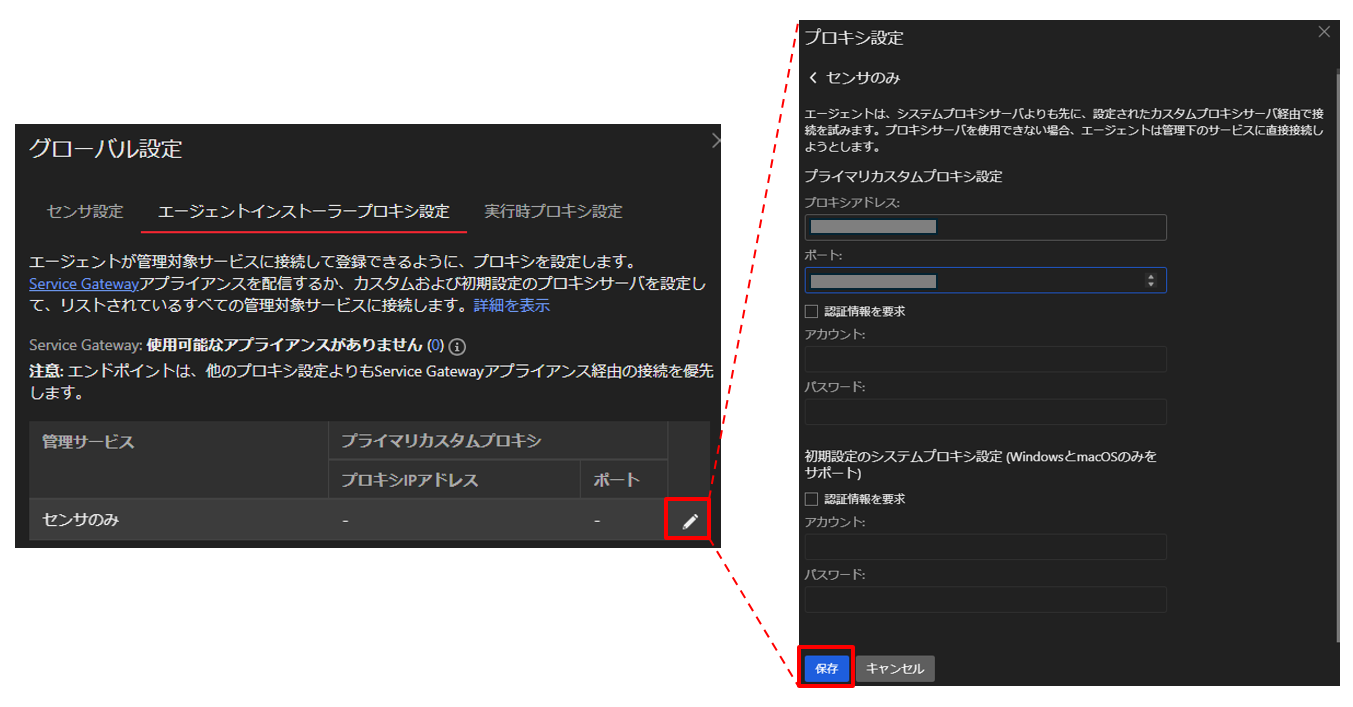

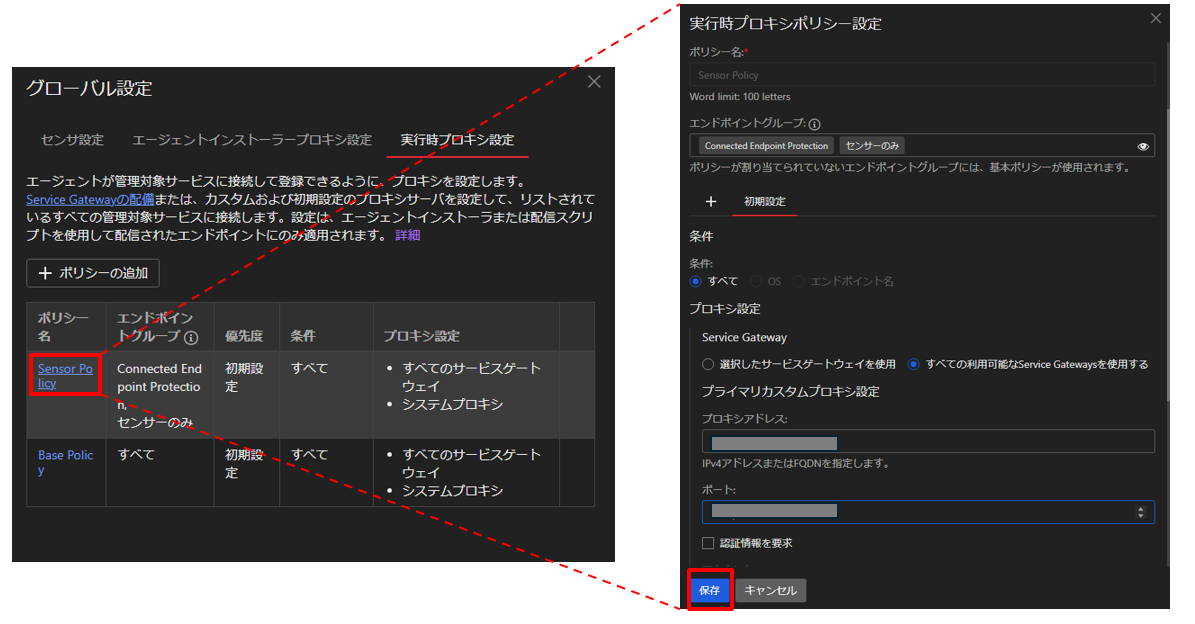

c.Trend Vision Oneとエンドポイント端末間の通信にプロキシを経由する必要がある場合は以下の項目にてプロキシの設定を入力します。

- 「グローバル設定」>「エージェントインストーラープロキシ設定」

- 「グローバル設定」>「実行時プロキシ設定」

各設定の詳細は以下のオンラインヘルプをご覧ください。

Agent Installerのプロキシの設定

実行時プロキシの設定

※今回はEDRの機能のみのためセンサのみのプロキシを設定します。

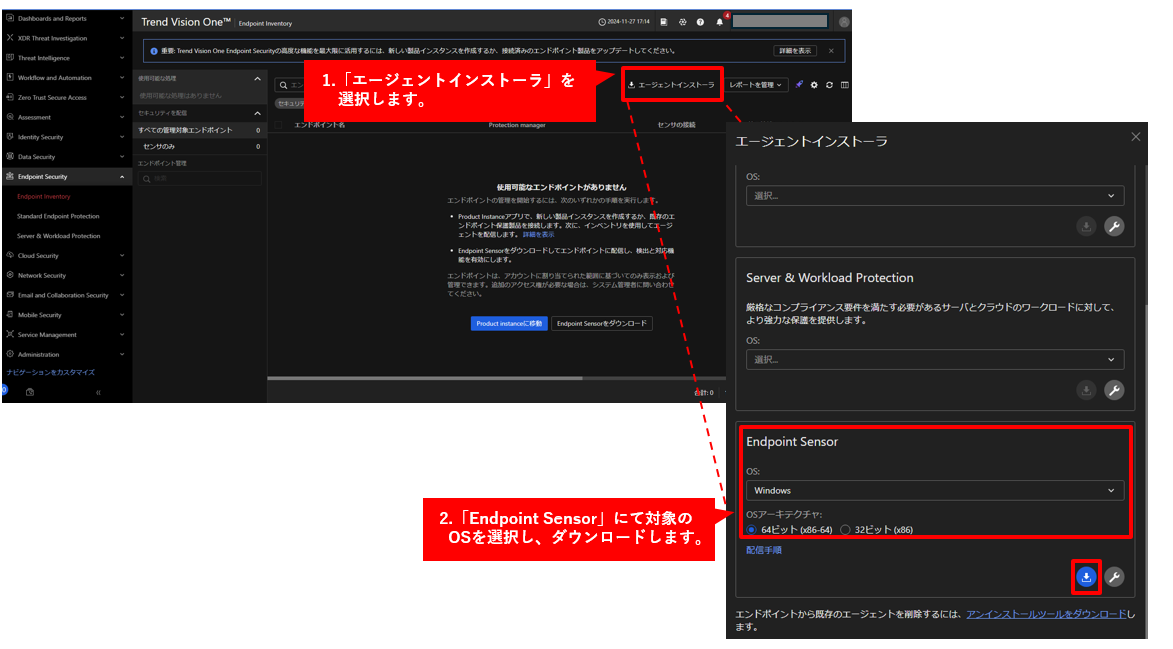

3.「Endpoint Inventory」よりセンサのインストーラをダウンロードします。

4.ダウンロードしたzipファイルを対象エージェントに配置・展開し、フォルダ内の「EndpointBasecamp.exe」を実行してインストールします。

※展開したフォルダ内のファイルはそのままの構成でexeファイルを実行してください。

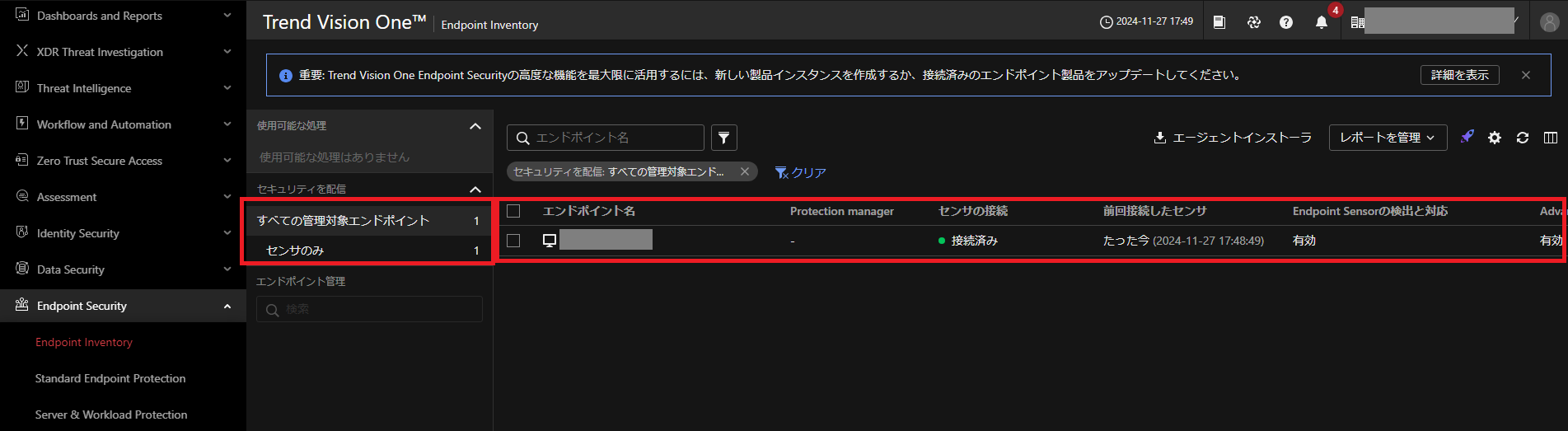

exeファイルのみを抜き出して実行などはインストール失敗につながりますので行わないでください。

5.「Endpoint Inventory」>「すべての管理対象エンドポイント」>「センサのみ」の欄に端末が表示され、以下の状態になっていることを確認します。

- センサの接続:接続済み

- Endpoint Sensorの検出と対応:有効

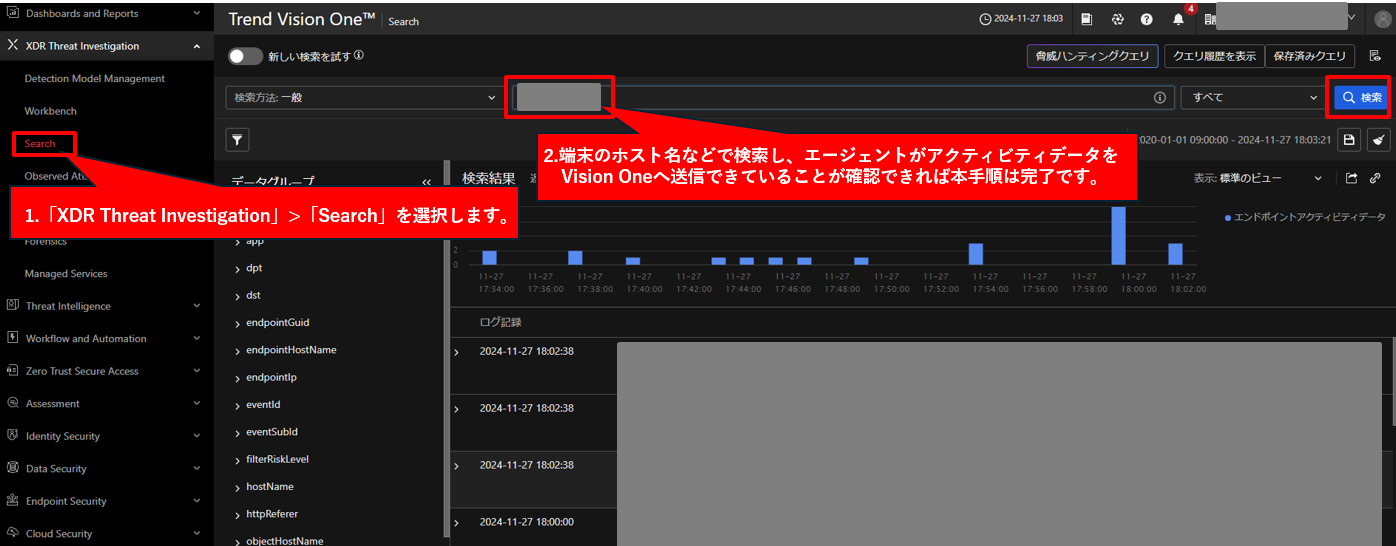

6.左ペインから「XDR Threat Investigation」>「Search」をクリックし、上部検索窓にホスト名等の情報で検索し、エージェントのアクティビティデータがTrend Vision Oneに送信されていることを確認します。

注:データはセンサ有効化後から5分おきに送信されるので、インストール後一定時間あけてからご確認ください。

5.攻撃シミュレーションツールを実行する

こちらのオンラインヘルプの手順3以降を参考にXDRセンサが有効なエンドポイント端末にデモスクリプトをダウンロードし、実行します。

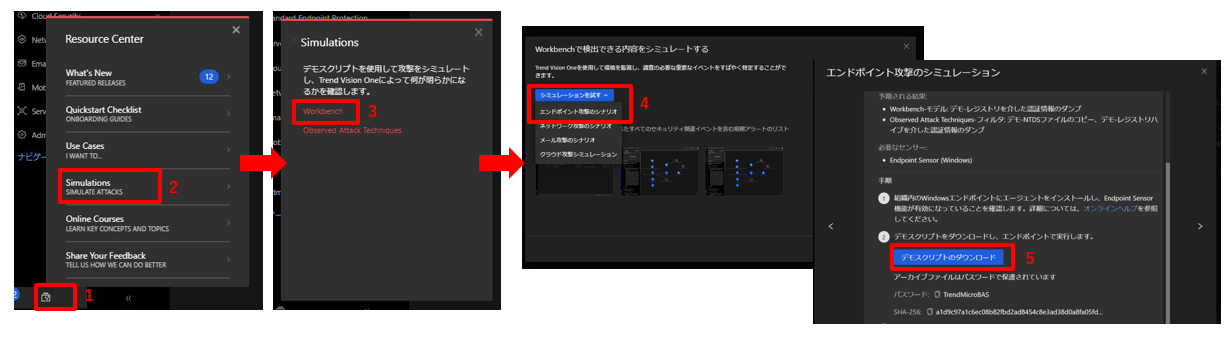

攻撃シミュレーションツールのダウンロード

1.Vision One管理コンソール下部のアイコンから、「Simulations」>「Workbench」>「シミュレーションを試す」>「エンドポイント攻撃のシナリオ」を選択します。

2.「デモスクリプトのダウンロード」をクリックします。

3.「デモスクリプトのダウンロード」ボタンの下部に記載されたパスワードを利用して「T1003_Demo_Script.zip」を展開します。

攻撃シミュレーションツールの実行

1.エンドポイント端末に「挙動監視」機能が有効なApex Oneエージェントなどが存在する場合はツールが検知されないように事前にアンロードしておきます。

※ツールの実行が終了した後は必ずApex Oneエージェントのリロードを行ってください。

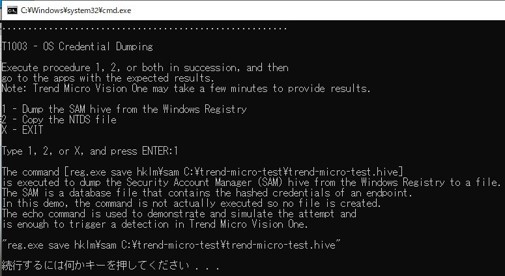

2.XDRセンサが有効なエンドポイント端末で「T1003_Demo_Script.bat」を実行します。

3.コマンドプロンプトが起動し、#Type 1,2 or X, and press ENTER: 表示後、1を入力しEnter

4.続行するには何かキーを押して下さい… 表示後、Enter

5.再度、#Type 1,2 or X, and press ENTER: 表示後、2を入力しEnter

6.続行するには何かキーを押して下さい… 表示後、Enter

7.再度、#Type 1,2 or X, and press ENTER: 表示後、Xを入力しEnterでプロンプトを閉じます。

6.Trend Vision Oneコンソールでインシデントの検出を確認する

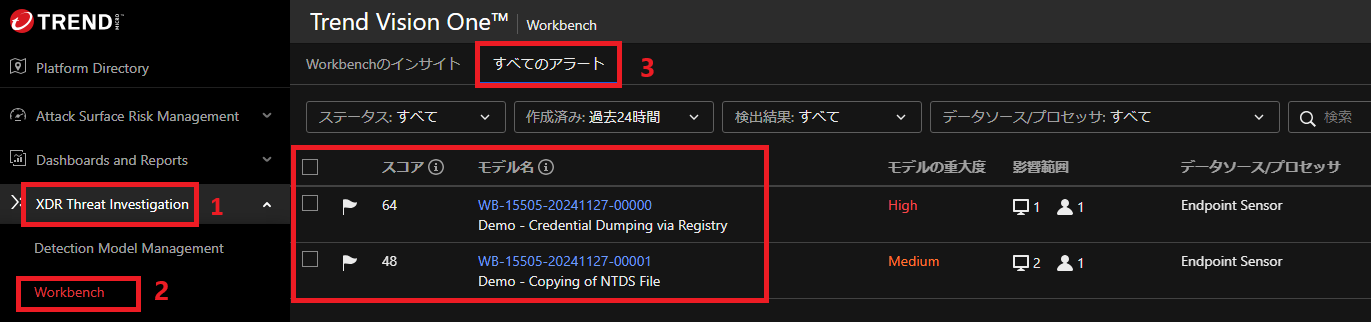

Workbenchで検出アラートを確認

1.Trend Vision Oneコンソールの左ペインから「XDR Threat Investigation」>「Workbench」>「すべてのアラート」に移動します。

2.「Demo - xxx」のアラートが発令されていることを確認し、「WB」から始まるWorkbench IDをクリックします。

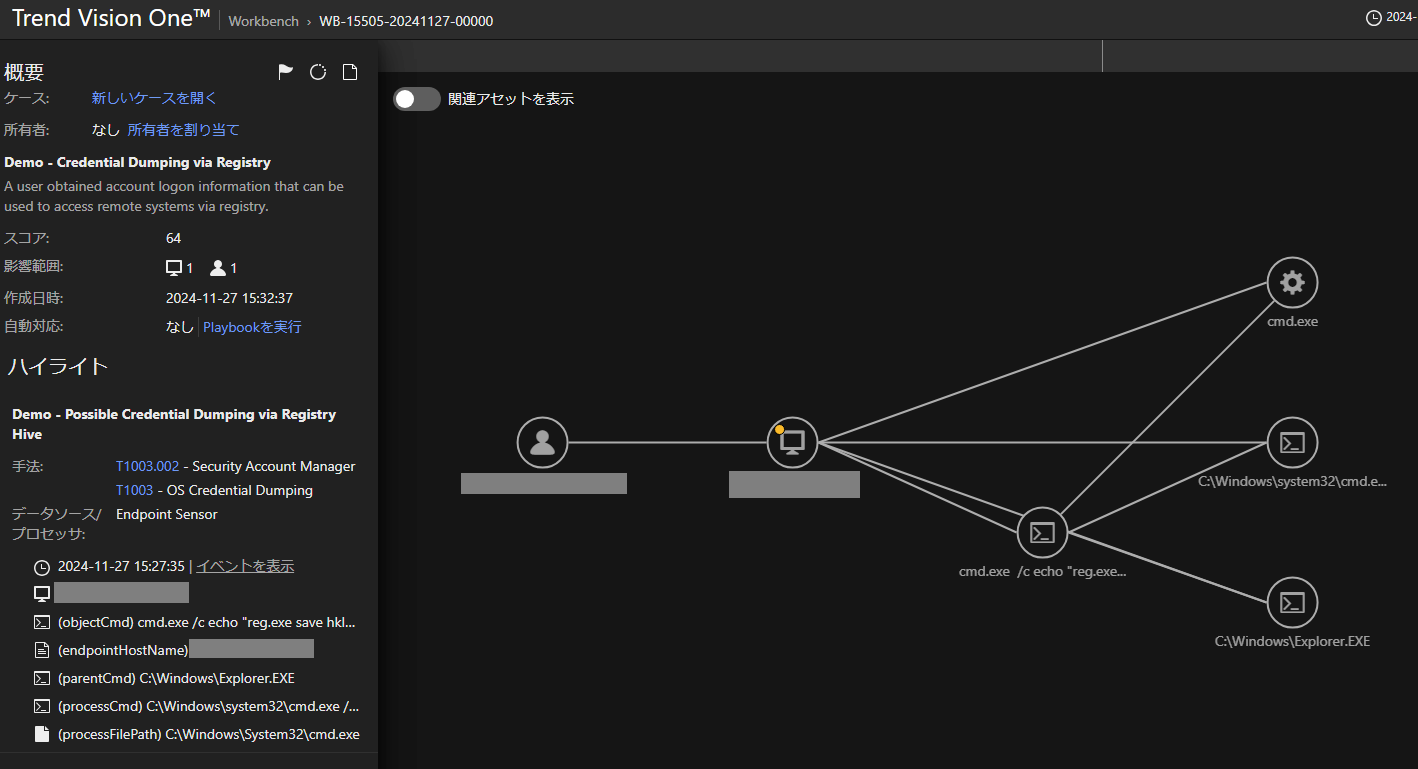

3.攻撃シミュレーションの概要が表示され、影響のあった端末、ユーザなどが確認できます。

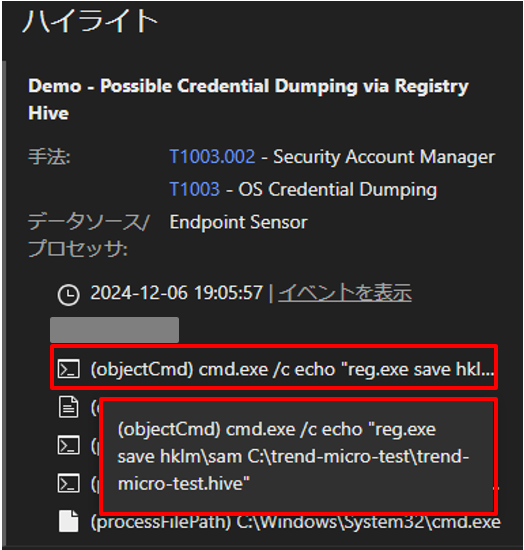

アラート内容の確認

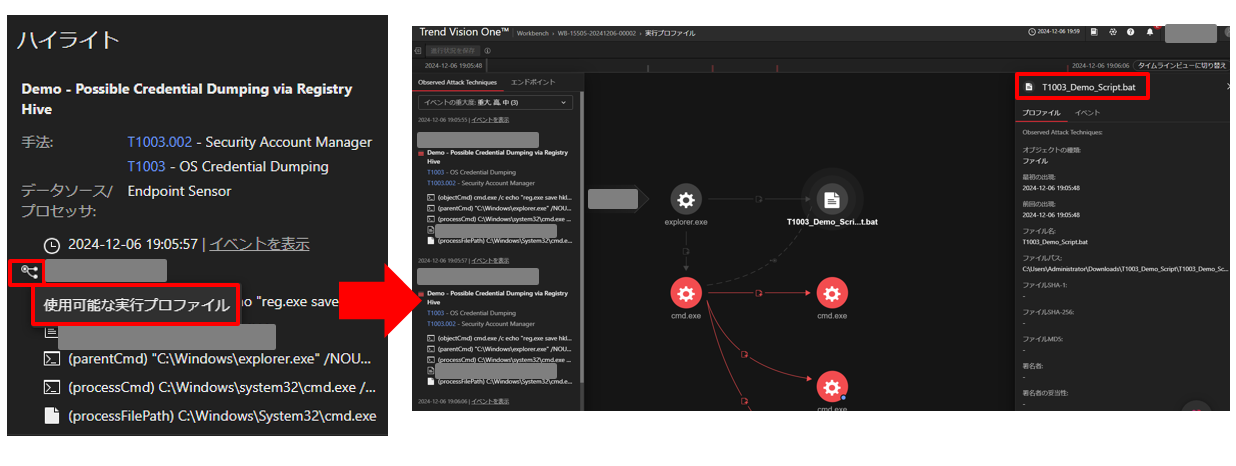

1.実行されたコマンドの確認:左側のハイライトよりオブジェクトコマンドとなったもの(objectCmd)を確認します。

2.不審ファイルの確認:左側の赤枠のマークをクリックし、実行プロファイルを表示すると、別タブが開き「T1003_Demo_Script.bat」を不審ファイルとして確認することができます。

アイコンが表示されない場合、エンドポイント名を右クリックし、「実行プロファイルを確認する」をクリックします。

論理隔離

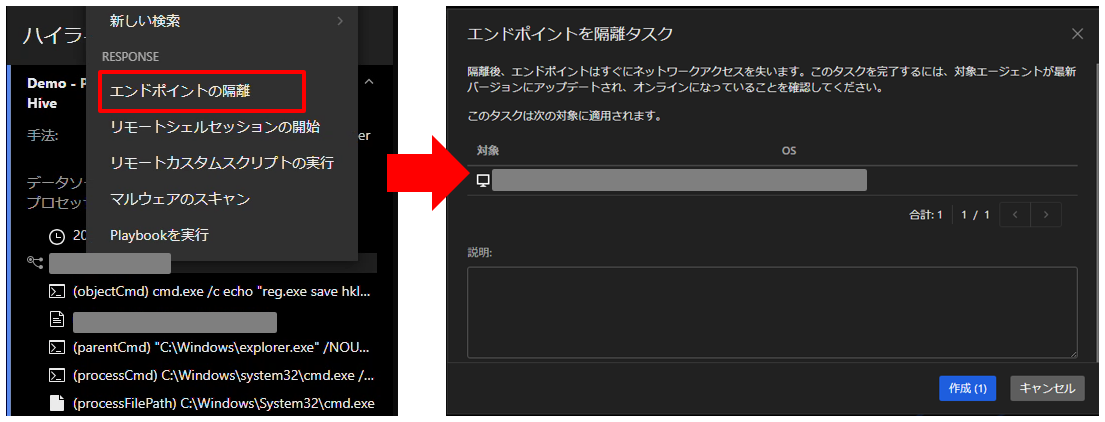

1.「Workbench」に戻り、対象のWorkbench IDをクリックします。

2.ハイライトの項目に表示されているエンドポイント端末の「ホスト名」を右クリックし、「エンドポイントの隔離」をクリックします。

ポップアップウィンドウより、「作成」をクリックします。

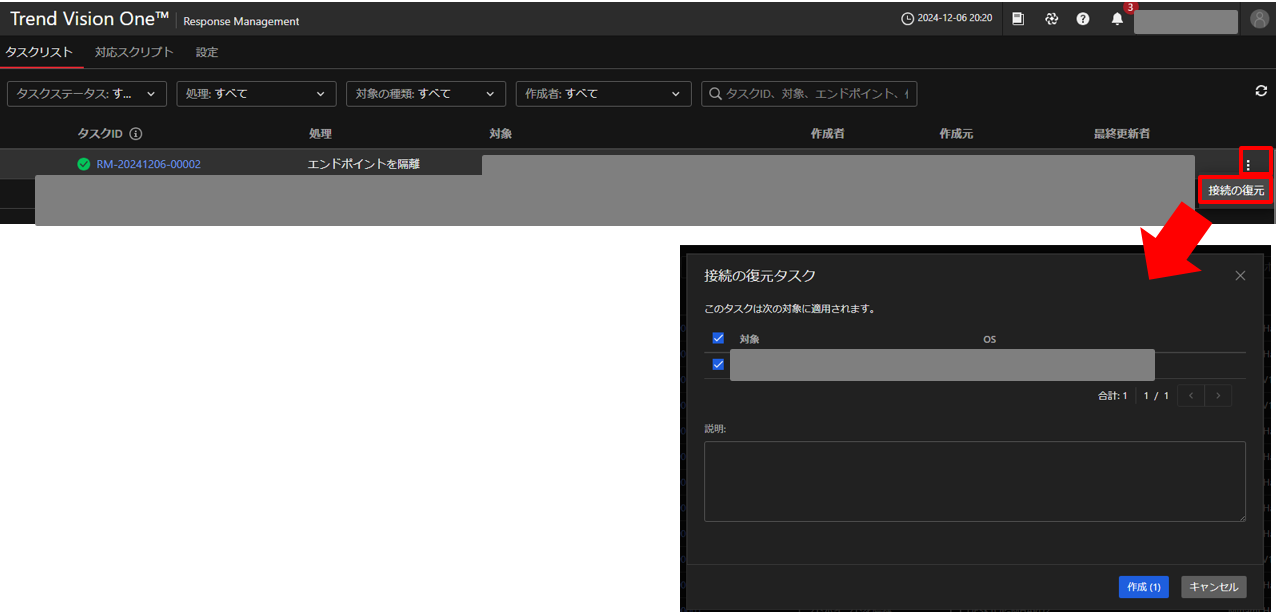

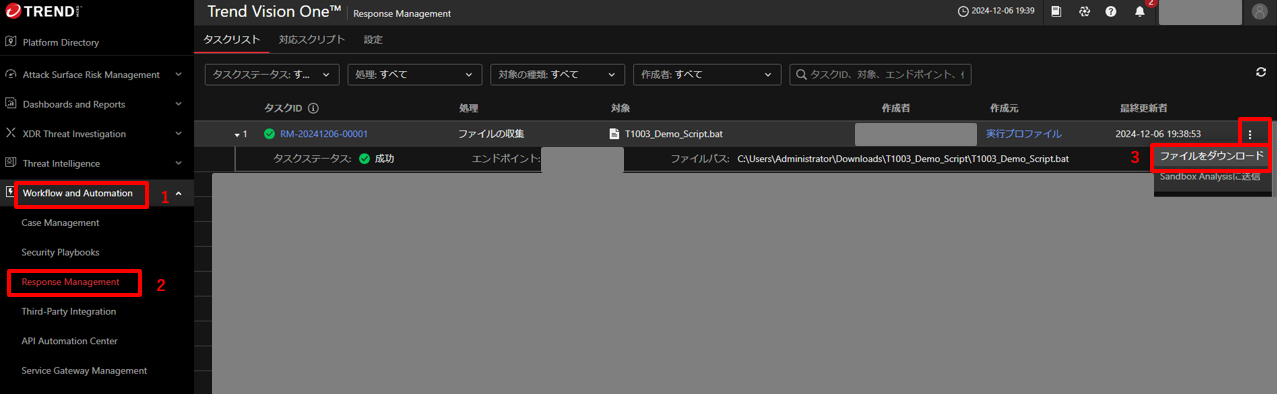

3.Trend Vision Oneコンソールの左ペインから「Workflow and Automation」>「Response Management」に移動し、当該隔離タスクが緑のチェックマークで成功していることを確認します。

続いて、当該端末にてインターネットブラウザを開き、インターネット接続出来ないことを確認します。

4.接続を復元する際は「Response Management」から、実施した隔離タスクをから「接続の復元」をクリックします。

ポップアップウィンドウより、「作成」をクリックします。

当該の復元タスクが緑のチェックマークで成功していることを確認します。

続いて、当該端末にてインターネットブラウザを開き、インターネット接続出来ることを確認します。

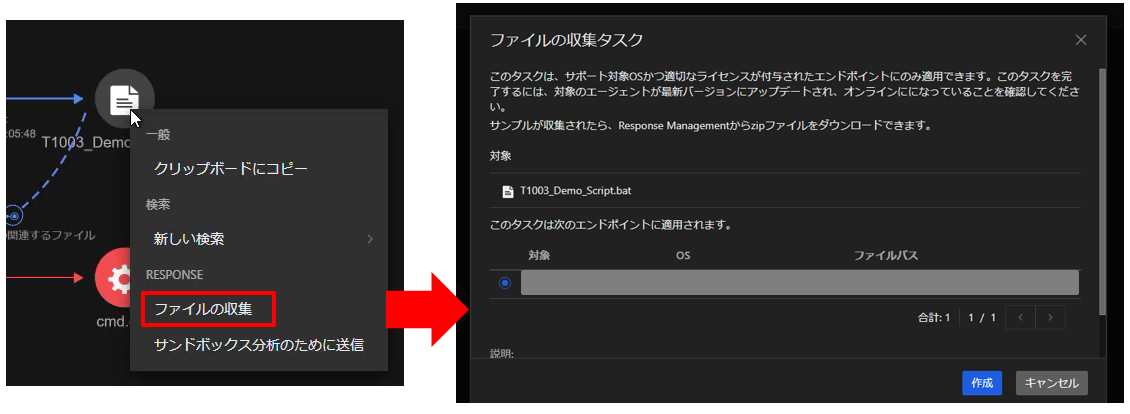

不審ファイルの収集/解析

1.先ほど別タブで開いていた実行プロファイルに戻り、「T1003_Demo_Script.bat」のアイコンを右クリックし、「ファイルの収集」をクリックします。

ポップアップウィンドウより、「作成」をクリックします。

※ファイルの収集には20分ほど時間がかかる可能性があります。

2.Trend Vision Oneコンソールの左ペインから「Workflow and Automation」>「Response Management」に移動し、ファイル収集タスクからファイルのダウンロードを行います。

※今回はデモファイルなので解析は不要です。

実際のインシデント対応の場合は、以下の手順を実施します。

・不審ファイルをトレンドマイクロへ送付し解析依頼を行う。

・パターンファイルに反映されたら、端末上でパターンのアップデートとフルスキャンを実行し、対応完了

お疲れ様でした!

以上で、Trend Vision Oneトライアルの流れの解説は終了です。ここまで読んでいただきまして、どうもありがとうございました。

最新情報

最新のVision Oneについての情報については、Online Helpをご確認ください。

Trend Vision Oneのトライアルはこちらからお申込みください!

執筆

トレンドマイクロ株式会社