WYZWANIA

Zero trust w praktyce

Zero Trust to złożone zagadnienie. Wymaga wszechstronnego zrozumienia zasobów sieci, zachowań użytkowników i przepływu danych. Bez widoczności tych obszarów, identyfikowanie potencjalnych zagrożeń i zapobieganie im może narażać firmy na niebezpieczeństwo. Ocenę ryzyka w przedsiębiorstwie utrudniają również starsze systemy, aplikacje i urządzenia.

Jak organizacje tworzą strategie Zero Trust:

Firma ESG przeprowadziła ankietę wśród 379 specjalistów IT i cyberbezpieczeństwa w Ameryce Północnej zaangażowanych w technologie i procesy wspierające zerowe zaufanie. Kluczowe dane:

- Redukcja średnich kosztów bezpieczeństwa o 675 tys. dolarów.

- Zmniejszenie liczby naruszeń danych o 34% i cyberincydentów o 32%.

- Skrócenie średniego czasu reakcji (MTTR) o 10 dni!

Dokładna ocena ryzyka

Dokładne zrozumienie potencjalnych zagrożeń i powierzchni ryzyka w przedsiębiorstwie ma kluczowe znaczenie. Ta wiedza pozwala podejmować świadome decyzje i prewencyjne działania, by zapobiegać niebezpieczeństwu. Brak pewności i ignorancja i w tym zakresie narażają Twoją firmę na groźne konsekwencje.

Implementacja strategii zero-trust

Konsolidacja widoczności i ocena ryzyka w czasie rzeczywistym z uwzględnieniem wszystkich osób, procesów i technologii jest przytłaczającym przedsięwzięciem. A bez odpowiednich zasobów i kompetencji zadanie to może być jeszcze trudniejsze.

Idealne dopasowanie

Bez skonsolidowanej platformy, zapewniającej widoczność i analitykę w całym przedsiębiorstwie integracja modelu zero-trust z istniejącymi technologiami może być trudnym zadaniem.

ROZWIĄZANIA

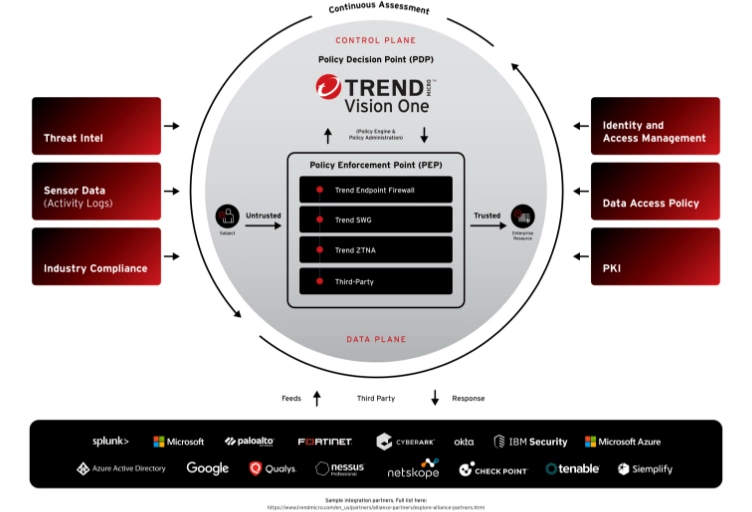

Uprość bezpieczeństwo oparte na zero-trust dzięki Trend Vision One™

Zacznij od zbudowania solidnych fundamentów architektury zero-trust w oparciu o sprawdzone branżowe standardy. Analizuj powierzchnię ataku, oceniaj ryzyko w czasie rzeczywistym i koryguj reguły w całej sieci i we wszystkich procesach roboczych oraz urządzeniach za pomocą jednej konsoli. Zastosuj w swoim środowisku najlepsze w swojej klasie technologie oferowane przez partnerów w naszym ekosystemie, by łatwo realizować w nim podejście zero trust.

Rejestruj każde wejście

Zapewnij całkowitą przejrzystość i prowadź dokładny inwentarz wszystkich zasobów w czasie rzeczywistym. Wykrywaj publicznie dostępne domeny osób i urządzeń, adresy, aplikacje chmurowe, magazyny w chmurze, kontenery i zadania zarówno w wewnętrznych, jak i zewnętrznych sieciach firmy.

Dokładna ocena każdego zagrożenia

Zrozum ogólne ryzyko dla przedsiębiorstwa i dogłębnie zapoznaj się z konkretnymi czynnikami ryzyka i kwestiami, które należy wziąć pod uwagę, w tym poziomem istotności zasobów, lukami w zabezpieczeniach, stanem zabezpieczeń, aktywnością zagrożeń i poziomem narażenia na atak. Wykorzystuj zautomatyzowaną ocenę ryzyka, trendy i branżowe standardy w celu identyfikowania priorytetowych inicjatyw i działań związanych z bezpieczeństwem.

Centralizacja wszystkich zadań

Uprość bezpieczeństwo i ogranicz złożoność zero-trust. Łatwo zarządzaj bezpieczeństwem i monitoruj stan środowiska w oparciu o dane. Zmniejsz obciążenie zespołów, jednocześnie koncentrując się na zadaniach wyższego poziomu za pomocą automatyzacji i orkiestracji z poziomu jednej konsoli.

Wzmocnij istniejące rozwiązania bezpieczeństwa

Ulepszaj bieżące procesy i integruj nowe lub istniejące, najlepsze w swojej klasie technologie z rozwiązaniami z rosnącej listy naszych partnerów. Nasza platforma bezproblemowo integruje w ekosystemie rozwiązania zero-trust, takie jak SWG, CASB i ZTNA z XDR i zarządzaniem powierzchnią ataku, z rozwiązaniami innych firm i interfejsami API, zapewniając elastyczność i łatwą adopcję.

Architektura zero-trust

Zapewnij sobie wysoki poziom bezpieczeństwa i odporność

Chroń, zapobiegaj, wykrywaj i likwiduj luki szybko w podejściu zero-trust. Poznaj wyjątkowe zastosowania architektury zero-trust w swoich środowiskach dzięki współpracy z ekspertami Trend Micro.

Ochrona pracowników hybrydowych

Automatycznie blokuj połączenia na podstawie machine learning, niestandardowych zasad i dynamicznej oceny ryzyka. Stosuj najlepsze praktyki konfiguracji, wymuszaj stosowania zasad i kontroli bezpieczeństwa oraz zapobiegaj poziomemu rozprzestrzenianiu się nieuprawnionych aktywności. Zero-trust ogranicza ryzyko wycieku danych poprzez ograniczanie dostępu do nich tylko do osób, które ich potrzebują.

Bezpieczny dostęp

Opracuj elastyczną platformę bezpieczeństwa zero-trust dostosowaną do potrzeb organizacji. Utwórz statyczne (z najniższymi uprawnieniami) i dynamiczne (warunkowe) reguły dla grup użytkowników i dostępu do określonych lokacji, ograniczenia dla konkretnych aplikacji, reguły czasowe i geolokacyjne, blokady niezabezpieczonych urządzeń oraz reguły oparte na wyniku ryzyka.

Szersza widoczność

Oceniaj ryzyko na podstawie danych z sieci, procesów i stacji roboczych oraz aplikacji SaaS. Aktywnie blokuj znane złośliwe oprogramowanie, luki w zabezpieczeniach sieci – w tym Zero Day i techniki eksfiltracyjne – za pomocą ciągłego monitoringu, wykrywania anomalii i ochronie prewencyjnej.

Optymalizacja stawek cyberubezpieczenia

Uzyskuj lepsze stawki cyberubezpieczenia, wykazując, że Twoja organizacja aktywnie zarządza ryzykiem i zapobiega cyberatakom w podejściu zero-trust. Wykaż, że stosujesz uwierzytelnianie wieloskładnikowe (MFA), mikrosegmentację sieci oraz ciągłą ocenę ryzyka i monitoring sieci.

Ograniczona złożoność

Zyskaj znaczące korzyści operacyjne i realizuj podejście zero-trust, wdrażając narzędzia cyberbezpieczeństwa. Zmniejsz koszty, uprość działalność i zapewnij zgodność z przepisami, ograniczając złożoności obsługi wielu rozwiązań na ujednoliconej platformie zarządzania zasadami.

Twój przypadek jest wyjątkowy?

Skontaktuj się z naszymi ekspertami

„Organizacje, które przechodzą na model ochrony Zero Trust i potrzebują rozwiązania, które da im podstawową widoczność i funkcje analityczne, powinny przyjrzeć się ofercie Trend Micro”.

STATYSTYKI BRANŻOWE

Wpływ niemonitorowanych obszarów

Wobec ciągle zwiększającej się powierzchni ataków cyfrowych przedsiębiorstwa stają przed poważnymi wyzwaniami. By się z nimi mierzyć i zapewnić wyższy poziom ochrony swoich środowisk, konieczne jest wdrożenie najlepszych praktyk zero-trust i pojedynczej platformy kontroli dostępu. Takie podejście pozwala skutecznie likwidować luki w zabezpieczeniach, jednocześnie zapewniając zgodność z przepisami i odporność środowiska cyfrowego.

39%

organizacji nie radzi sobie z kontrolowaniem zmieniającej się powierzchni ataków cyfrowych

Trend Micro

10%

przedsiębiorstw najprawdopodobniej wdroży programy zero-trust do roku 2026

Gartner

51%

organizacji realizuje strategie bezpieczeństwa zero-trust

Ponemon

62%

respondentów zgłosiło „znaczącą” poprawę bezpieczeństwa po wdrożeniu strategii zero-trust

Trend Micro

DOŁĄCZ DO 500 MILIONÓW UŻYTKOWNIKÓW

Przejście na zero-trust to złożony proces.

Powierz go ekspertom.